Single Sign-On (SSO) è disponibile solo per i piani aziendali. Per aggiornare o iscriversi, per favore contattaci.

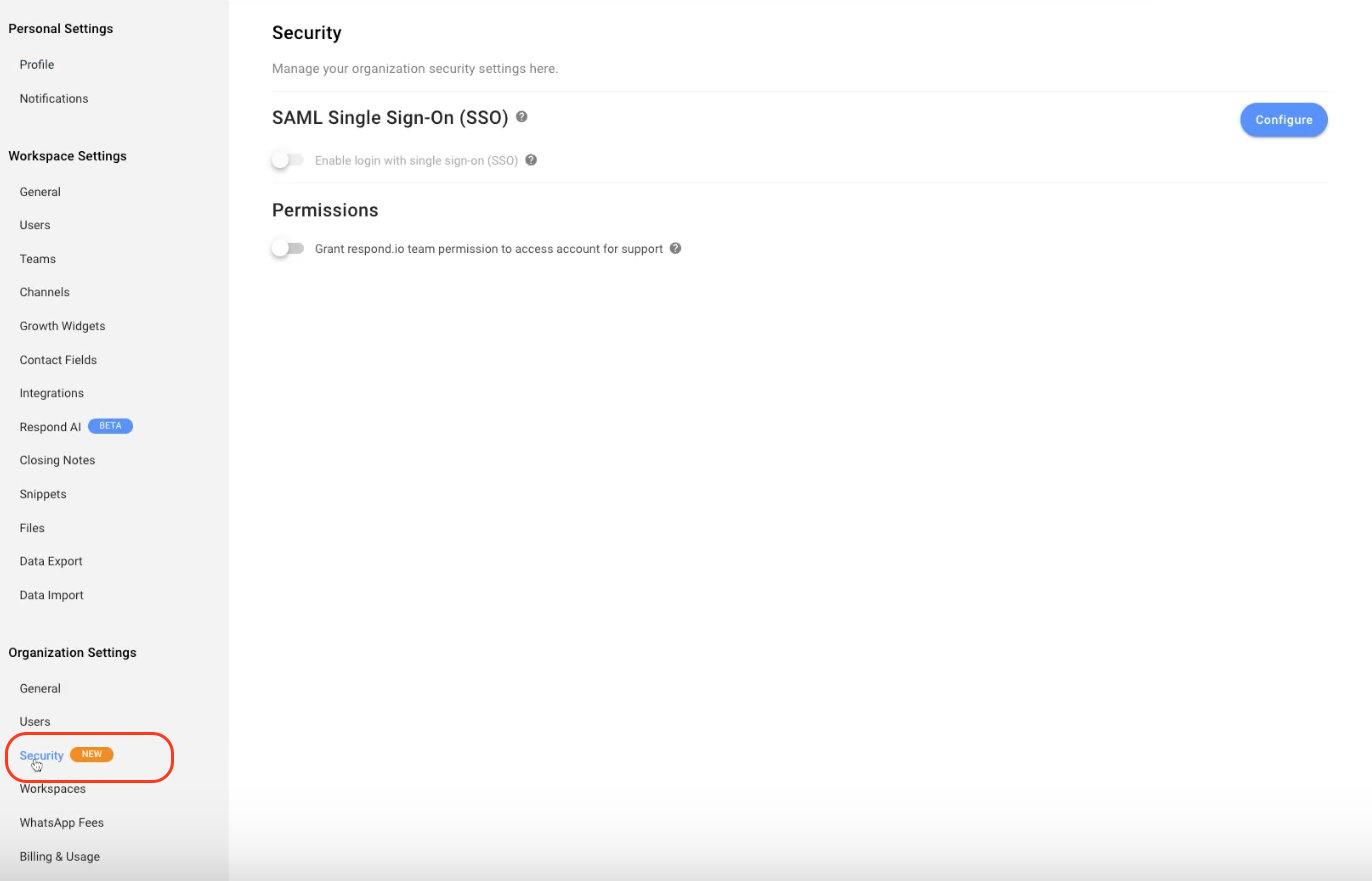

Gli amministratori possono accedere e modificare le impostazioni SSO tramite le impostazioni organizzative > Security. Billing Admins può visualizzare ma non modificare questa pagina.

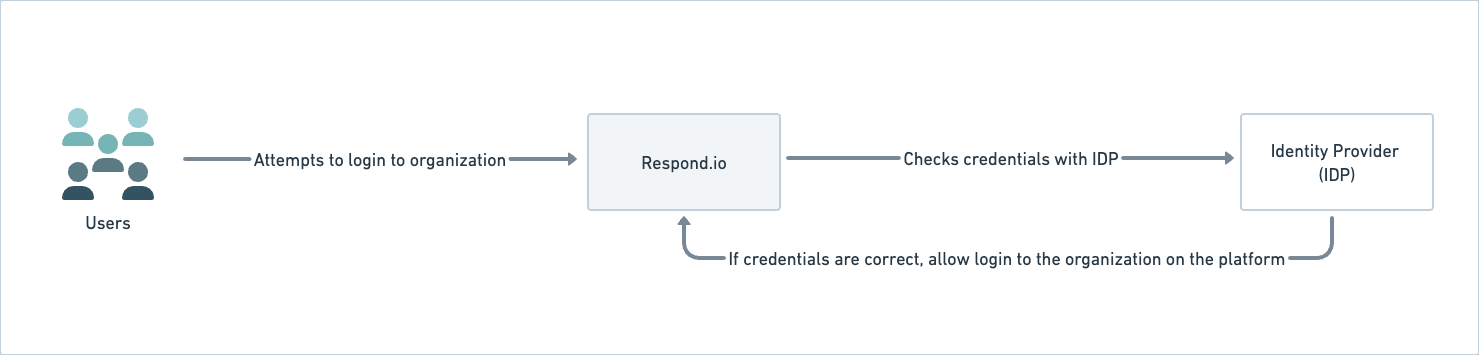

SAML-SSO consente l'accesso sicuro in una o più organizzazioni utilizzando un unico insieme di credenziali. Migliora la sicurezza, semplifica l'accesso e consente di passare senza interruzioni tra organizzazioni abilitate per SSO con lo stesso Provider Identity (IDP).

Scopri il comportamento di accesso alla piattaforma, esci e registrati quando SSO è abilitato/disabilitato nella seguente tabella:

Caratteristica | Utenti Admin/User Admin | Altri Utenti |

|---|---|---|

Iscrizione Organizzazione | L'amministratore dell'organizzazione invita un utente all'organizzazione via email. | L'utente accetta l'invito cliccando sul link fornito nell'email. Gli utenti possono accedere all'organizzazione utilizzando la loro e-mail senza fornire informazioni aggiuntive. Se SSO è disabilitato per un'organizzazione, l'utente è disconnesso automaticamente e deve utilizzare la propria e-mail e password per accedere nuovamente all'organizzazione. La password potrebbe richiedere degli aggiornamenti. |

Accesso Organizzazione | SSO enabled org: l'utente può accedere utilizzando la propria email autenticata da SSO. | |

Non-SSO org: L'utente può accedere utilizzando la propria e-mail organizzativa e password o accedere con Google. | ||

Durata Sessione SSO | Tutti gli utenti rimarranno connessi a un'organizzazione abilitata per 24 ore con SSO, dopo di che saranno automaticamente disconnessi e sarà necessario effettuare nuovamente il login. | |

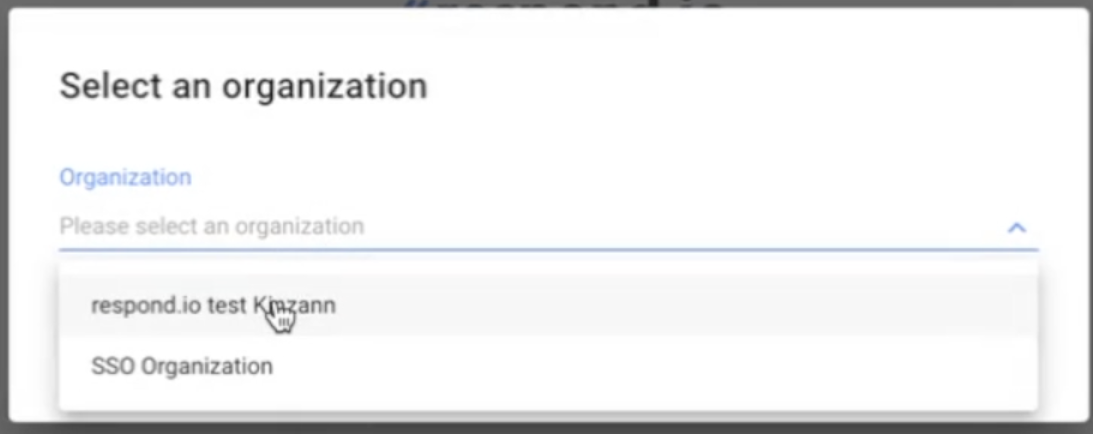

Accesso all'organizzazione multipla | L'amministratore della piattaforma consente all'utente di accedere a più organizzazioni. | Quando un utente accede all'utilizzo di SSO e fa parte di diverse organizzazioni con un IDP condiviso, all'utente viene chiesto quale organizzazione desidera effettuare il login. |

Accesso ad una organizzazione singola | L'amministratore della piattaforma consente all'utente di accedere a un'organizzazione. | Dal momento che l'utente fa parte di una sola organizzazione, sono diretti ad esso. |

SSO a SSO Org Swapping: Quando un utente passa da un'organizzazione abilitata SSO che condivide lo stesso Identity Provider (IDP), l’accesso dell’utente sarà comunque convalidato per verificare se ha l’autorità richiesta. | ||

SSO to Non-SSO Org Swapping (e viceversa): Durante il passaggio tra le organizzazioni, l'utente è automaticamente disconnesso e deve accedere all'organizzazione non SSO con l'insieme corretto delle credenziali. | ||

Accesso Negato | Gli utenti o gli amministratori possono negare l'accesso alle credenziali di un utente cancellando o disabilitando l'utente dall'IDP e/o rimuovendoli dalla piattaforma. | L'utente non può più accedere all'organizzazione. |

Quando l'utente viene rimosso dall'IDP o dall'organizzazione, deve reimpostare la propria password per recuperare l'accesso alle altre organizzazioni per le quali è abilitato. |

SSO può essere abilitato su nuove e organizzazioni esistenti; tuttavia, deve prima essere configurato prima che SSO sia abilitato.

Per poter utilizzare SAML SSO, è necessario aggiungere l'email di lavoro dell'utente all'IDP. Questa configurazione viene eseguita esternamente, cioè al di fuori della piattaforma respond.io.

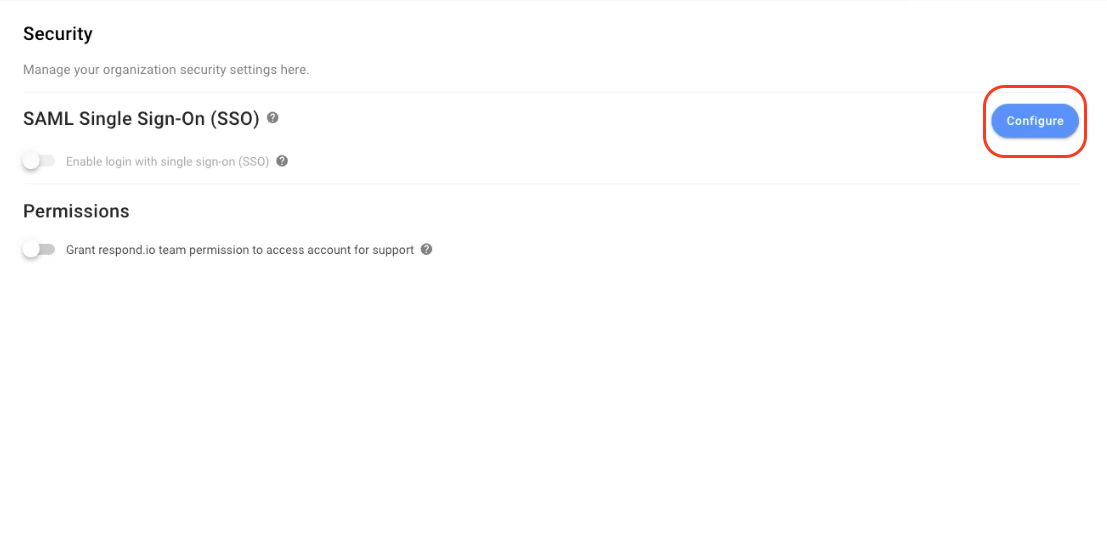

Nella pagina Sicurezza , fare clic sul pulsante Configura per configurare SSO.

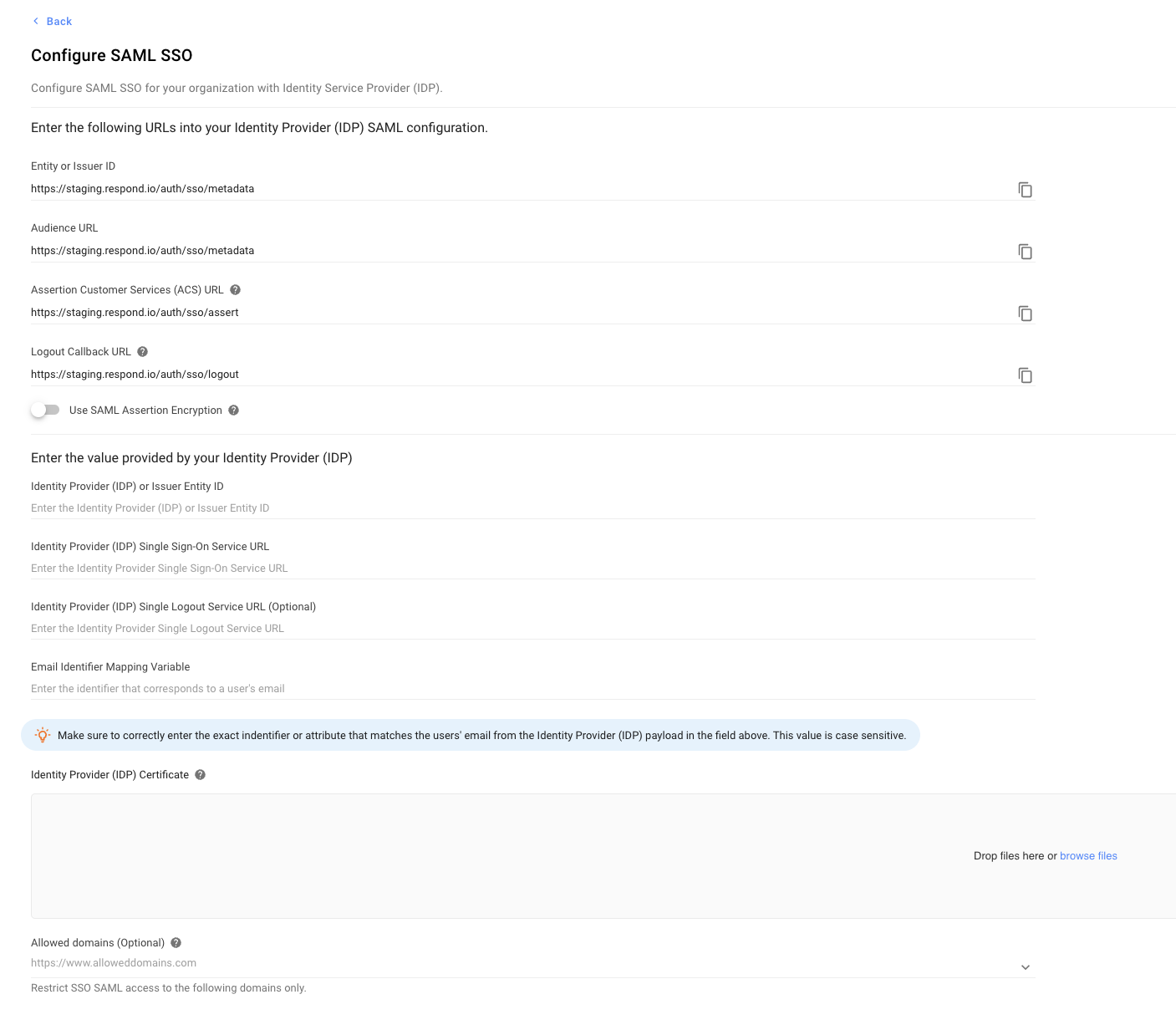

Nella finestra di dialogo Configura SAML SSO che si apre, configurare le seguenti opzioni:

Opzioni Di Configurazione | Descrizione |

|---|---|

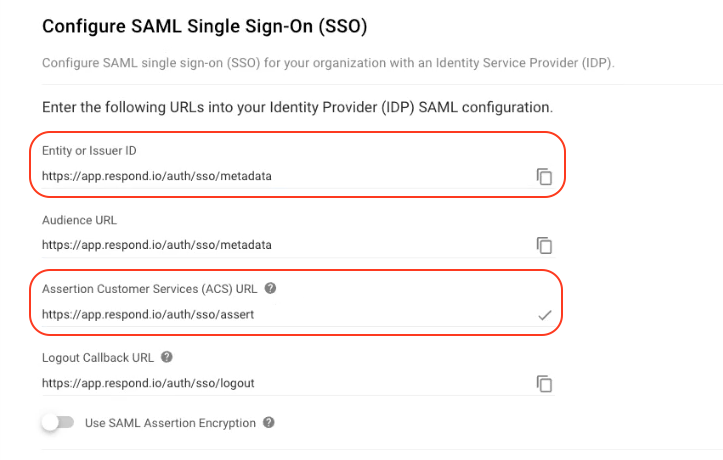

Identificativo dell'entità o dell'emittente | Il nome univoco globale di un fornitore di identità o di un fornitore di servizi. Usa l'icona della copia per copiare questo URL e incollarlo nel tuo IDP. |

Url Del Pubblico | Determina il destinatario o il pubblico previsto per l'Asserzione SAML. Utilizzare l'icona di copia per copiare l'URL negli appunti e fornire l'URL nel campo pertinente dell'Identity Provide (IDP). |

Assertion Customer Service (ACS) URL | La combinazione dell'indirizzo del sottosistema Server Secure Token, il suo numero di porta per la gestione dei messaggi SAML, il SAML vincolante, e tutte le informazioni necessarie specifiche per CIC o ICWS. Utilizzare l'icona di copia per copiare l'URL negli appunti e fornire l'URL nel campo pertinente dell'IDP. |

Usa Crittografia Asserzione SAML | Attivato/disattiva per impostazione predefinita.Attiva/disattiva (non consigliato) - Abilita solo questa funzione per accettare le asserzioni SAML crittografate dal tuo Provider Identità (IDP). Non è raccomandato perché non tutti gli IDP supportano questa cifratura. |

Scarica Certificato | Fare clic su Scarica per scaricare il certificato e poi caricarlo sul tuo provider di identità (IDP). |

Scarica Chiave Pubblica | Fare clic su Scarica per scaricare la chiave e poi caricarla sul tuo provider di identità (IDP). |

Identity Provider o Emittente Entity ID | Incolla l'ID Identity Provider (IDP) o dell'Entità emittente. Copiare queste informazioni dall'IDP e incollarle qui. |

Identity Provider o Emittente Entity ID | Incolla l'ID Identity Provider (IDP) o dell'Entità emittente. Copiare queste informazioni dall'IDP e incollarle qui. |

Identity Provider Single Sign-On Service Url | Incolla l'URL del servizio di firma singola del fornitore di identità. Copiare queste informazioni dall'IDP e incollarle qui. |

Identity Provider Single Logout Service Url | Incolla l'URL del servizio di uscita singola del fornitore di identità. Copiare queste informazioni dall'IDP e incollarle qui. |

Variabile Mappatura Identificatore Email | Incolla l'identificatore che corrisponde all'email di un utente's. Questo valore è sensibile all'uso di maiuscolo/minuscolo. Copiare queste informazioni dall'IDP e incollarle qui. |

Certificato Provider Identità | Fornisci un elenco di domini a cui vuoi consentire l'accesso limitando tutti gli altri. I domini devono seguire il formato corretto, ad esempiowww.domainname.top-level-domainhttp://domainname.top-level-domainhttps://domainname.top-level-domainLeaving questo campo vuoto non limiterà alcun dominio. |

Configura | Verifica le impostazioni di configurazione e quindi salva gli aggiornamenti. |

Una volta che SSO è stato applicato, tutti gli utenti all'interno dell'organizzazione riceveranno la notifica via e-mail e il centro di notifica.

Una volta fornite configurazioni interne SSO, fare clic sul pulsante Modifica configurazione per modificare le impostazioni. Tuttavia, se SSO è abilitato, non puoi modificare la configurazione e devi disabilitare temporaneamente SSO facendo clic sul pulsante Disabilita nella finestra di dialogo Modifica SSO per questa organizzazione. Ti sei automaticamente disconnesso e hai bisogno di accedere nuovamente con l'email e la password per l'organizzazione (SSO disabilitato).

Se si desidera rimuovere la configurazione, fare clic sul pulsante Delete Configuration e confermare la cancellazione facendo clic su DELETE sul pop-up che visualizza. Questo disabilita gli utenti e li scollega.

Nella pagina Security , accendere il pulsante Abilita login con SSO ; nella finestra di dialogo che si apre, fare clic su Forza. Tutti gli utenti sono automaticamente disconnessi dall'organizzazione e possono accedere utilizzando l'indirizzo email approvato. Viene inviata una notifica e un'e-mail che ti informa che sei stato disconnesso perché SSO è stato abilitato nella tua organizzazione.

Disattivando lo spegnimento disattiva SSO per la tua organizzazione, gli utenti vengono automaticamente disconnessi e possono accedere solo utilizzando le loro email e password. Gli utenti che non hanno ancora una password dovranno reimpostare la propria password nella pagina di login. Viene inviata una notifica e un'e-mail che ti informa che sei stato disconnesso perché SSO è stato disabilitato nella tua organizzazione.

Autenticazione a due fattori (2FA) affronta il problema della vulnerabilità della password e fornisce un ulteriore livello di sicurezza (nel caso in cui la password sia compromessa), rafforzare le misure di sicurezza adottate per proteggere i dati sensibili (eliminando le possibilità di accesso non autorizzato al tuo account). Questo livello aggiuntivo richiede agli utenti dell'organizzazione's di fornire un codice di autenticazione generato da un'app di autenticazione installata sui loro dispositivi mobili. Una volta che gli utenti forniscono le password corrette, devono fornire un codice di autenticazione per accedere.

L'applicazione dell'autenticazione a due fattori (2FA) influisce su tutti gli utenti dell'organizzazione e può influire sulla loro capacità di utilizzare la piattaforma. sono limitati dall'accesso ai dati dell'organizzazione's (se non hanno già impostato l'autenticazione a due fattori (2FA) sul loro profilo).

Si consiglia di dare loro un avviso prima del tempo o di applicarlo in un momento in cui la maggior parte degli utenti non utilizzano la piattaforma per evitare di interrompere il loro progresso.

Per applicare l'autenticazione a due fattori (2FA) su tutti gli utenti all'interno di un'organizzazione, seguire i passaggi seguenti:

Attiva l'Autenticazione a due fattori Forza (2FA) su tutti gli utenti attivi.

Nella finestra di dialogo di conferma, fare clic su Forza per confermare.

Una volta attivato, a tutti gli utenti dell'organizzazione verrà inviata una e-mail e una notifica che dovranno attivare immediatamente l'autenticazione a due fattori (2FA).

Ogni utente è responsabile di che abilita l'autenticazione a due fattori (2FA) sul proprio profilo.

Puoi disabilitare l'applicazione dell'autenticazione a due fattori (2FA) sugli utenti della tua organizzazione attivando l' Abilita Autenticazione a due fattori (2FA) per tutti gli utenti disattivare.

Quando disabilitato, l'applicazione della Two-Factor Authentication (2 FA) dell'organizzazione viene rimossa e gli utenti non devono più attivare la Two-Factor Authentication (2FA). Tutti gli utenti dell'organizzazione (inclusi quelli che non hanno forzato l'autenticazione a due fattori (2FA)) possono ora visualizzare tutti i moduli.

I singoli utenti possono ancora scegliere di abilitare l'autenticazione a due fattori (2FA) sul loro profilo.

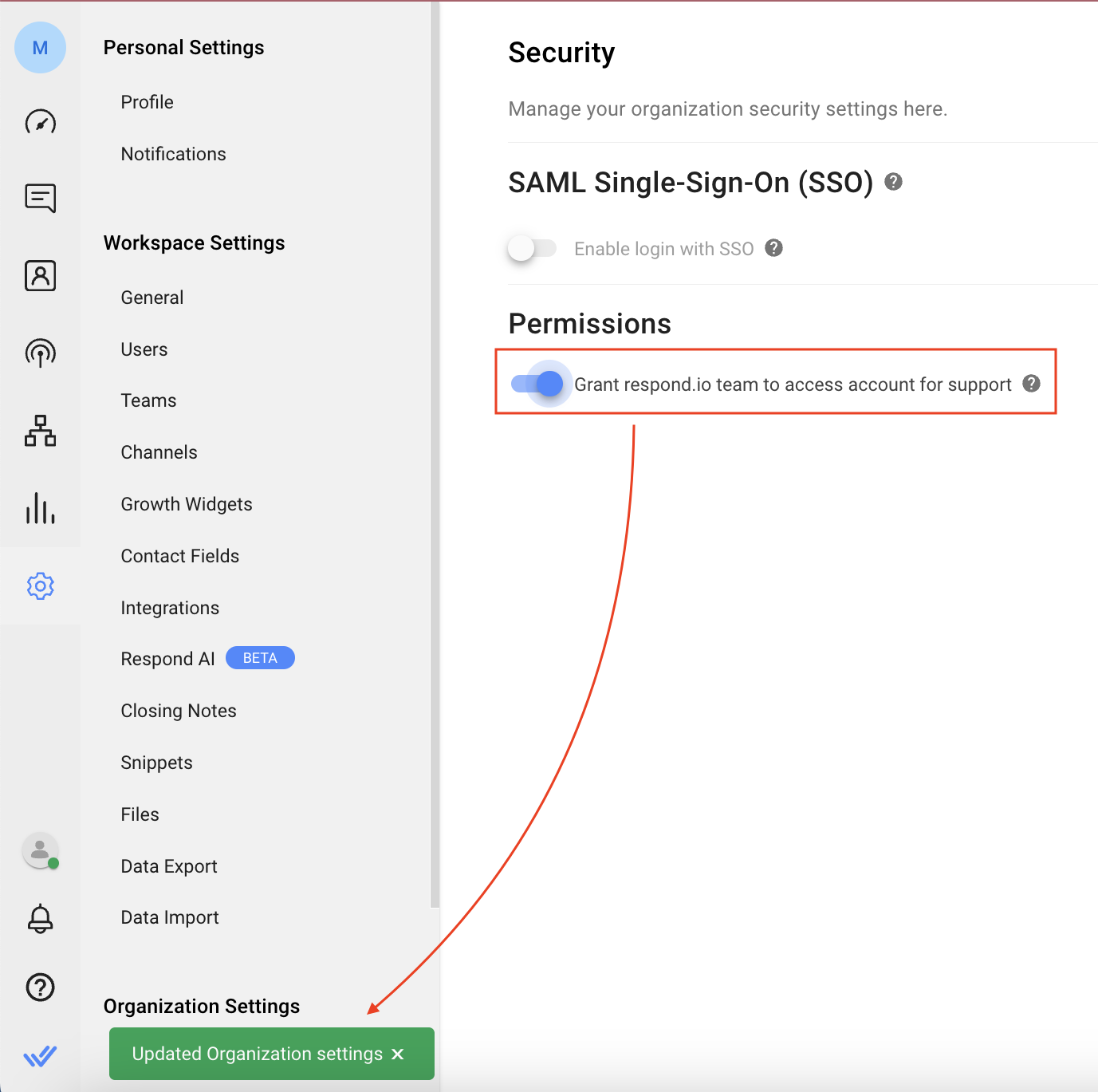

Attiva questa opzione per concedere il permesso di supporto respond.io per accedere al tuo account e risolvere rapidamente i problemi. Una notifica viene visualizzata quando si abilita questa opzione. Puoi disabilitare questa opzione disabilitando questa opzione.

Il nostro team ha solo accesso visivo al tuo account per fornire assistenza tecnica. Non possono modificare, modificare o modificare i tuoi dati e puoi revocare questo accesso in qualsiasi momento.

L'amministratore dell'organizzazione può invitare un utente a un'organizzazione dalla pagina Impostazioni Workspace > Utenti. Trova maggiori dettagli qui.

Gli utenti possono iscriversi utilizzando un invito inviato al loro indirizzo email. Fare clic sul link nell'email, verificare l'email sulla pagina che si apre, e fare clic su Accedi.

Gli utenti possono accedere all'organizzazione abilitata da SSO utilizzando la pagina di accesso fornendo il proprio indirizzo e-mail; l'IDP convalida l'indirizzo email prima di collegarlo all'organizzazione su respond.io.

Se l'utente fa parte di più organizzazioni, può selezionare un'organizzazione dall'elenco a discesa Organizzazione nella finestra di dialogo Seleziona un'organizzazione.

Segui questa guida passo-passo per aggiungere respond.io come app SAML personalizzata nella tua console di Google Admin.

Step 1: Nel tuo Workspace, Vai alle impostazioni > Security

Step 2: Clicca Configura

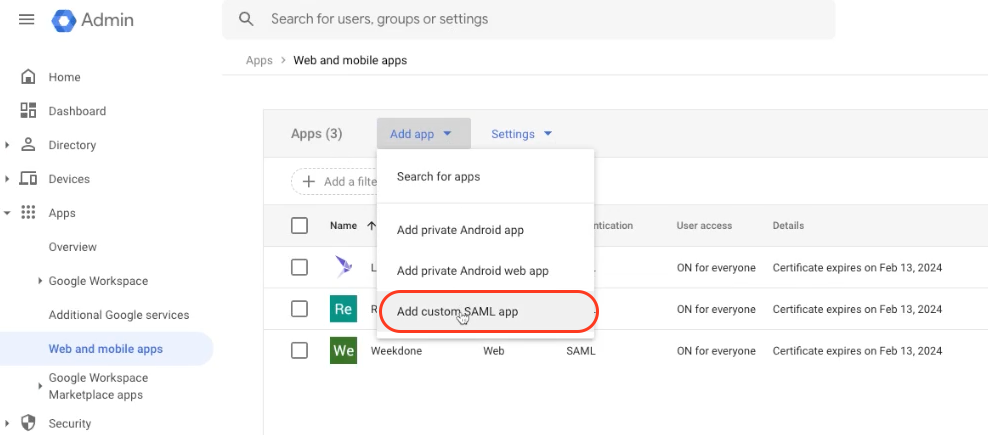

Step 3: Vai su https://admin.google.com/ac/apps/unified e clicca su Aggiungi app > Aggiungi app personalizzata SAML

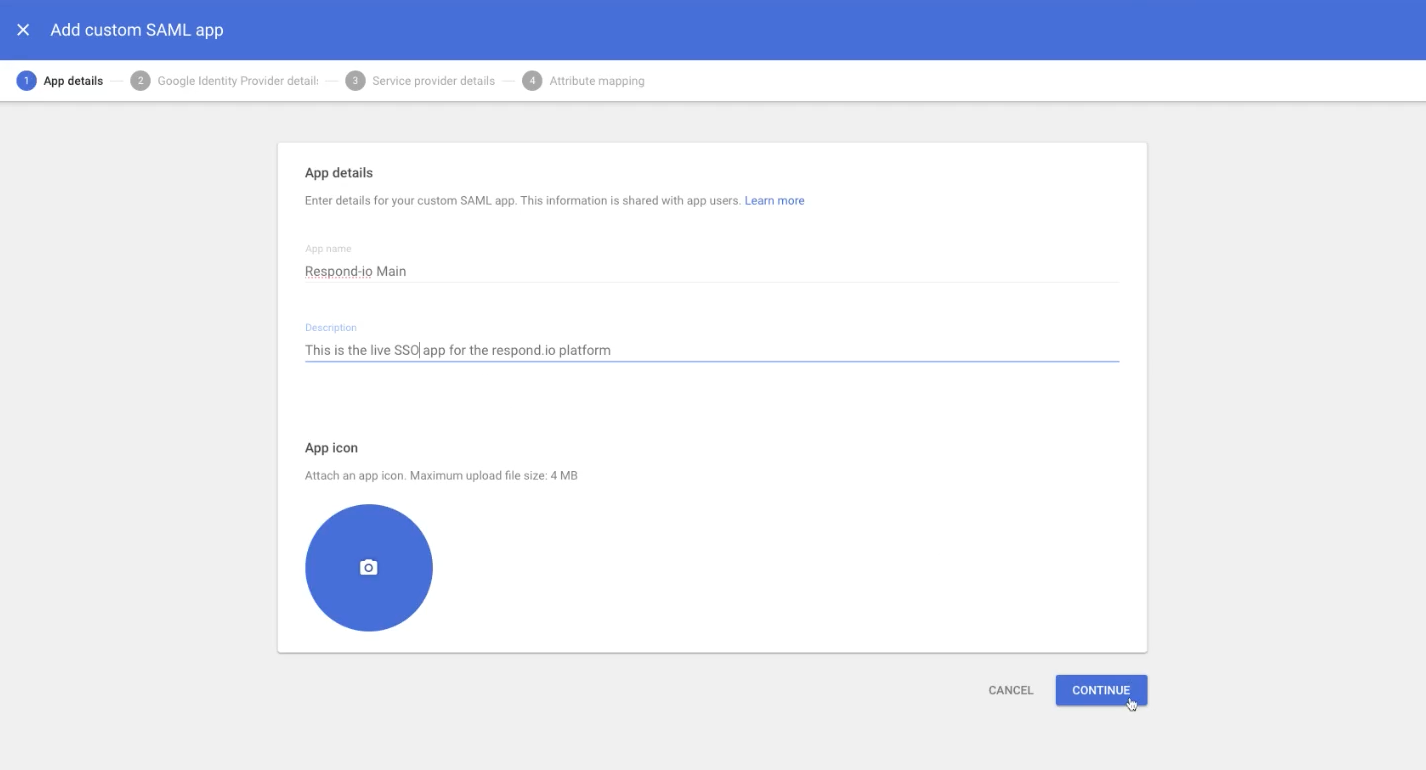

Step 4: Inserisci il Nome e la Descrizione dell'App e clicca su CONTINUA

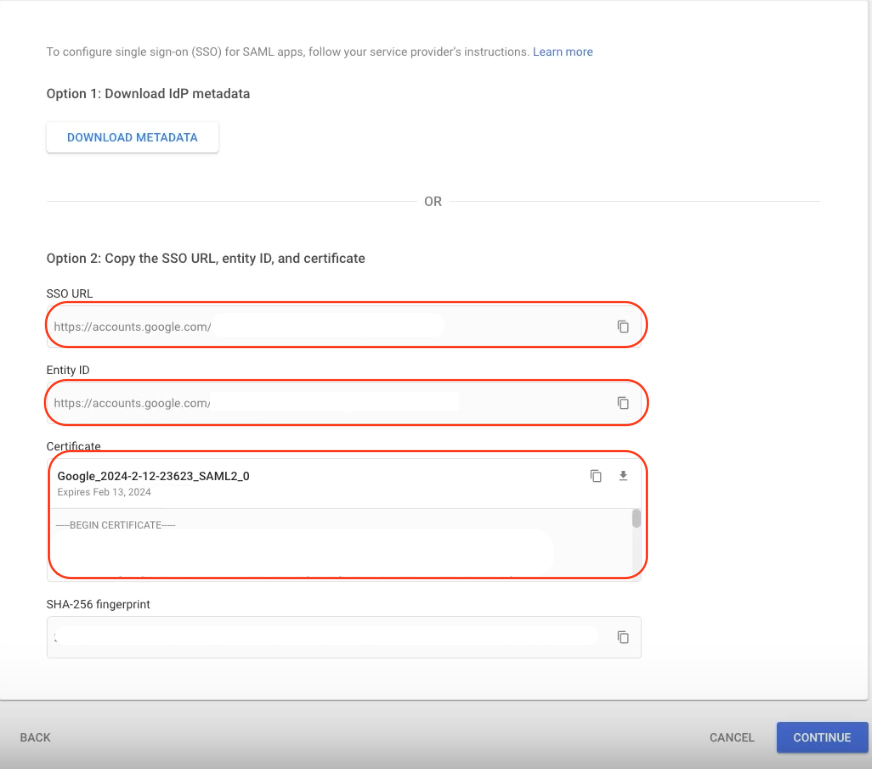

Step 5: Copia l'URL SSO, Entity ID e scarica il certificato

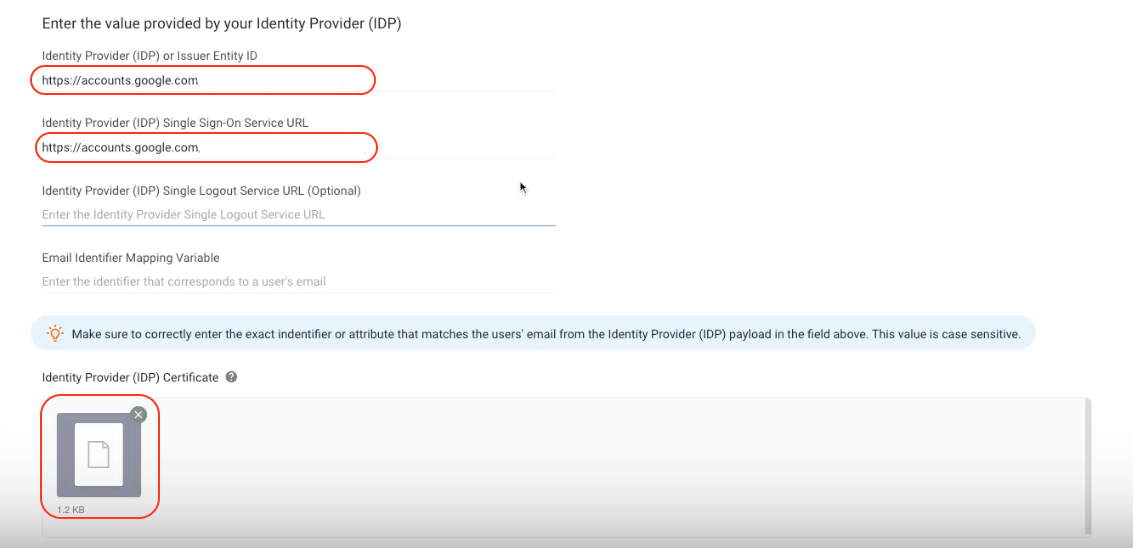

Step 6: Nel tuo Workspace:

Incolla l'URL SSO nel campo Identity Provider (IDP) Single Sign-On Service URL

Incolla l'ID di entità nel campo Identity Provider (IDP) o Issuer Entity ID

Carica il Certificato nel campo Identity Provider (IDP) Certificate

Step 7: Nel tuo Workspace, copia l'URL Assertion Customer Services (ACS) e l'ID Entità o Emittente

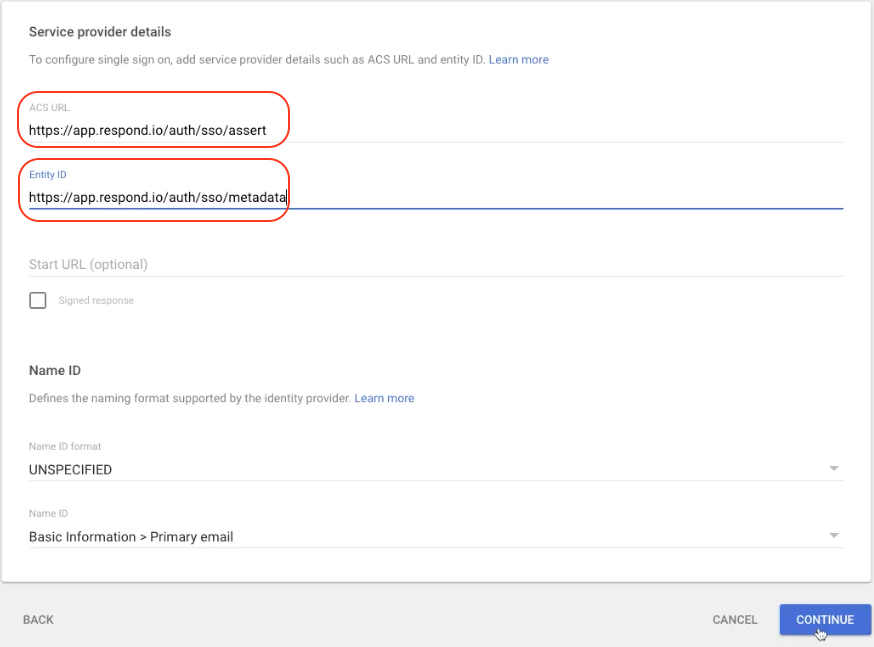

Step 8: In Google Admin:

Incolla l'URL Assertion Customer Services (ACS) nel campo ACS URL

Incolla l'ID Entità o Emittente nel campo ID Entità

Quindi, clicca CONTINUA

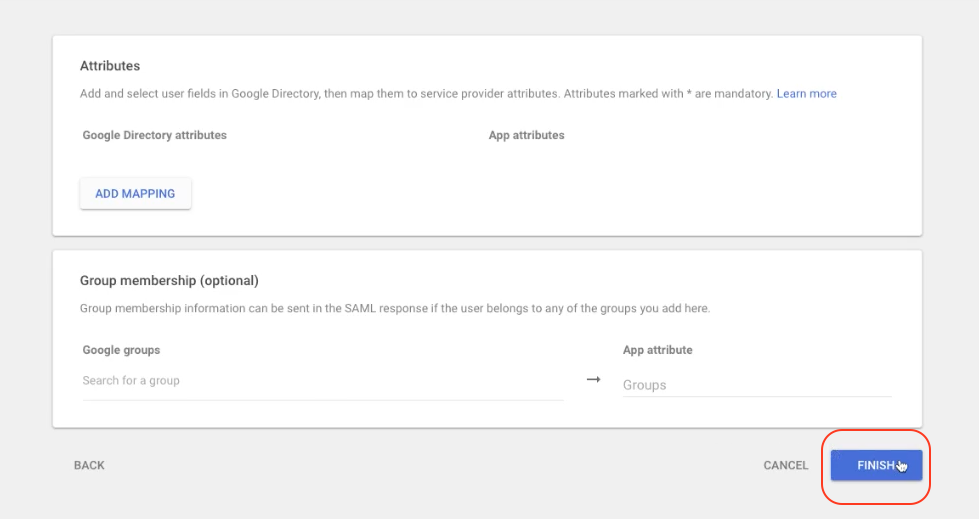

Step 9: Clicca FINISH

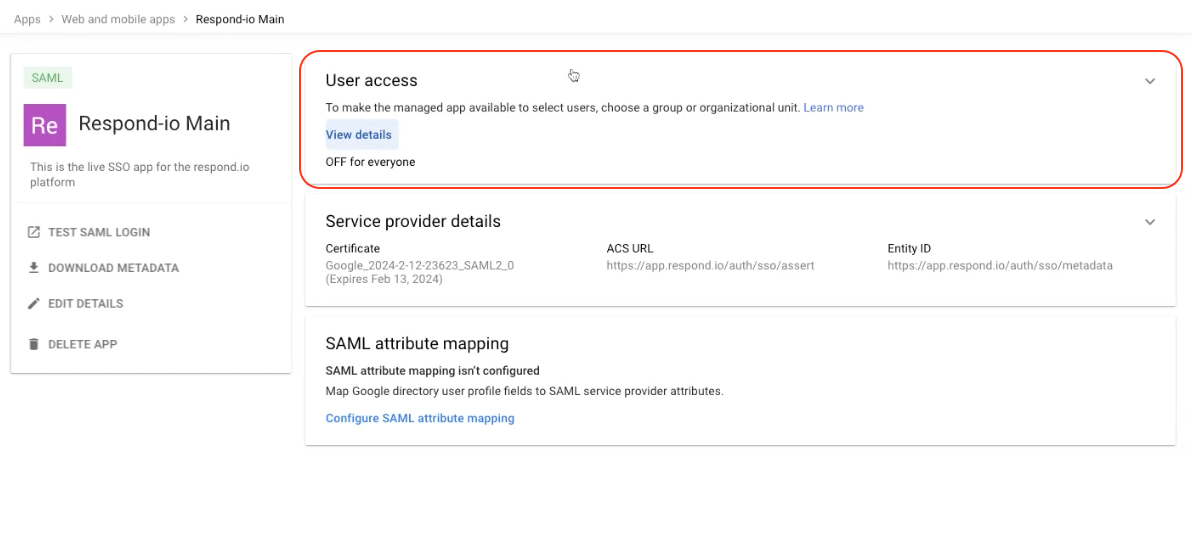

Passo 10: In Google Admin, fare clic su Accesso utente

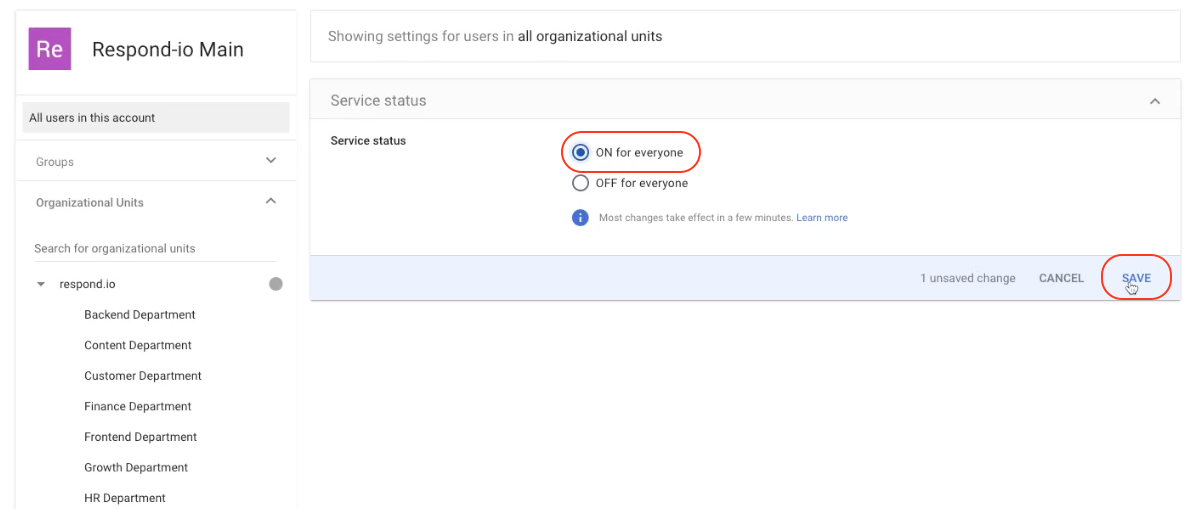

Step 11: Selezionare lo stato del servizio ON per tutti e fare clic su SALVA

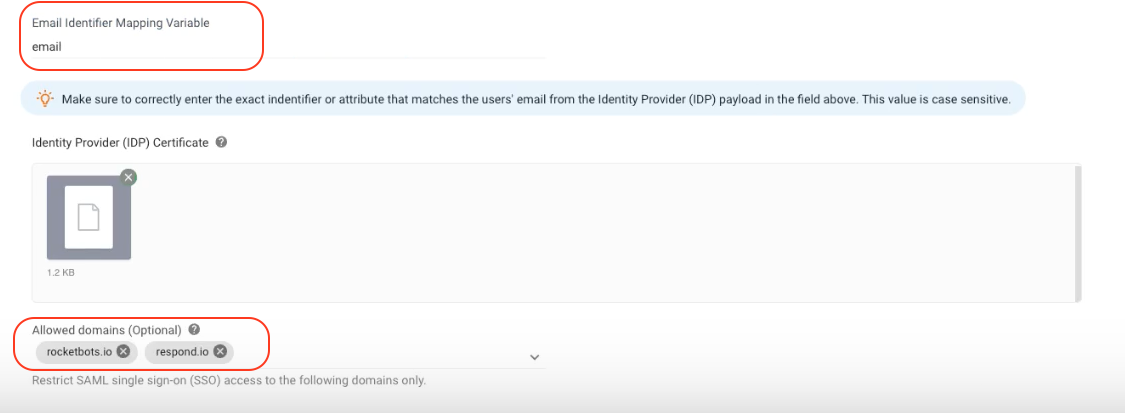

Step 12: Nel tuo Workspace, inserisci i domini consentiti e inserisci "email" nel campo Email Identifier Mapping Variable

Step 13: Fare clic su Verifica per completare

Articoli correlati 👩💻