Single Sign-On (SSO) นั้นมีให้เฉพาะแผนระดับองค์กรเท่านั้น หากต้องการอัพเกรดหรือสมัครสมาชิก กรุณาติดต่อเรา

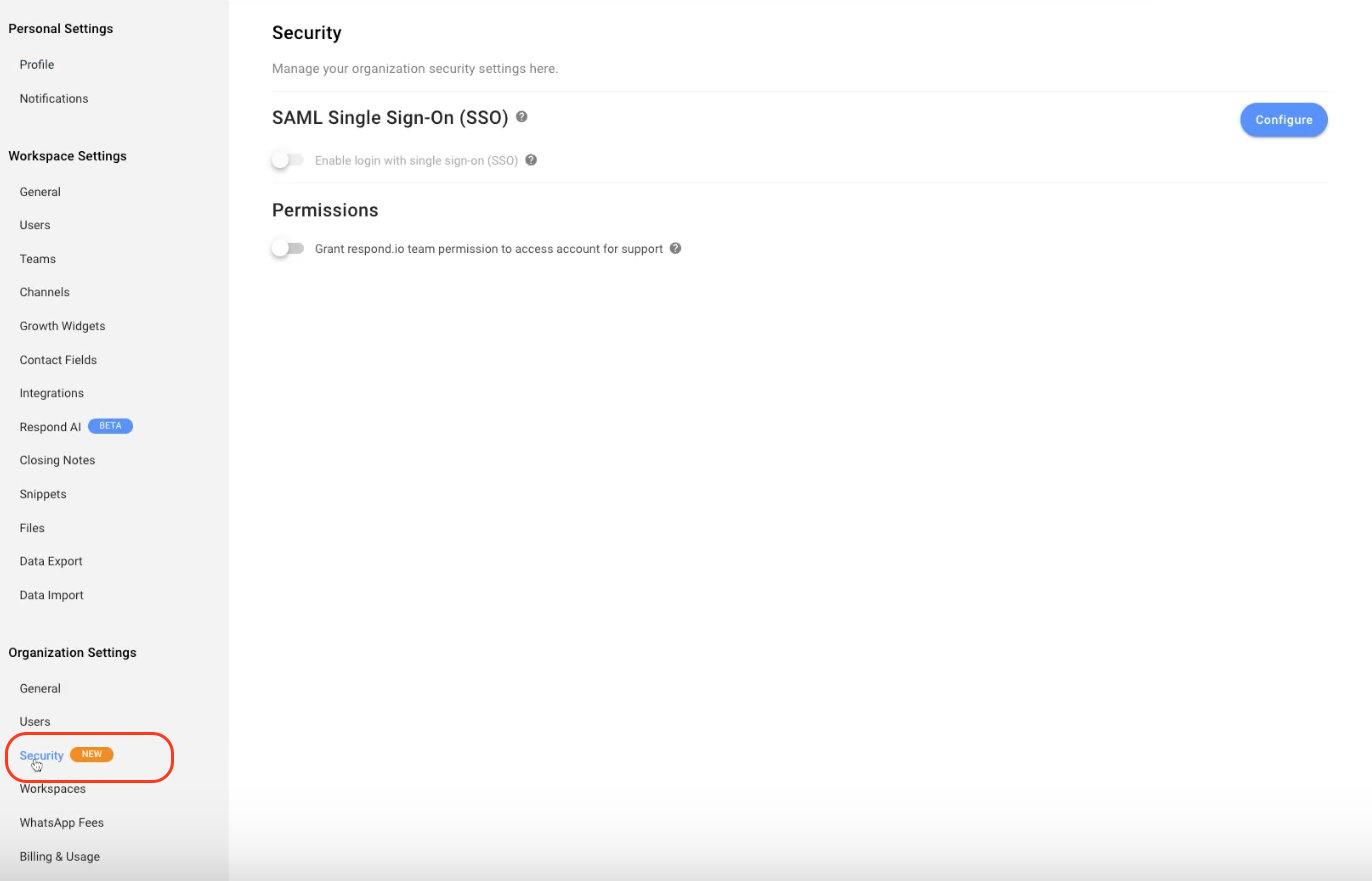

ผู้ดูแลระบบสามารถเข้าถึงและแก้ไขการตั้งค่า SSO ผ่านทาง การตั้งค่าองค์กร > ความปลอดภัย. ผู้ดูแลระบบการเรียกเก็บเงิน สามารถดูแต่ไม่สามารถแก้ไขหน้านี้ได้

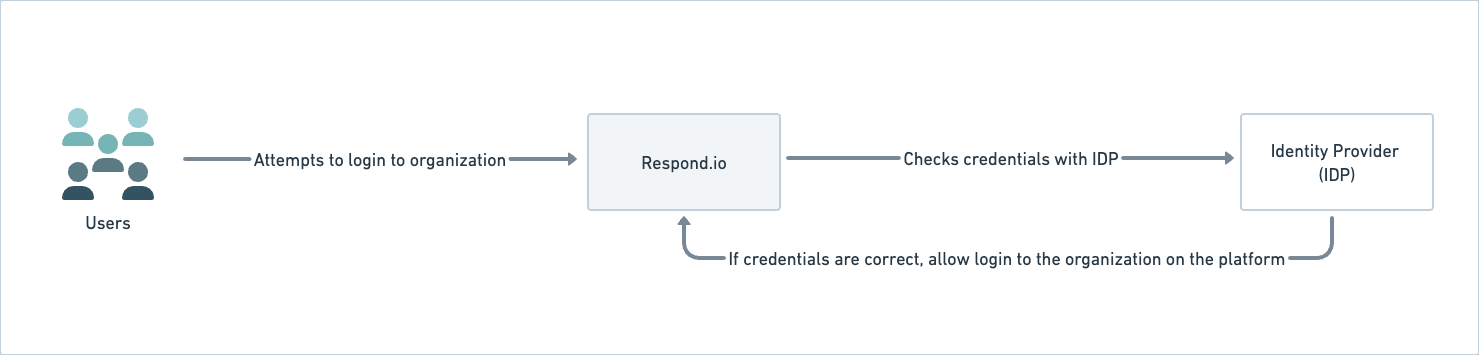

SAML-SSO ช่วยให้สามารถเข้าสู่ระบบได้อย่างปลอดภัยระหว่างหนึ่งองค์กรหรือหลายองค์กรโดยใช้ข้อมูลประจำตัวชุดเดียว ช่วยเพิ่มความปลอดภัย เพิ่มประสิทธิภาพในการเข้าถึง และรองรับการสลับระหว่างองค์กรที่เปิดใช้ SSO โดยใช้ผู้ให้บริการข้อมูลประจำตัว (IDP) รายเดียวกันได้อย่างราบรื่น

เรียนรู้เกี่ยวกับพฤติกรรมการลงชื่อเข้าใช้ ออกจากระบบ และลงทะเบียนบนแพลตฟอร์มเมื่อเปิดใช้งาน/ปิดใช้งาน SSO ในตารางต่อไปนี้:

คุณสมบัติ | ผู้ดูแลระบบ/ผู้ใช้ ผู้ดูแลระบบ ผู้ใช้ | ผู้ใช้อื่นๆ |

|---|---|---|

ลงทะเบียนองค์กร | ผู้ดูแลองค์กรเชิญผู้ใช้เข้าสู่องค์กรผ่านอีเมล์ | ผู้ใช้ยอมรับคำเชิญด้วยการคลิกลิงก์ที่อยู่ในอีเมล ผู้ใช้สามารถเข้าสู่ระบบองค์กรโดยใช้อีเมล์ของตนเองโดยไม่ต้องให้ข้อมูลเพิ่มเติม หากปิดใช้งาน SSO สำหรับองค์กร ผู้ใช้จะออกจากระบบโดยอัตโนมัติ และต้องใช้อีเมลและรหัสผ่านเพื่อเข้าสู่ระบบในองค์กรอีกครั้ง รหัสผ่านอาจจะต้องมีการอัปเดต |

องค์กรเข้าสู่ระบบ | องค์กรที่เปิดใช้งาน SSO: ผู้ใช้สามารถลงชื่อเข้าใช้โดยใช้อีเมลที่ผ่านการตรวจสอบ SSO | |

องค์กรที่ไม่ใช่ SSO: ผู้ใช้สามารถลงชื่อเข้าใช้โดยใช้อีเมลและรหัสผ่านขององค์กร หรือลงชื่อเข้าใช้ด้วย Google | ||

ระยะเวลาเซสชัน SSO | ผู้ใช้ทุกรายจะยังคงเข้าสู่ระบบในองค์กรที่เปิดใช้งาน SSO เป็นเวลา 24 ชั่วโมง หลังจากนั้นพวกเขาจะออกจากระบบโดยอัตโนมัติและจะต้องเข้าสู่ระบบใหม่อีกครั้ง | |

การลงชื่อเข้าใช้หลายองค์กร | ผู้ดูแลแพลตฟอร์มอนุญาตให้ผู้ใช้เข้าถึงองค์กรต่างๆ ได้หลายแห่ง | เมื่อผู้ใช้เข้าสู่ระบบโดยใช้ SSO และเป็นส่วนหนึ่งขององค์กรหลายแห่งที่ใช้ IDP ร่วมกัน ผู้ใช้จะถูกถามว่าต้องการเข้าสู่ระบบในองค์กรใด |

การลงชื่อเข้าใช้ในองค์กรเดียว | ผู้ดูแลแพลตฟอร์มอนุญาตให้ผู้ใช้สามารถเข้าถึงองค์กรหนึ่งได้ | เนื่องจากผู้ใช้เป็นส่วนหนึ่งขององค์กรเดียว จึงสามารถเชื่อมโยงไปยังองค์กรนั้นโดยตรง |

การสลับองค์กรจาก SSO เป็น SSO: เมื่อผู้ใช้สลับระหว่างองค์กรที่เปิดใช้ SSO และใช้ผู้ให้บริการข้อมูลประจำตัว (IDP) เดียวกัน การเข้าถึงของผู้ใช้จะยังคงได้รับการตรวจสอบเพื่อตรวจสอบว่าผู้ใช้มีสิทธิ์ที่จำเป็นหรือไม่ | ||

การสลับองค์กรจาก SSO เป็นองค์กรที่ไม่ใช่ SSO (และในทางกลับกัน): ในระหว่างการสลับระหว่างองค์กร ผู้ใช้จะออกจากระบบโดยอัตโนมัติและต้องเข้าสู่ระบบในองค์กรที่ไม่ใช่ SSO โดยใช้ชุดข้อมูลประจำตัวที่ถูกต้อง | ||

การปฏิเสธการเข้าถึง | ผู้ใช้ผู้ดูแลระบบหรือผู้ดูแลระบบสามารถปฏิเสธการเข้าถึงข้อมูลประจำตัวของผู้ใช้ได้โดยการลบหรือปิดการใช้งานผู้ใช้จาก IDP และ/หรือลบผู้ใช้ออกจากแพลตฟอร์ม | ผู้ใช้ไม่สามารถเข้าสู่ระบบขององค์กรได้อีกต่อไป |

เมื่อผู้ใช้ถูกลบออกจาก IDP หรือองค์กร พวกเขาจะต้องรีเซ็ตรหัสผ่านเพื่อให้สามารถเข้าถึงองค์กรอื่น ๆ ที่ตนเปิดใช้งานอยู่ได้อีกครั้ง |

สามารถเปิดใช้งาน SSO สำหรับองค์กรใหม่และองค์กรที่มีอยู่แล้วได้ อย่างไรก็ตาม ต้องทำการกำหนดค่าก่อนจึงจะเปิดใช้งาน SSO ได้

เพื่อที่จะใช้ SAML SSO คุณจะต้องเพิ่มอีเมลงานของผู้ใช้ลงใน IDP การกำหนดค่านี้ทำภายนอก กล่าวคือ นอกแพลตฟอร์ม respond.io

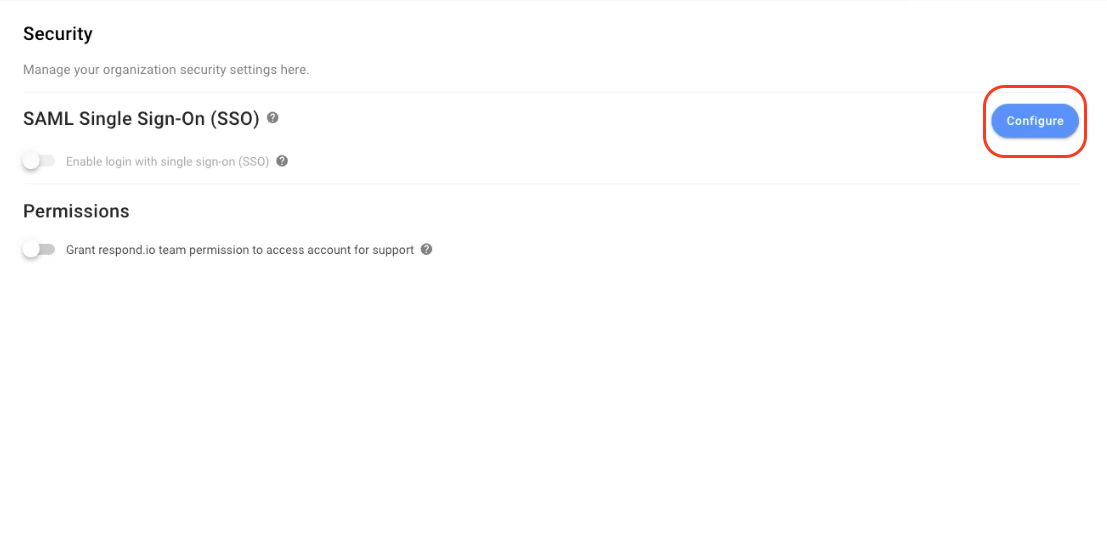

ในหน้า Security คลิกปุ่ม Configure เพื่อกำหนดค่า SSO

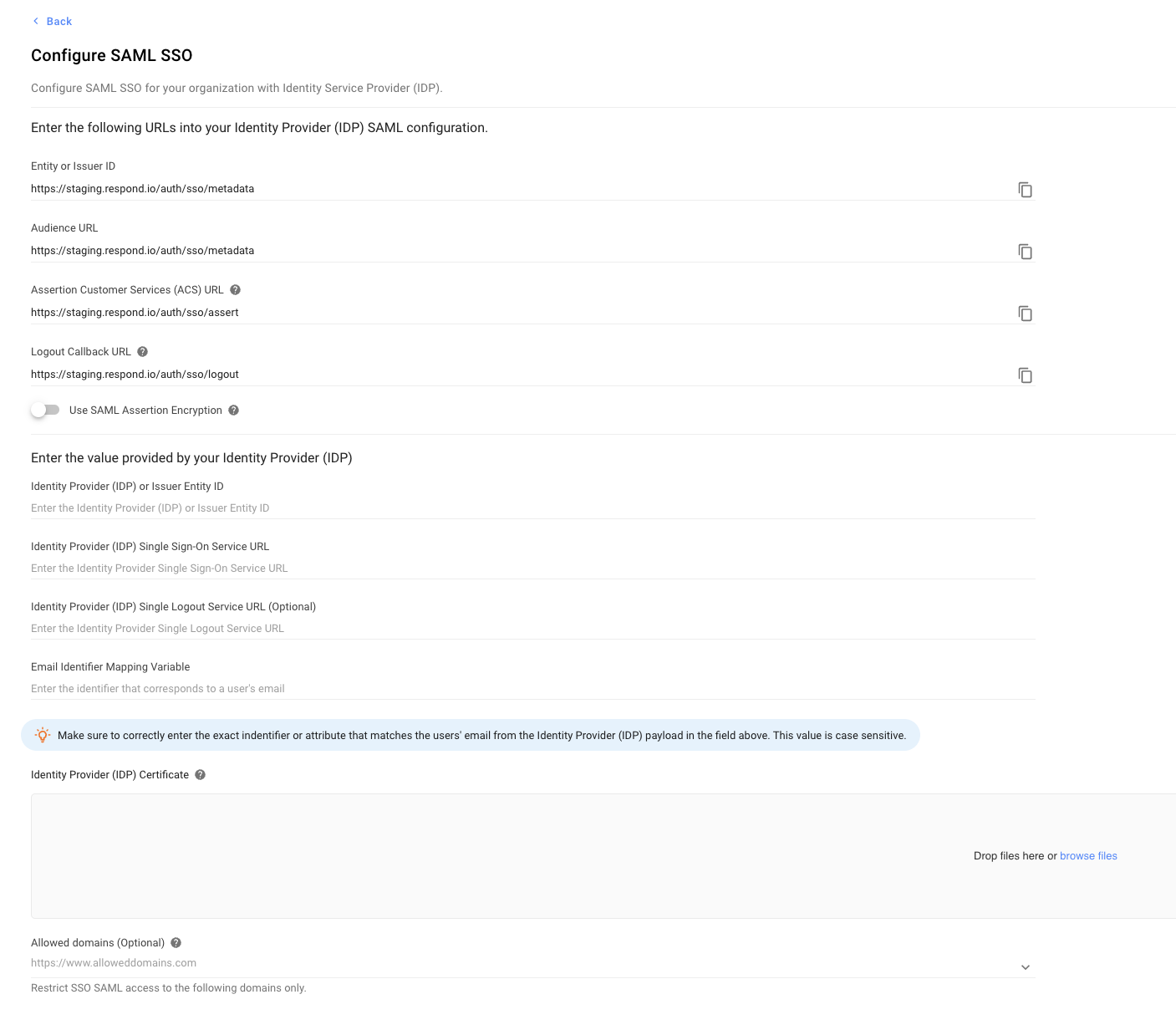

ในกล่องโต้ตอบกำหนดค่า SAML SSO ที่เปิดขึ้น ให้กำหนดค่าตัวเลือกต่อไปนี้:

ตัวเลือกการกำหนดค่า | คำอธิบาย |

|---|---|

รหัสนิติบุคคลหรือผู้ออกหลักทรัพย์ | ชื่อที่ไม่ซ้ำใครทั่วโลกสำหรับผู้ให้บริการข้อมูลประจำตัวหรือผู้ให้บริการ ใช้ไอคอนคัดลอกเพื่อคัดลอก URL นี้และวางลงใน IDP ของคุณ |

URL ของผู้ชม | กำหนดผู้รับหรือกลุ่มเป้าหมายสำหรับการยืนยัน SAML ใช้ไอคอนคัดลอกเพื่อคัดลอก URL ไปยังคลิปบอร์ดของคุณและระบุ URL ในฟิลด์ที่เกี่ยวข้องของผู้ให้บริการข้อมูลประจำตัว (IDP) |

URL ฝ่ายบริการลูกค้า Assertion (ACS) | การรวมกันของที่อยู่ระบบย่อย Secure Token Server หมายเลขพอร์ตสำหรับการจัดการข้อความ SAML การผูก SAML และข้อมูลที่จำเป็นใดๆ ที่เฉพาะเจาะจงสำหรับ CIC หรือ ICWS ใช้ไอคอนคัดลอกเพื่อคัดลอก URL ไปยังคลิปบอร์ดของคุณและระบุ URL ในฟิลด์ที่เกี่ยวข้องของ IDP |

ใช้การเข้ารหัสการยืนยัน SAML | ปิดอยู่ตามค่าเริ่มต้น เปิดอยู่ (ไม่แนะนำ) - เปิดใช้งานฟีเจอร์นี้เฉพาะเมื่อต้องการยอมรับการยืนยัน SAML ที่เข้ารหัสจากผู้ให้บริการข้อมูลประจำตัว (IDP) ของคุณเท่านั้น ไม่แนะนำให้ใช้เนื่องจาก IDP บางส่วนไม่รองรับการเข้ารหัสนี้ |

ดาวน์โหลดใบรับรอง | คลิกดาวน์โหลดเพื่อดาวน์โหลดใบรับรองและอัพโหลดไปยังผู้ให้บริการข้อมูลประจำตัว (IDP) ของคุณในภายหลัง |

ดาวน์โหลดคีย์สาธารณะ | คลิกดาวน์โหลดเพื่อดาวน์โหลดคีย์และอัปโหลดไปยังผู้ให้บริการข้อมูลประจำตัว (IDP) ของคุณในภายหลัง |

ผู้ให้บริการข้อมูลประจำตัวหรือผู้ออก ID นิติบุคคล | วางรหัสผู้ให้บริการข้อมูลประจำตัว (IDP) หรือรหัสองค์กรผู้ออก คัดลอกข้อมูลนี้จาก IDP และวางไว้ที่นี่ |

ผู้ให้บริการข้อมูลประจำตัวหรือผู้ออก ID นิติบุคคล | วางรหัสผู้ให้บริการข้อมูลประจำตัว (IDP) หรือรหัสองค์กรผู้ออก คัดลอกข้อมูลนี้จาก IDP และวางไว้ที่นี่ |

URL บริการการลงชื่อเข้าใช้ครั้งเดียวของผู้ให้บริการข้อมูลประจำตัว | วาง URL บริการการลงชื่อเข้าใช้ครั้งเดียวของผู้ให้บริการข้อมูลประจำตัว คัดลอกข้อมูลนี้จาก IDP และวางไว้ที่นี่ |

URL ของผู้ให้บริการการระบุตัวตนบริการออกจากระบบแบบครั้งเดียว | วาง URL ของบริการออกจากระบบแบบครั้งเดียวของผู้ให้บริการข้อมูลประจำตัว คัดลอกข้อมูลนี้จาก IDP และวางไว้ที่นี่ |

ตัวแปรการแมปตัวระบุอีเมล | วางตัวระบุที่สอดคล้องกับอีเมลของผู้ใช้' ค่านี้จะคำนึงถึงตัวพิมพ์เล็ก/ใหญ่ คัดลอกข้อมูลนี้จาก IDP และวางไว้ที่นี่ |

ใบรับรองผู้ให้บริการข้อมูลประจำตัว | ระบุรายชื่อโดเมนที่คุณต้องการอนุญาตการเข้าถึงขณะที่จำกัดโดเมนอื่นๆ ทั้งหมด โดเมนต้องปฏิบัติตามรูปแบบที่เหมาะสม เช่นwww.domainname.top-level-domainhttp://domainname.top-level-domainhttps://domainname.top-level-domain หากปล่อย ช่องนี้ว่างไว้ จะไม่จำกัดโดเมนใดๆ |

กำหนดค่า | ตรวจสอบการตั้งค่าคอนฟิกูเรชันและบันทึกการอัพเดต |

เมื่อบังคับใช้ SSO แล้ว ผู้ใช้ทั้งหมดภายในองค์กรจะได้รับการแจ้งเตือนผ่านทางอีเมลและศูนย์การแจ้งเตือน

เมื่อคุณได้กำหนดค่าภายใน SSO แล้ว ให้คลิกปุ่ม แก้ไขการกำหนดค่า เพื่อแก้ไขการตั้งค่า อย่างไรก็ตาม หากเปิดใช้งาน SSO คุณจะไม่สามารถแก้ไขการกำหนดค่าได้และต้องปิดใช้งาน SSO ชั่วคราวโดยคลิกปุ่ม ปิดใช้งาน ในกล่องโต้ตอบ แก้ไขการกำหนดค่า SSO สำหรับองค์กรนี้ คุณจะออกจากระบบโดยอัตโนมัติและต้องลงชื่อเข้าใช้ใหม่อีกครั้งด้วยอีเมลและรหัสผ่านสำหรับองค์กร (ปิดใช้งาน SSO)

หากคุณต้องการลบการกำหนดค่า ให้คลิกปุ่ม Delete Configuration และยืนยันการลบโดยคลิก DELETE บนป๊อปอัปที่แสดง นี่จะปิดการใช้งานผู้ใช้และออกจากระบบ

ในหน้า Security ให้เปิดสวิตช์ Enable login with SSO บนกล่องโต้ตอบที่เปิดขึ้น ให้คลิก Enforce ผู้ใช้ทั้งหมดจะออกจากระบบขององค์กรโดยอัตโนมัติและสามารถเข้าสู่ระบบโดยใช้ที่อยู่อีเมลที่ได้รับการอนุมัติ ระบบจะส่งการแจ้งเตือนและอีเมลถึงคุณเพื่อแจ้งให้ทราบว่าคุณได้ออกจากระบบแล้ว เนื่องจากองค์กรของคุณได้เปิดใช้งาน SSO แล้ว

การปิดสวิตช์จะปิดใช้งาน SSO สำหรับองค์กรของคุณ ผู้ใช้จะออกจากระบบโดยอัตโนมัติและสามารถเข้าสู่ระบบได้โดยใช้เพียงอีเมลและรหัสผ่านเท่านั้น ผู้ใช้ที่ยังไม่มีรหัสผ่านจะต้องรีเซ็ตรหัสผ่านของตนเองในหน้าเข้าสู่ระบบ ระบบจะส่งการแจ้งเตือนและอีเมลถึงคุณเพื่อแจ้งให้ทราบว่าคุณได้ออกจากระบบเนื่องจาก SSO ถูกปิดใช้งานในองค์กรของคุณ

การตรวจสอบสิทธิ์แบบสองปัจจัย (2FA) จะช่วยแก้ไขปัญหาด้านช่องโหว่ของรหัสผ่านและเพิ่มระดับความปลอดภัยอีกชั้นหนึ่ง (ในกรณีที่รหัสผ่านของคุณถูกบุกรุก) เป็นการเสริมสร้างมาตรการความปลอดภัยที่ใช้เพื่อปกป้องข้อมูลที่ละเอียดอ่อน (โดยขจัดโอกาสการเข้าถึงบัญชีของคุณโดยไม่ได้รับอนุญาต) เลเยอร์เพิ่มเติมนี้ต้องการให้ผู้ใช้ในองค์กรของคุณ'ระบุรหัสยืนยันตัวตนที่สร้างโดยแอปพลิเคชันการตรวจสอบสิทธิ์ที่ติดตั้งบนอุปกรณ์เคลื่อนที่ของพวกเขา เมื่อผู้ใช้ระบุรหัสผ่านที่ถูกต้องแล้ว พวกเขาต้องระบุรหัสตรวจสอบสิทธิ์เพื่อเข้าสู่ระบบ

การบังคับใช้การยืนยันตัวตนแบบสองปัจจัย (2FA) มีผลต่อผู้ใช้องค์กรทั้งหมด และอาจส่งผลต่อความสามารถในการใช้แพลตฟอร์ม กล่าวคือ ผู้ใช้จะถูกจำกัดจากการเข้าถึงข้อมูล'ขององค์กร (หากผู้ใช้ยังไม่ได้ตั้งค่าการยืนยันตัวตนแบบสองปัจจัย (2FA) ในโปรไฟล์ของตนเอง)

ขอแนะนำให้คุณแจ้งเตือนพวกเขาล่วงหน้าหรือบังคับใช้ในเวลาที่ผู้ใช้ส่วนใหญ่ไม่ได้ใช้แพลตฟอร์ม เพื่อหลีกเลี่ยงการขัดจังหวะความคืบหน้าของพวกเขา

หากต้องการบังคับใช้การตรวจสอบปัจจัยสองชั้น (2FA) กับผู้ใช้ทั้งหมดภายในองค์กร ให้ทำตามขั้นตอนต่อไปนี้:

เปิดสวิตช์ บังคับใช้ การตรวจสอบสิทธิ์แบบสองปัจจัย (2FA) ให้กับผู้ใช้ทั้งหมด

ในกล่องโต้ตอบการยืนยัน คลิก บังคับใช้ เพื่อยืนยัน

เมื่อเปิดใช้งานแล้ว ผู้ใช้ทั้งหมดในองค์กรจะได้รับอีเมลและการแจ้งเตือนว่าพวกเขาจะต้องเปิดการตรวจสอบสิทธิ์แบบสองปัจจัย (2FA) ทันที

ผู้ใช้แต่ละคนมีหน้าที่รับผิดชอบในการ เปิดใช้งานการยืนยันตัวตนแบบสองปัจจัย (2FA) ในโปรไฟล์ของตนเอง

คุณสามารถปิดใช้งานการบังคับใช้การตรวจสอบปัจจัยสองประการ (2FA) สำหรับผู้ใช้ในองค์กรของคุณได้โดยปิดใช้งานการสลับ เปิดใช้งาน การตรวจสอบปัจจัยสองประการ (2FA) สำหรับผู้ใช้ทั้งหมด

เมื่อปิดการใช้งาน การบังคับใช้การยืนยันตัวตนแบบสองปัจจัย (2 FA) ขององค์กรจะถูกลบออก และผู้ใช้ไม่จำเป็นต้องเปิดใช้งานการยืนยันตัวตนแบบสองปัจจัย (2FA) อีกต่อไป ตอนนี้ผู้ใช้ทั้งหมดในองค์กร (รวมทั้งผู้ที่ไม่ได้บังคับใช้การตรวจสอบสิทธิ์แบบสองปัจจัย (2FA)) สามารถดูโมดูลทั้งหมดได้แล้ว

ผู้ใช้แต่ละรายยังสามารถเลือกเปิดใช้งานการตรวจสอบปัจจัยสองประการ (2FA) บนโปรไฟล์ของตนได้

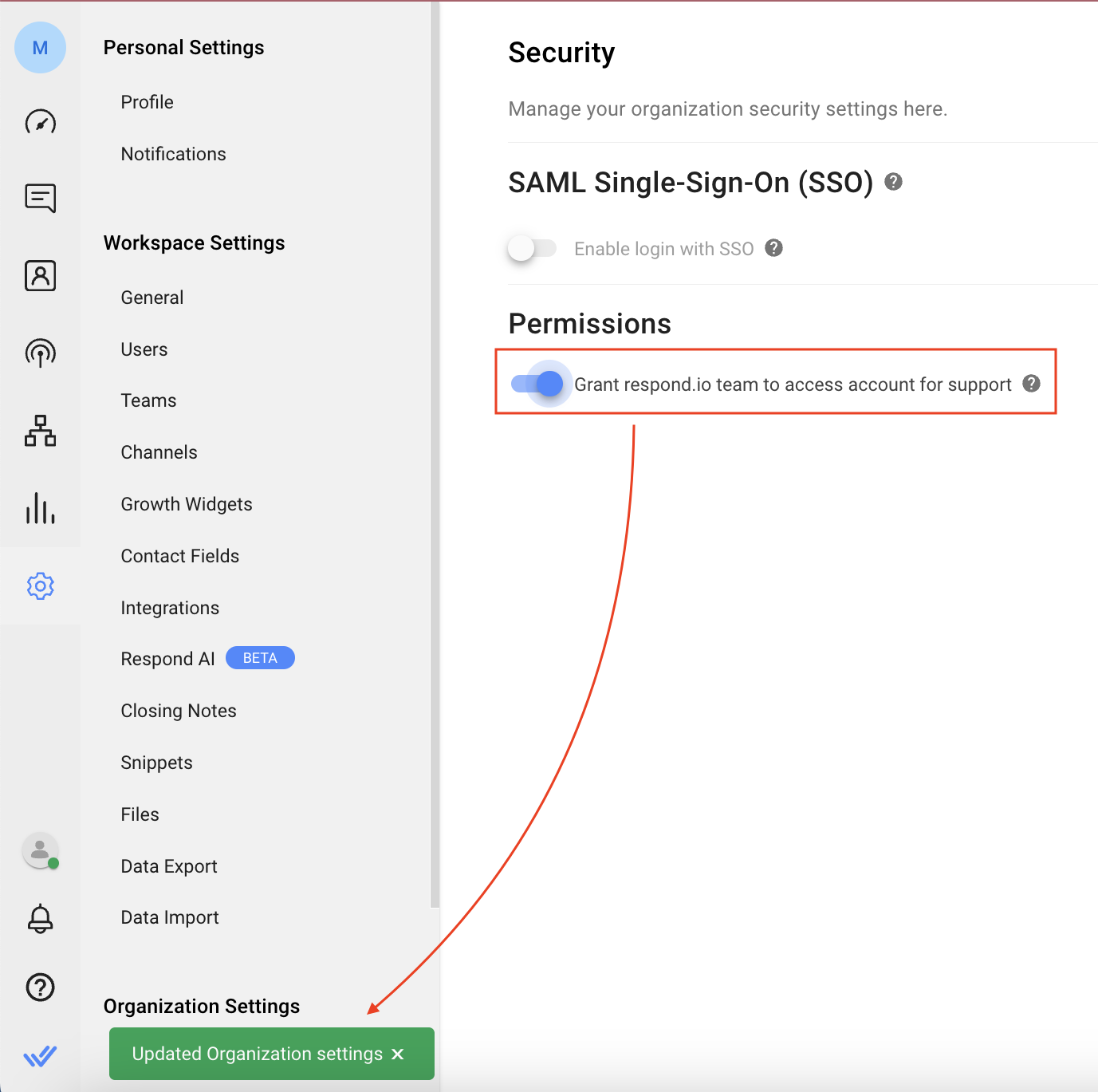

เปิดสวิตช์นี้เพื่อให้การอนุญาตแก่ respond.io ในการเข้าถึงบัญชีของคุณและแก้ไขปัญหาด้วยตนเองได้อย่างรวดเร็ว การแจ้งเตือนจะปรากฏเมื่อคุณเปิดใช้งานตัวเลือกนี้ คุณสามารถปิดใช้งานตัวเลือกนี้ได้โดยการปิดตัวเลือกนี้

ทีมงานของเรามีสิทธิ์เข้าถึงบัญชีของคุณแบบดูเท่านั้นเพื่อให้ความช่วยเหลือด้านเทคนิค พวกเขาไม่สามารถแก้ไข แก้ไข หรือเปลี่ยนแปลงข้อมูลของคุณได้ และคุณสามารถเพิกถอนการเข้าถึงนี้ได้ตลอดเวลา

ผู้ดูแลระบบองค์กรสามารถเชิญผู้ใช้เข้าร่วมองค์กรได้จากหน้า การตั้งค่าพื้นที่ทำงาน > ผู้ใช้ ดูรายละเอียดเพิ่มเติม ที่นี่.

ผู้ใช้สามารถลงทะเบียนโดยใช้คำเชิญที่ส่งไปยังที่อยู่อีเมลของพวกเขา คลิกลิงก์ในอีเมล ตรวจสอบอีเมลบนเพจที่เปิดขึ้น และคลิก ลงชื่อเข้าใช้

ผู้ใช้สามารถลงชื่อเข้าใช้ในองค์กรที่เปิดใช้งาน SSO ได้โดยใช้หน้าลงชื่อเข้าใช้โดยระบุที่อยู่อีเมลของตนเอง IDP จะตรวจสอบยืนยันที่อยู่อีเมลก่อนที่จะเข้าสู่ระบบในองค์กรบน respond.io

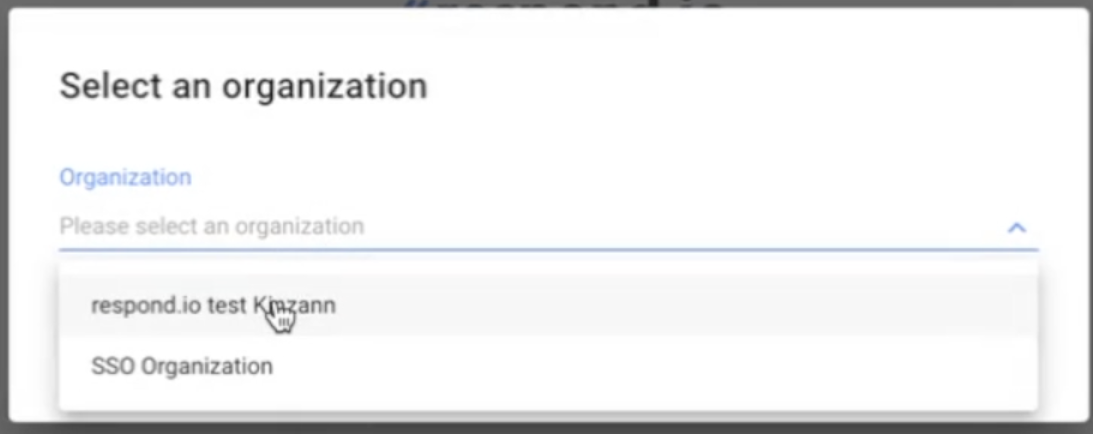

หากผู้ใช้เป็นส่วนหนึ่งขององค์กรหลายแห่ง สามารถเลือกองค์กรจากรายการดรอปดาวน์องค์กรในกล่องโต้ตอบ เลือกองค์กร

ทำตามคู่มือทีละขั้นตอนนี้เพื่อเพิ่ม respond.io เป็นแอป SAML ที่กำหนดเองในคอนโซลผู้ดูแลระบบ Google ของคุณ

ขั้นตอนที่ 1: ในพื้นที่ทำงานของคุณ ไปที่ การตั้งค่า > ความปลอดภัย

ขั้นตอนที่ 2: คลิก กำหนดค่า

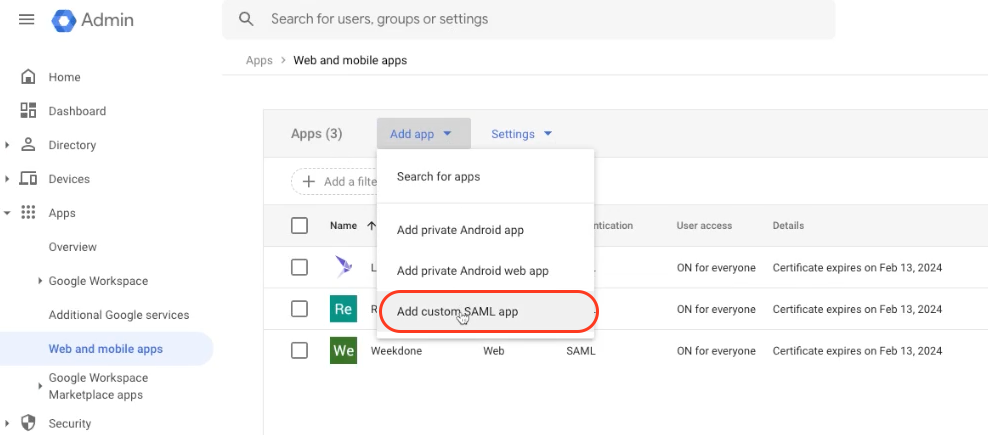

ขั้นตอนที่ 3: ไปที่ https://admin.google.com/ac/apps/unified และคลิก เพิ่มแอป > เพิ่มแอป SAML แบบกำหนดเอง

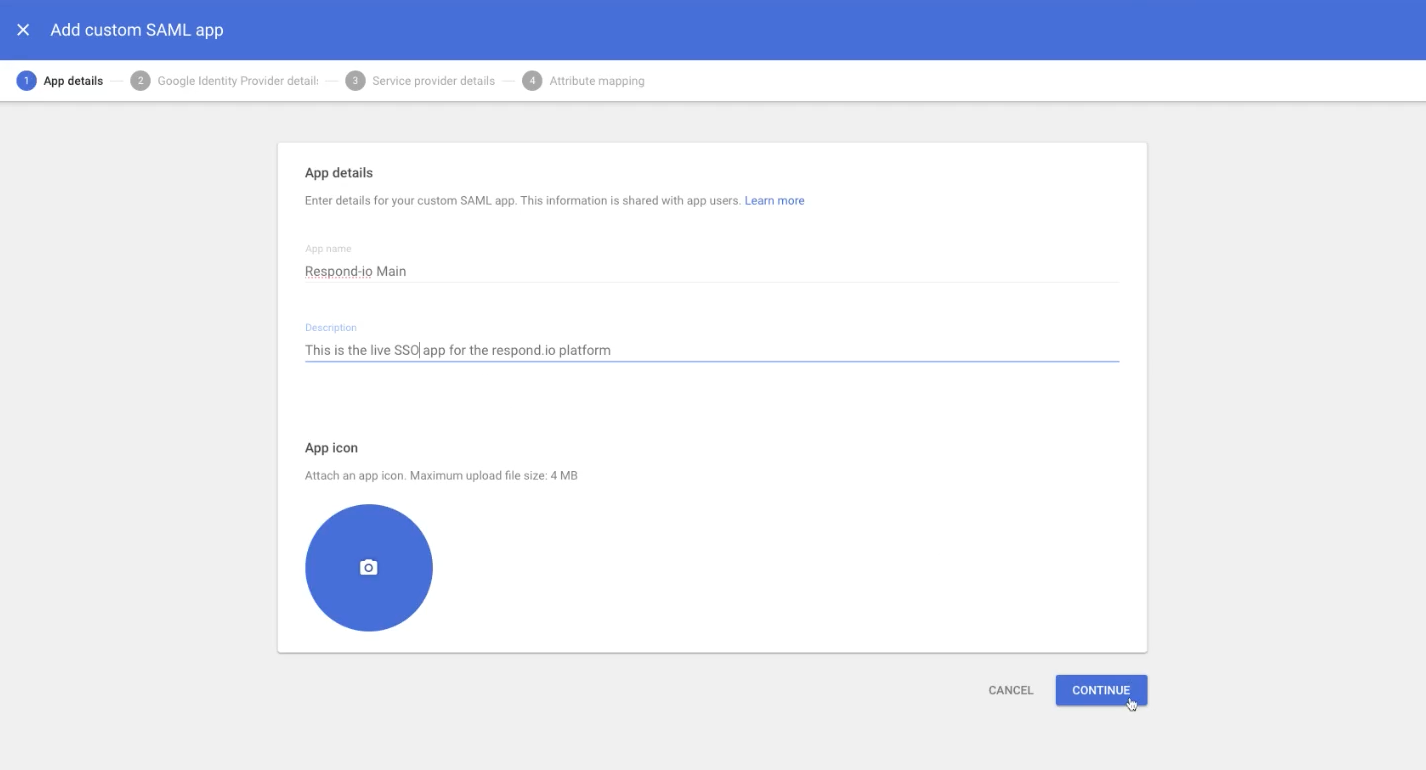

ขั้นตอนที่ 4: ป้อนชื่อแอปและคำอธิบายแล้วคลิก ดำเนินการต่อ

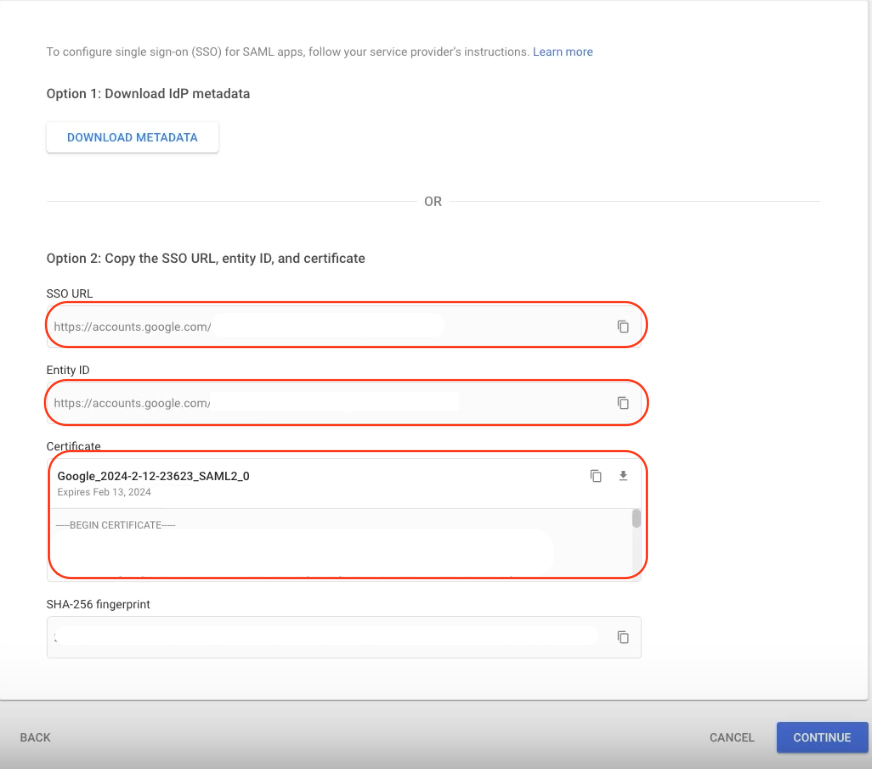

ขั้นตอนที่ 5: คัดลอก URL SSO , ID เอนทิตี และดาวน์โหลดใบรับรอง

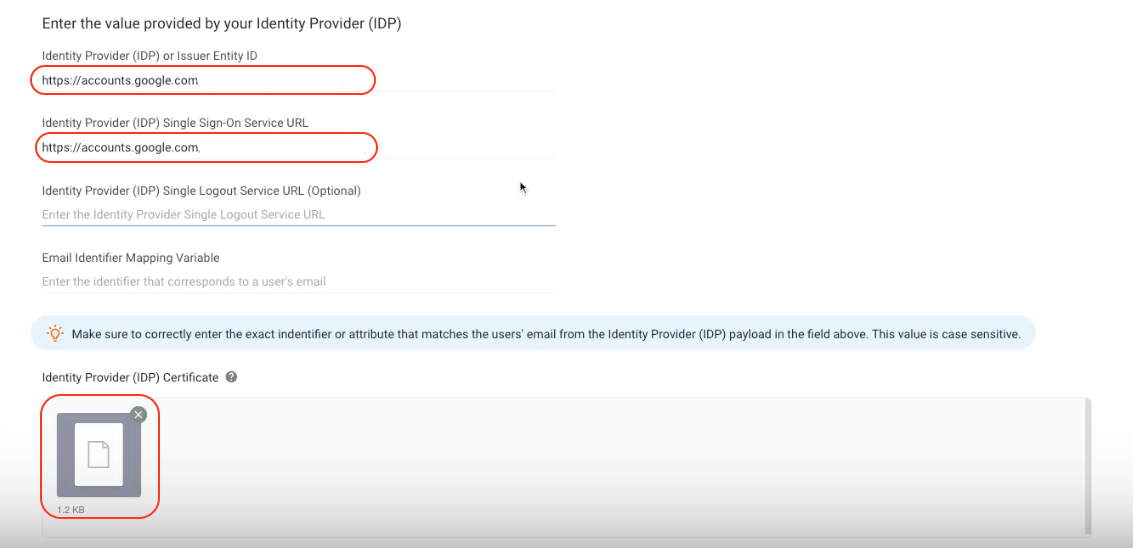

ขั้นตอนที่ 6: ในพื้นที่ทำงานของคุณ:

วาง SSO URL ในช่อง Identity Provider (IDP) Single Sign-On Service URL

วาง ID เอนทิตี้ ลงในฟิลด์ ID เอนทิตี้ผู้ให้บริการข้อมูลประจำตัว (IDP) หรือ ID เอนทิตี้ผู้ออก

อัปโหลดใบรับรอง ไปยังฟิลด์ใบรับรองผู้ให้บริการข้อมูลประจำตัว (IDP)

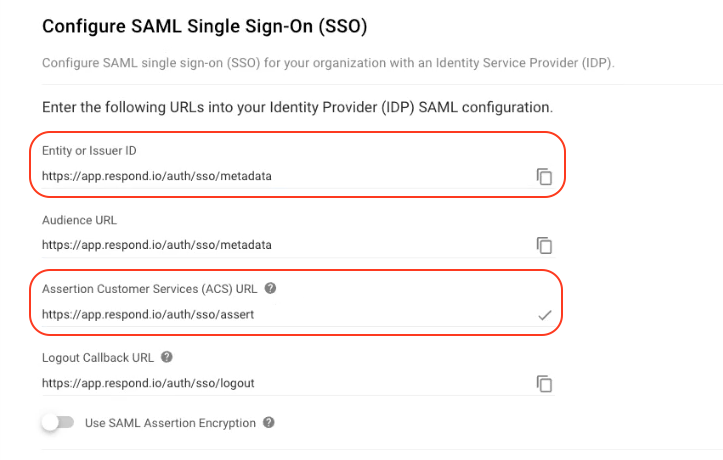

ขั้นตอนที่ 7: ในพื้นที่ทำงานของคุณ คัดลอก URL Assertion Customer Services (ACS) และ ID เอนทิตีหรือผู้ออกหลักทรัพย์

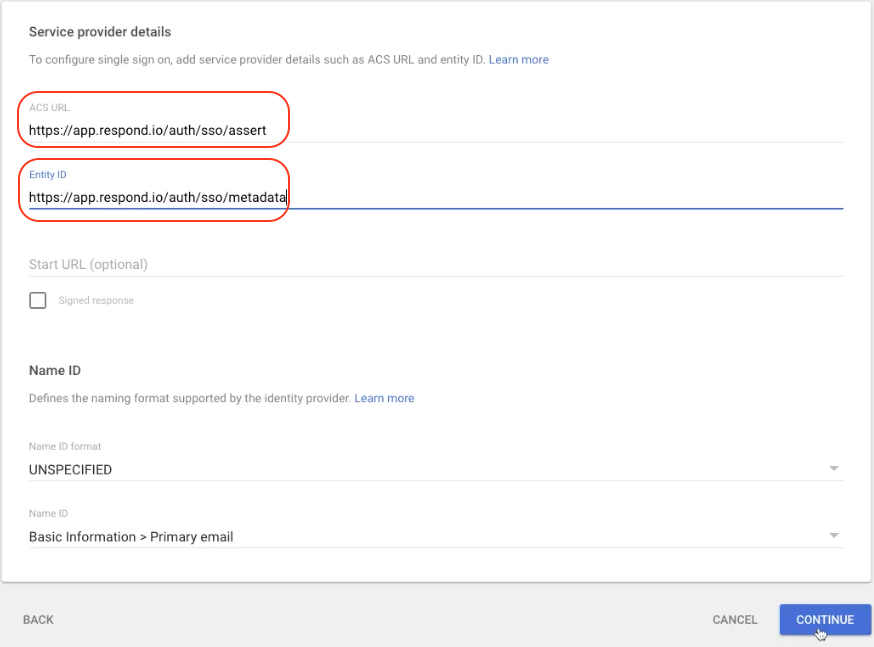

ขั้นตอนที่ 8: ใน Google Admin:

วาง URL Assertion Customer Services (ACS) ลงในช่อง URL ACS

วาง Entity หรือ Issuer ID ลงในช่อง Entity ID

จากนั้นคลิก CONTINUE

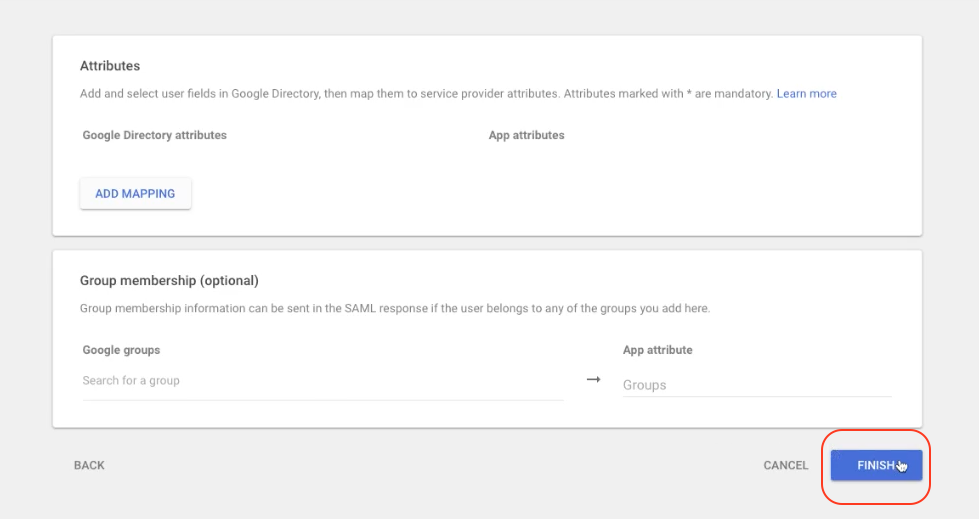

ขั้นตอนที่ 9: คลิก FINISH

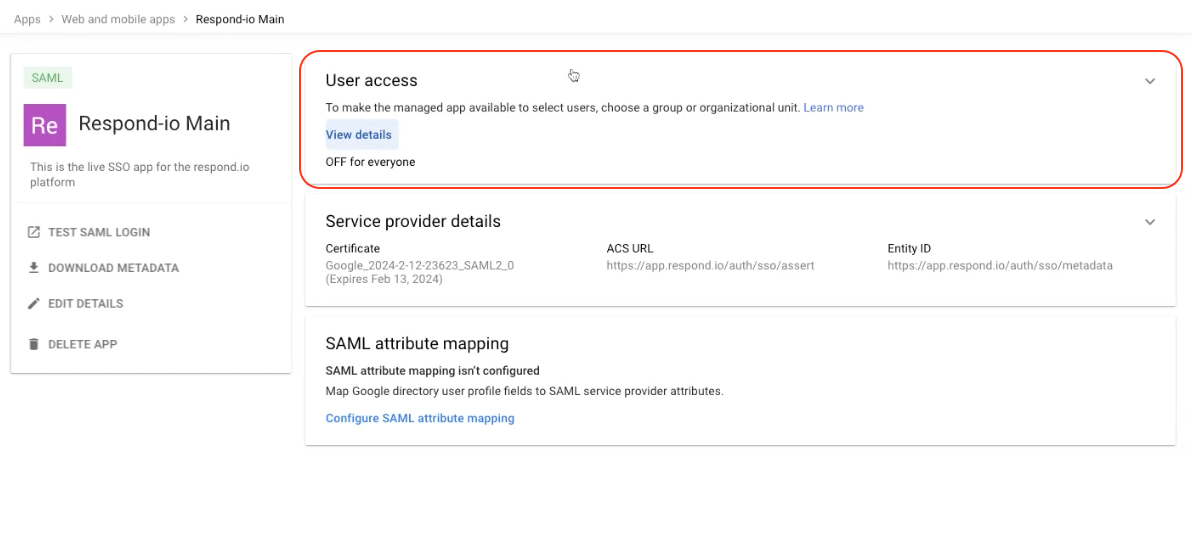

ขั้นตอนที่ 10: ใน Google Admin คลิก การเข้าถึงของผู้ใช้

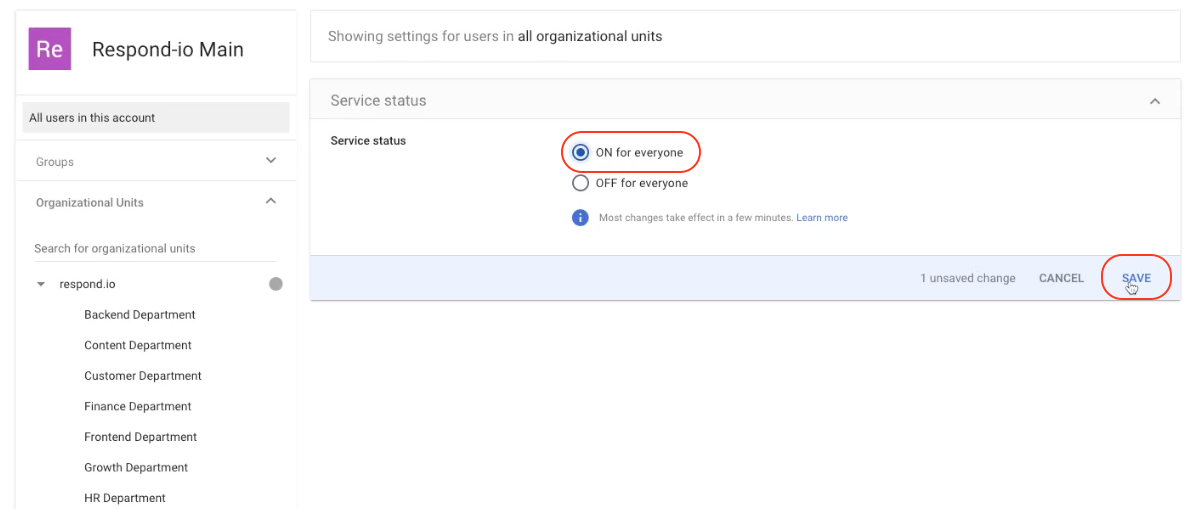

ขั้นตอนที่ 11: เลือกสถานะบริการ เปิด สำหรับทุกคน และคลิก บันทึก

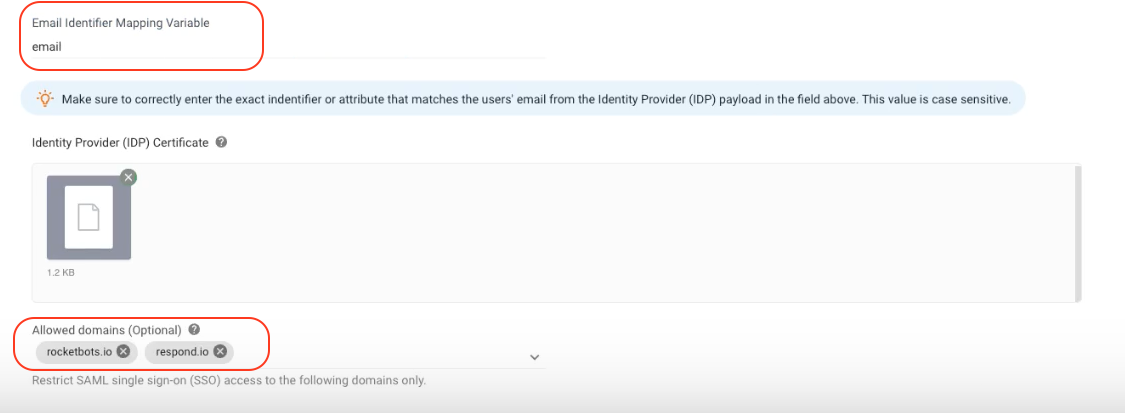

ขั้นตอนที่ 12: ในพื้นที่ทำงานของคุณ ให้ป้อน Allowed domains และป้อน "email" ในฟิลด์ Email Identifier Mapping Variable

ขั้นตอนที่ 13: คลิก ตรวจสอบ เพื่อเสร็จสิ้น

บทความที่เกี่ยวข้อง 👩💻