Single Sign-On (SSO) tersedia untuk Paket Enterprise saja. Untuk meningkatkan atau berlangganan, silakan hubungi kami.

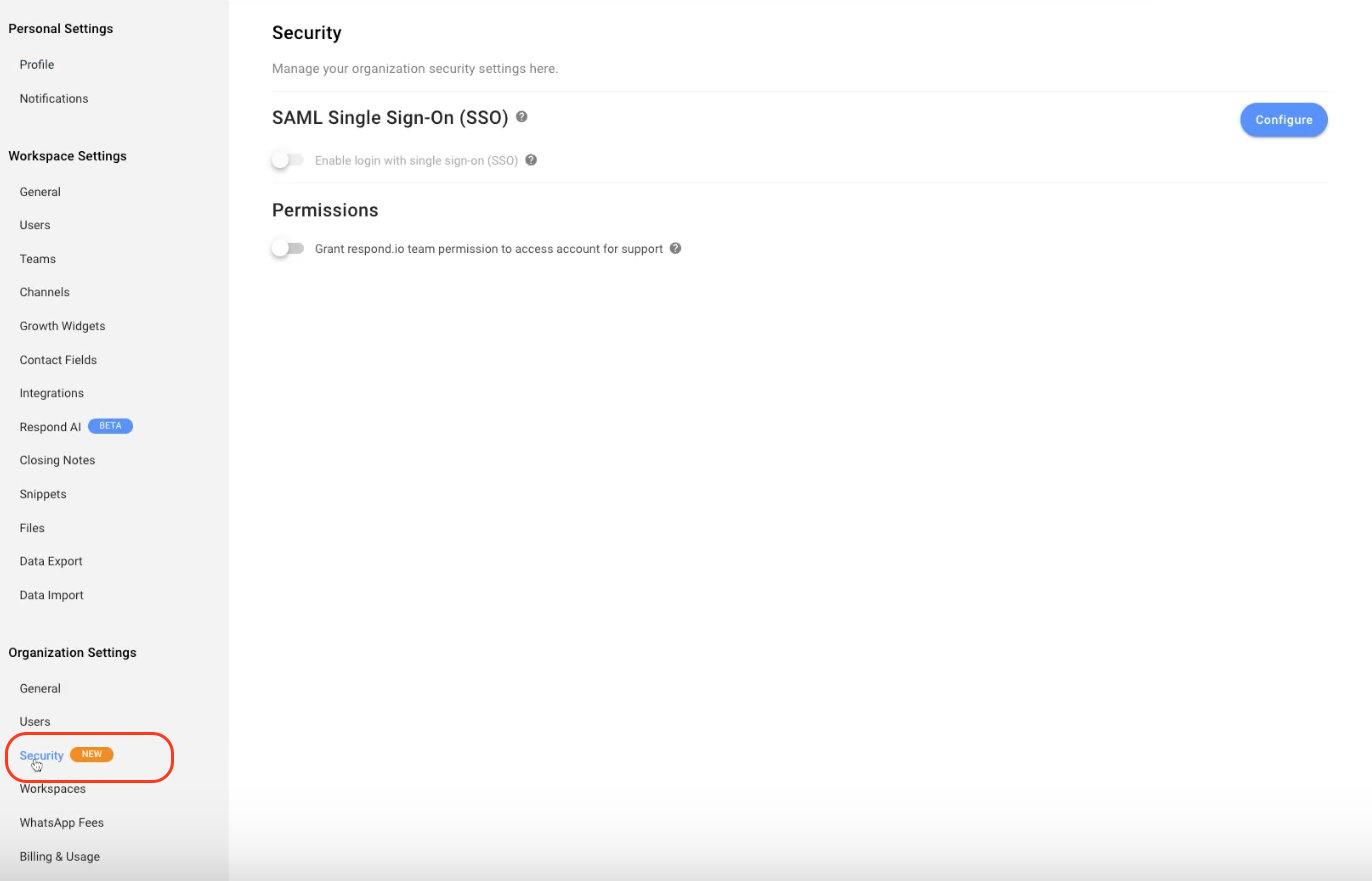

Admin dapat mengakses dan mengedit pengaturan SSO melalui Pengaturan Organisasi > Keamanan. Admin Penagihan dapat melihat tetapi tidak dapat mengedit halaman ini.

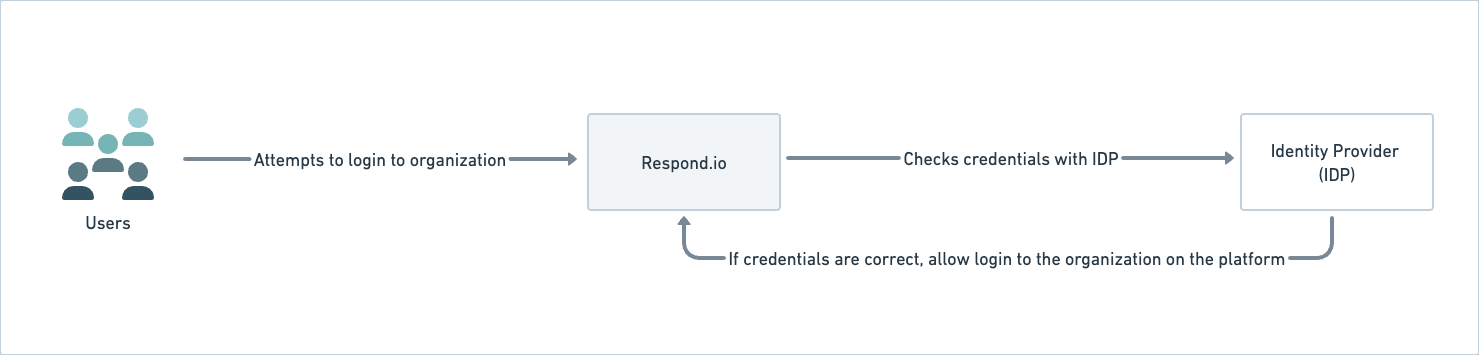

SAML-SSO memungkinkan login aman di satu atau beberapa organisasi menggunakan satu set kredensial. Ini meningkatkan keamanan, menyederhanakan akses, dan memungkinkan peralihan yang lancar antara organisasi yang mendukung SSO dengan Penyedia Identitas (IDP) yang sama.

Pelajari tentang perilaku masuk, keluar, dan mendaftar platform saat SSO diaktifkan/dinonaktifkan dalam tabel berikut:

Fitur | Admin/Pengguna Admin Pengguna | Pengguna Lain |

|---|---|---|

Pendaftaran Organisasi | Admin Organisasi mengundang pengguna ke organisasi melalui email. | Pengguna menerima undangan dengan mengklik tautan yang disediakan dalam email. Pengguna dapat masuk ke organisasi menggunakan email mereka tanpa memberikan informasi tambahan. Jika SSO dinonaktifkan untuk suatu organisasi, pengguna akan keluar secara otomatis dan mereka harus menggunakan email dan kata sandi untuk masuk ke organisasi lagi. Kata sandinya kemungkinan besar memerlukan pembaruan. |

Masuk Organisasi | Organisasi yang mengaktifkan SSO: Pengguna dapat masuk menggunakan email yang diautentikasi SSO. | |

Organisasi non-SSO: Pengguna dapat masuk menggunakan email dan sandi organisasi mereka atau masuk dengan Google. | ||

Durasi Sesi SSO | Semua pengguna akan tetap masuk ke organisasi yang mendukung SSO selama 24 jam, setelah itu mereka akan otomatis keluar dan diminta untuk masuk lagi. | |

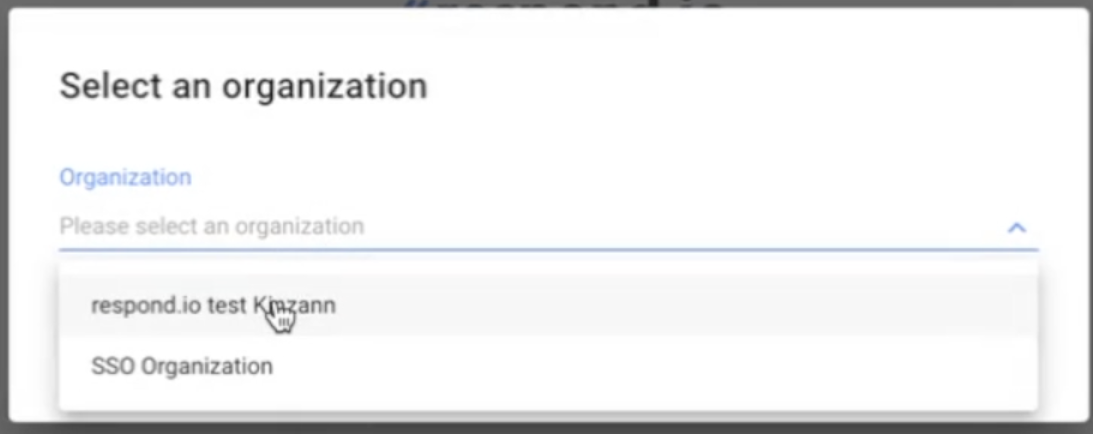

Masuk ke Beberapa Organisasi | Admin Platform mengizinkan pengguna mengakses beberapa organisasi. | Saat pengguna masuk menggunakan SSO dan merupakan bagian dari beberapa organisasi dengan IDP bersama, pengguna akan ditanya organisasi mana yang ingin mereka masuki. |

Masuk ke Satu Organisasi | Admin Platform mengizinkan pengguna mengakses satu organisasi. | Karena pengguna hanya menjadi bagian dari satu organisasi, mereka diarahkan langsung ke sana. |

Pertukaran Organisasi SSO ke SSO: Saat pengguna berpindah antar organisasi yang mendukung SSO dan menggunakan Penyedia Identitas (IDP) yang sama, akses pengguna akan tetap divalidasi untuk memeriksa apakah ia memiliki otoritas yang diperlukan. | ||

Pertukaran Organisasi SSO ke Non-SSO (dan sebaliknya): Saat berpindah antar organisasi, pengguna secara otomatis keluar dan harus masuk ke organisasi non-SSO dengan serangkaian kredensial yang benar. | ||

Penolakan Akses | Pengguna admin atau Admin dapat menolak akses ke kredensial pengguna dengan menghapus atau menonaktifkan pengguna dari IDP dan/atau menghapusnya dari platform. | Pengguna tidak dapat lagi masuk ke organisasi. |

Saat pengguna dihapus dari IDP atau Organisasi, mereka harus mengatur ulang kata sandinya untuk mendapatkan kembali akses ke organisasi lain tempat mereka diaktifkan. |

SSO dapat diaktifkan pada organisasi baru dan yang sudah ada; namun, SSO harus dikonfigurasi terlebih dahulu sebelum SSO diaktifkan.

Untuk menggunakan SAML SSO, Anda perlu menambahkan email kantor pengguna ke IDP. Konfigurasi ini dilakukan secara eksternal, yaitu di luar platform respond.io.

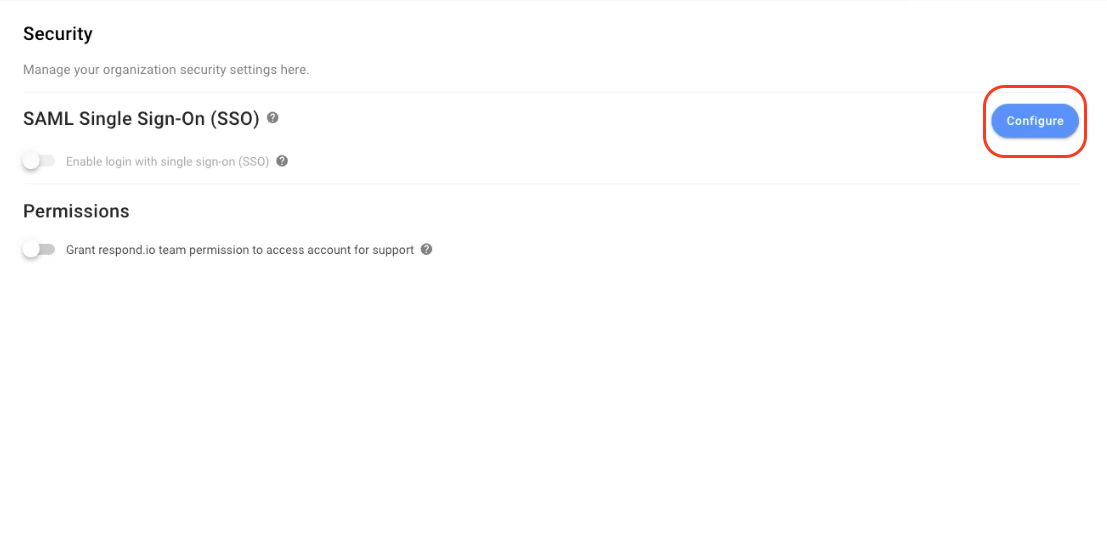

Pada halaman Keamanan , klik tombol Konfigurasi untuk mengonfigurasi SSO.

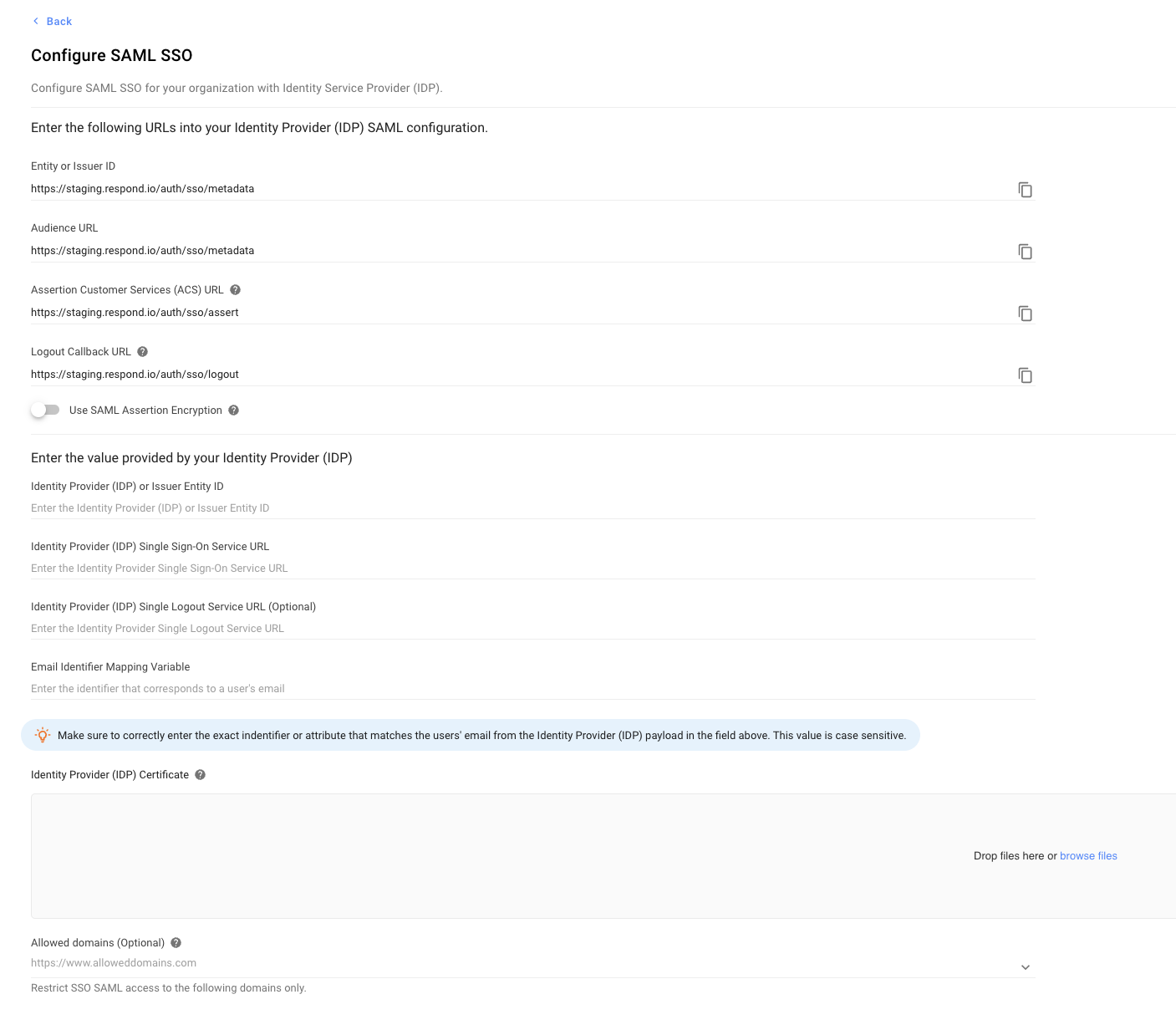

Pada dialog Konfigurasi SAML SSO yang terbuka, konfigurasikan opsi berikut:

Opsi Konfigurasi | Keterangan |

|---|---|

ID Entitas atau Penerbit | Nama unik global untuk Penyedia Identitas atau Penyedia Layanan. Gunakan ikon salin untuk menyalin URL ini dan menempelkannya ke IDP Anda. |

URL Audiens | Menentukan penerima atau audiens yang dituju untuk Pernyataan SAML. Gunakan ikon salin untuk menyalin URL ke papan klip Anda dan berikan URL di bidang yang relevan di Identitas Identitas (IDP). |

URL Layanan Pelanggan Assertion (ACS) | Kombinasi alamat subsistem Secure Token Server, nomor porta untuk menangani pesan SAML, pengikatan SAML, dan informasi penting lainnya yang khusus untuk CIC atau ICWS. Gunakan ikon salin untuk menyalin URL ke papan klip Anda dan berikan URL di bidang IDP yang relevan. |

Gunakan Enkripsi Pernyataan SAML | Dinonaktifkan secara default. Aktifkan (tidak disarankan) - Aktifkan fitur ini hanya untuk menerima pernyataan SAML terenkripsi dari Penyedia Identitas (IDP) Anda. Hal ini tidak disarankan karena tidak semua IDP mendukung enkripsi ini. |

Unduh Sertifikat | Klik Unduh untuk mengunduh sertifikat dan kemudian mengunggahnya ke penyedia identitas (IDP) Anda. |

Unduh Kunci Publik | Klik Unduh untuk mengunduh kunci dan kemudian mengunggahnya ke penyedia identitas (IDP) Anda. |

ID Entitas Penyedia Identitas atau Penerbit | Tempelkan ID Penyedia Identitas (IDP) atau ID Entitas Penerbit. Salin informasi ini dari IDP dan tempel di sini. |

ID Entitas Penyedia Identitas atau Penerbit | Tempelkan ID Penyedia Identitas (IDP) atau ID Entitas Penerbit. Salin informasi ini dari IDP dan tempel di sini. |

URL Layanan Masuk Tunggal Penyedia Identitas | Tempel URL Layanan Masuk Tunggal Penyedia Identitas. Salin informasi ini dari IDP dan tempel di sini. |

URL Layanan Logout Tunggal Penyedia Identitas | Tempel URL Layanan Keluar Tunggal Penyedia Identitas. Salin informasi ini dari IDP dan tempel di sini. |

Variabel Pemetaan Pengidentifikasi Email | Tempelkan pengenal yang sesuai dengan email pengguna'. Nilai ini peka terhadap huruf besar/kecil. Salin informasi ini dari IDP dan tempel di sini. |

Sertifikat Penyedia Identitas | Berikan daftar domain yang ingin Anda izinkan aksesnya dan batasi domain lainnya. Domain harus mengikuti format yang tepat, misalnya,www.namadomain.domain-tingkat-atashttp://namadomain.domain-tingkat-atashttps://namadomain.domain-tingkat-atasMembiarkan bidang ini kosong tidak akan membatasi domain apa pun. |

Konfigurasi | Memverifikasi pengaturan konfigurasi dan kemudian menyimpan pembaruan. |

Setelah SSO diberlakukan, semua pengguna dalam organisasi akan menerima pemberitahuan melalui email dan pusat notifikasi.

Setelah Anda memberikan konfigurasi internal SSO, klik tombol Edit Konfigurasi untuk mengedit pengaturan. Namun, jika SSO diaktifkan, Anda tidak dapat mengedit konfigurasi dan harus menonaktifkan SSO untuk sementara dengan mengklik tombol Nonaktifkan pada dialog Edit konfigurasi SSO untuk organisasi ini . Anda secara otomatis keluar dan perlu masuk lagi dengan email dan kata sandi untuk organisasi (SSO dinonaktifkan).

Jika Anda ingin menghapus konfigurasi, klik tombol Hapus Konfigurasi dan konfirmasikan penghapusan dengan mengklik HAPUS pada pop-up yang ditampilkan. Ini akan menonaktifkan pengguna dan mengeluarkan mereka.

Pada laman Keamanan , alihkan tombol Aktifkan login dengan SSO ; pada dialog yang terbuka, klik Terapkan. Semua pengguna secara otomatis keluar dari organisasi dan dapat masuk menggunakan alamat email yang disetujui. Pemberitahuan dan email dikirimkan kepada Anda yang menginformasikan bahwa Anda telah keluar karena SSO telah diaktifkan di organisasi Anda.

Menonaktifkan sakelar akan menonaktifkan SSO untuk organisasi Anda, pengguna secara otomatis keluar dan hanya dapat masuk menggunakan email dan kata sandi mereka. Pengguna yang belum memiliki kata sandi perlu mengatur ulang kata sandinya di halaman masuk. Pemberitahuan dan email dikirimkan kepada Anda yang menginformasikan bahwa Anda telah keluar karena SSO telah dinonaktifkan di organisasi Anda.

Autentikasi Dua Faktor (2FA) mengatasi masalah kerentanan kata sandi dan menyediakan lapisan keamanan tambahan (jika kata sandi Anda dibobol), memperkuat langkah-langkah keamanan yang diambil untuk melindungi data sensitif (dengan menghilangkan kemungkinan akses tidak sah ke akun Anda). Lapisan tambahan ini mengharuskan pengguna organisasi Anda'untuk menyediakan kode autentikasi yang dibuat oleh aplikasi autentikator yang terpasang di perangkat seluler mereka. Setelah pengguna memberikan kata sandi yang benar, mereka harus memberikan kode otentikasi untuk masuk.

Menerapkan Autentikasi Dua Faktor (2FA) memengaruhi semua pengguna organisasi dan dapat memengaruhi kemampuan mereka untuk menggunakan platform, yaitu mereka dibatasi dalam mengakses data organisasi'(jika mereka belum mengaktifkan Autentikasi Dua Faktor (2FA) di profil mereka).

Sebaiknya Anda memberi mereka peringatan sebelumnya atau memberlakukannya pada saat sebagian besar pengguna tidak menggunakan platform untuk menghindari terganggunya kemajuan mereka.

Untuk menerapkan Autentikasi Dua Faktor (2FA) pada semua pengguna dalam suatu organisasi, ikuti langkah-langkah berikut:

Aktifkan Terapkan Autentikasi Dua Faktor (2FA) pada semua pengguna .

Pada dialog konfirmasi, klik Terapkan untuk mengonfirmasi.

Setelah diaktifkan, semua pengguna di organisasi akan dikirimi email dan pemberitahuan bahwa mereka perlu segera mengaktifkan Autentikasi Dua Faktor (2FA).

Setiap pengguna bertanggung jawab untuk mengaktifkan Autentikasi Dua Faktor (2FA) pada profil mereka sendiri.

Anda dapat menonaktifkan penerapan Autentikasi Dua Faktor (2FA) pada pengguna organisasi Anda dengan mematikan sakelar Aktifkan Autentikasi Dua Faktor (2FA) untuk semua pengguna .

Ketika dinonaktifkan, penegakan Two-Factor Authentication (2 FA) dari organisasi dihapus, dan pengguna tidak perlu mengaktifkan Two-Factor Authentication (2FA) lagi Semua pengguna di organisasi (termasuk mereka yang belum menerapkan Autentikasi Dua Faktor (2FA)) sekarang dapat melihat semua modul.

Pengguna individu masih dapat memilih untuk mengaktifkan Autentikasi Dua Faktor (2FA) di profil mereka.

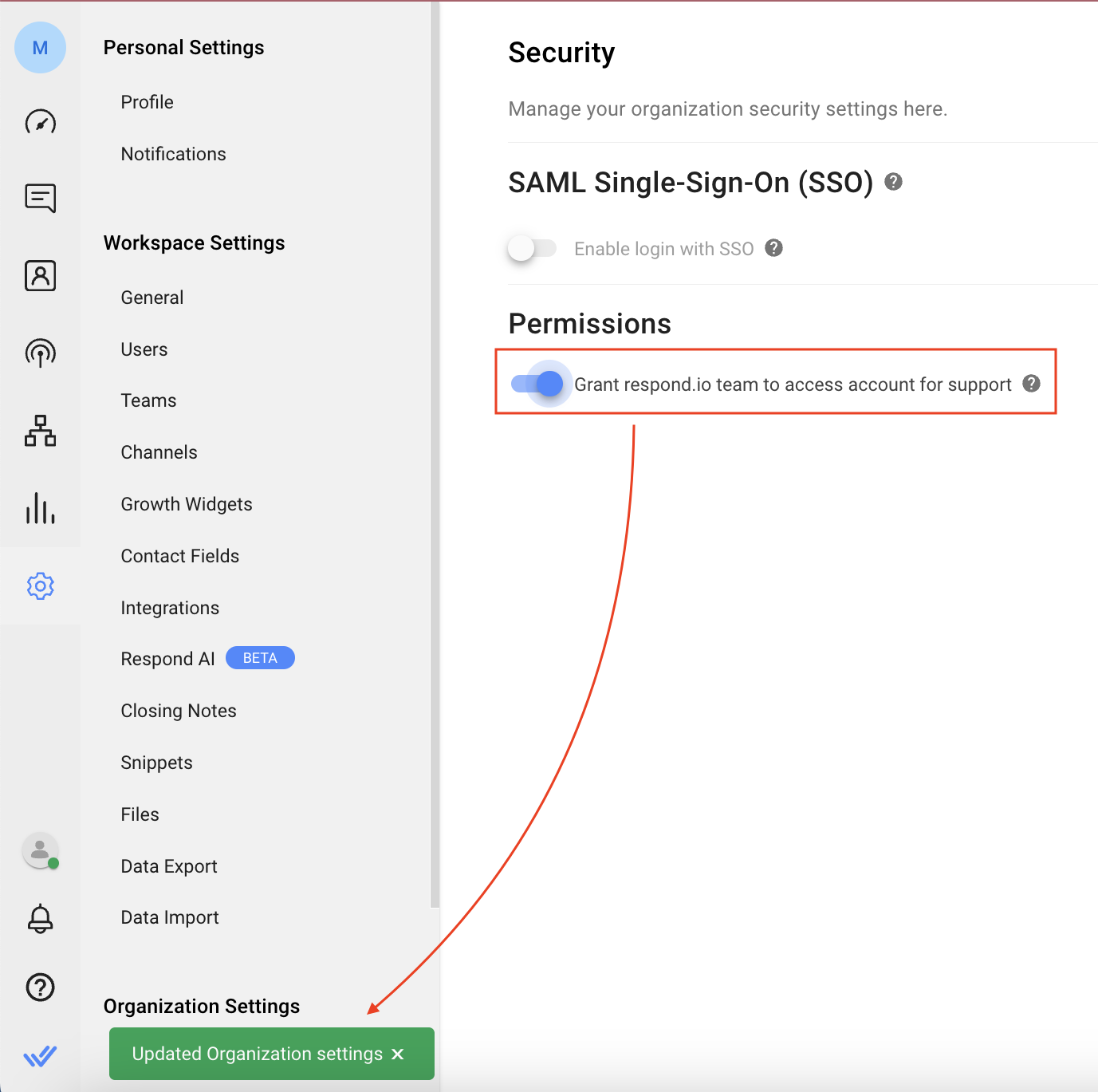

Aktifkan tombol ini untuk memberikan izin dukungan respond.io untuk mengakses akun Anda dan segera menyelesaikan sendiri masalahnya. Pemberitahuan akan muncul saat Anda mengaktifkan opsi ini. Anda dapat menonaktifkan pilihan ini dengan mematikan pilihan ini.

Tim kami hanya memiliki akses lihat saja ke akun Anda untuk memberikan bantuan teknis. Mereka tidak dapat memodifikasi, mengedit, atau mengubah data Anda dan Anda dapat mencabut akses ini kapan saja.

Admin organisasi dapat mengundang pengguna ke organisasi dari halaman Pengaturan Ruang Kerja > Pengguna . Temukan detail selengkapnya di sini.

Pengguna dapat mendaftar menggunakan undangan yang dikirim ke alamat email mereka. Klik tautan di email, verifikasi email di halaman yang terbuka, lalu klik Masuk.

Pengguna dapat masuk ke organisasi yang mendukung SSO menggunakan halaman masuk dengan memberikan alamat email mereka; IDP memvalidasi alamat email sebelum memasukkan mereka ke organisasi di respond.io.

Jika pengguna merupakan bagian dari beberapa organisasi, ia dapat memilih organisasi dari daftar tarik-turun Organisasi pada dialog Pilih Organisasi .

Ikuti panduan langkah demi langkah ini untuk menambahkan respond.io sebagai Aplikasi SAML Kustom di Konsol Admin Google Anda.

Langkah 1: Di Ruang Kerja Anda, Navigasi ke Pengaturan > Keamanan

Langkah 2: Klik Konfigurasi

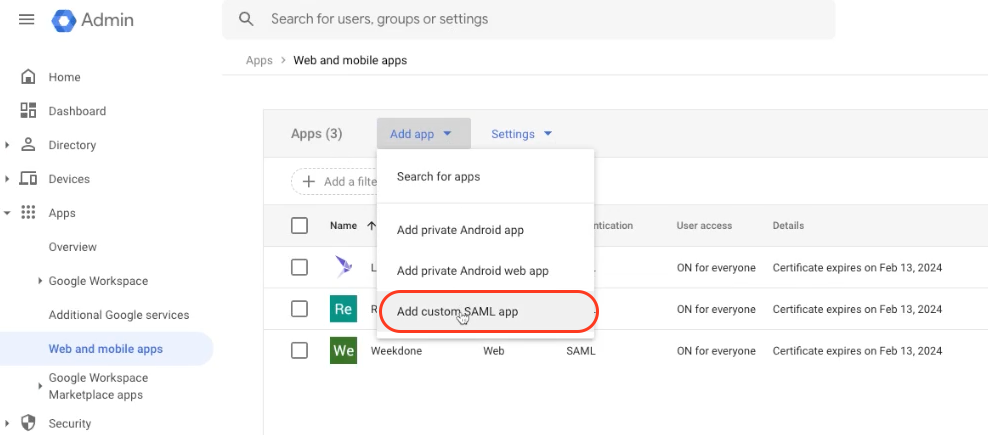

Langkah 3: Buka https://admin.google.com/ac/apps/unified dan klik Tambahkan aplikasi > Tambahkan Aplikasi SAML khusus

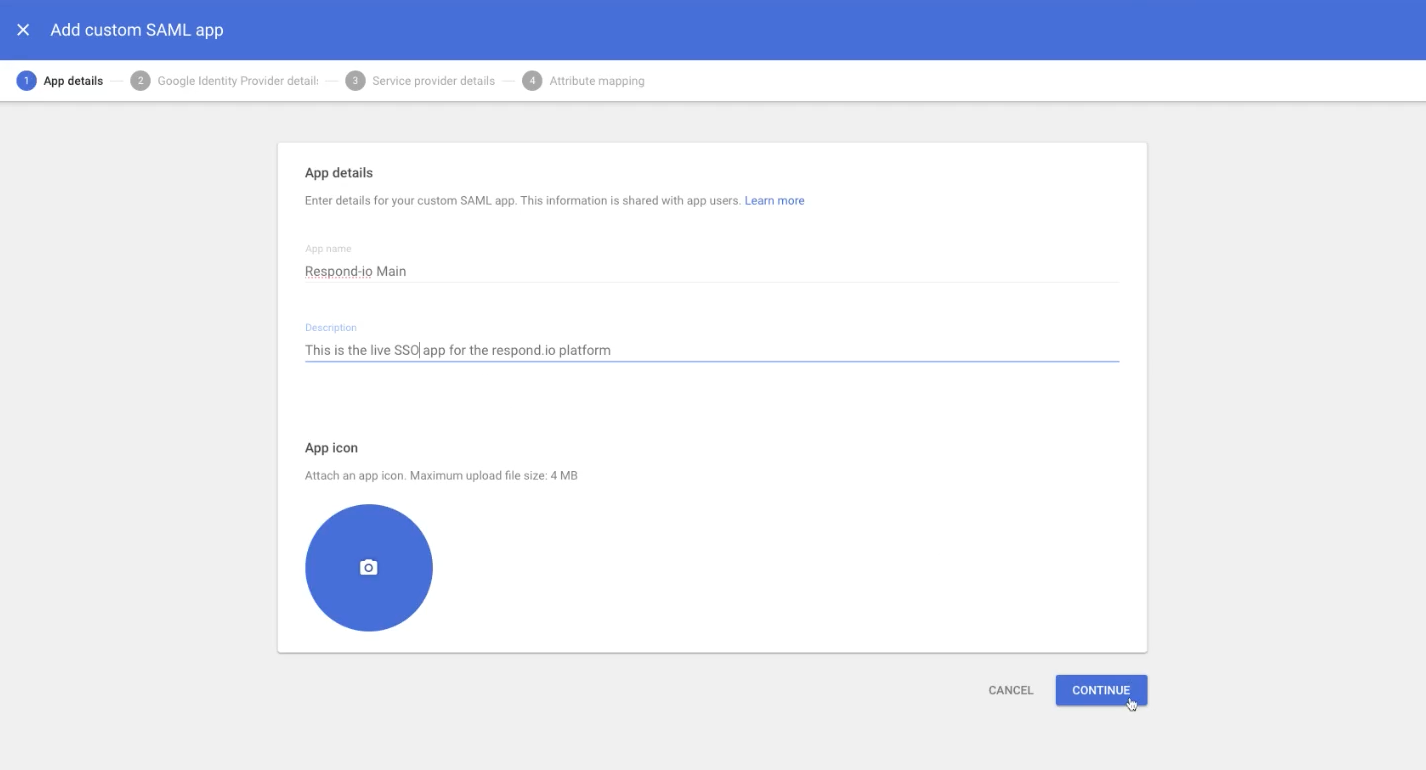

Langkah 4: Masukkan Nama dan Deskripsi Aplikasi dan klik LANJUTKAN

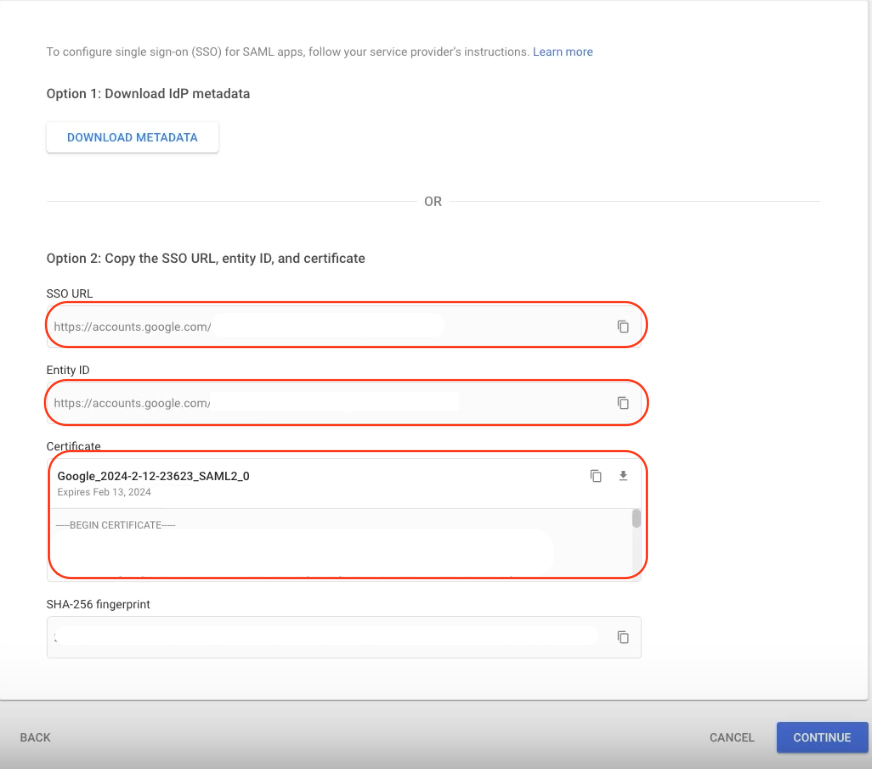

Langkah 5: Salin SSO URL, Entity ID dan Unduh Sertifikat

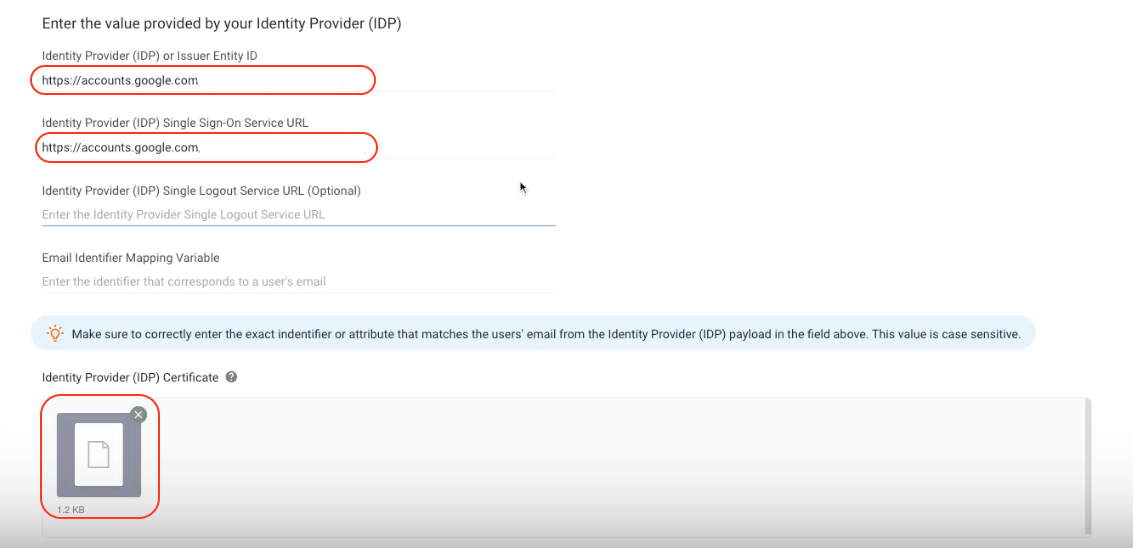

Langkah 6: Di Ruang Kerja Anda:

Tempel SSO URL ke bidang Identity Provider (IDP) Single Sign-On Service URL

Tempel Entity ID ke bidang Identity Provider (IDP) atau Issuer Entity ID

Unggah Sertifikat ke bidang Identity Provider (IDP) Certificate

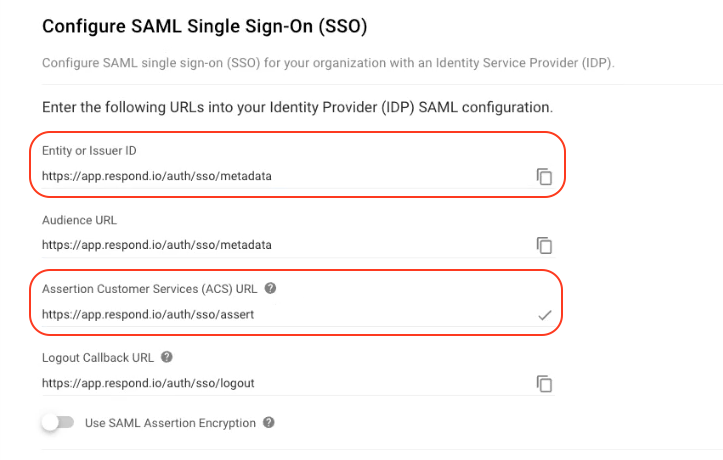

Langkah 7: Di Ruang Kerja Anda, salin URL Layanan Pelanggan Assertion (ACS) dan ID Entitas atau Penerbit

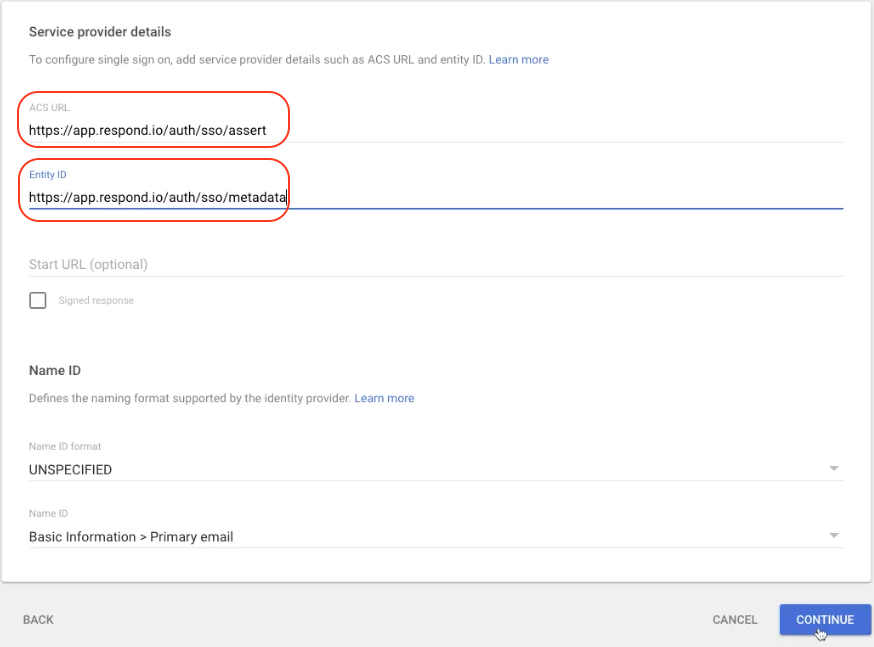

Langkah 8: Di Google Admin:

Tempelkan URL Layanan Pelanggan (ACS) Pernyataan di bidang URL ACS

Tempel ID Entitas atau Penerbit di kolom ID Entitas

Kemudian, klik LANJUTKAN

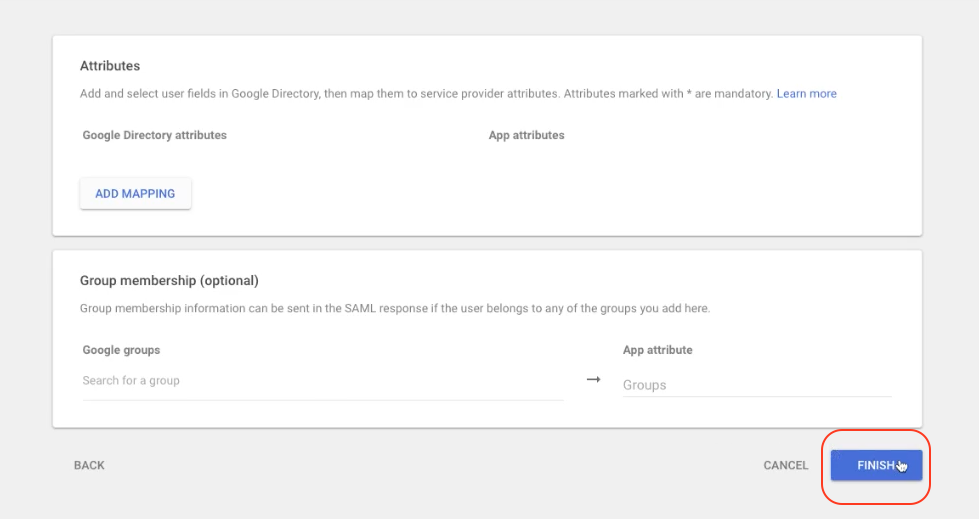

Langkah 9: Klik SELESAI

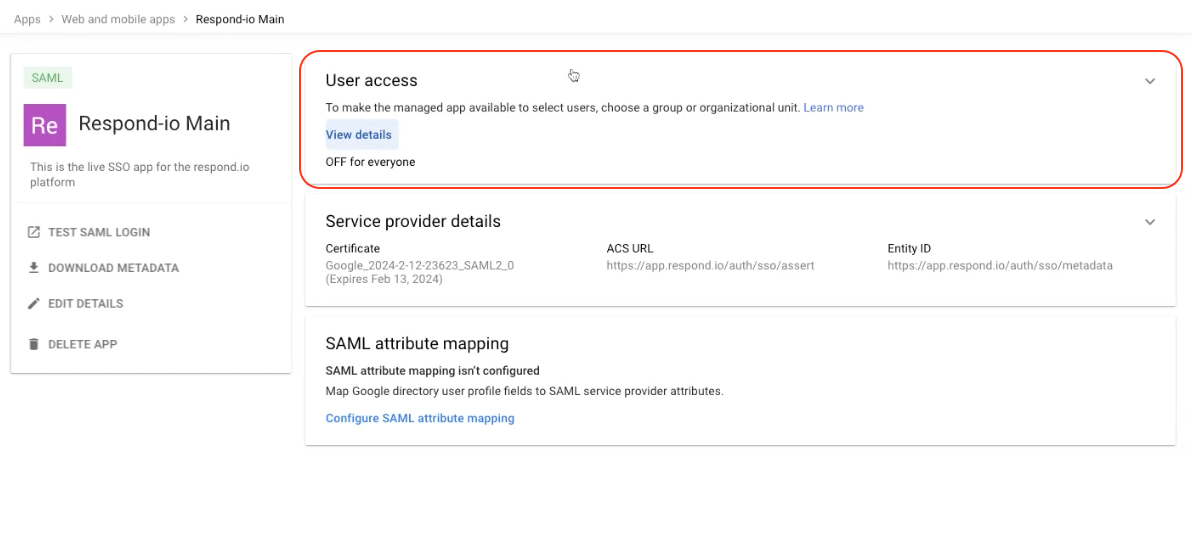

Langkah 10: Di Google Admin, klik Akses pengguna

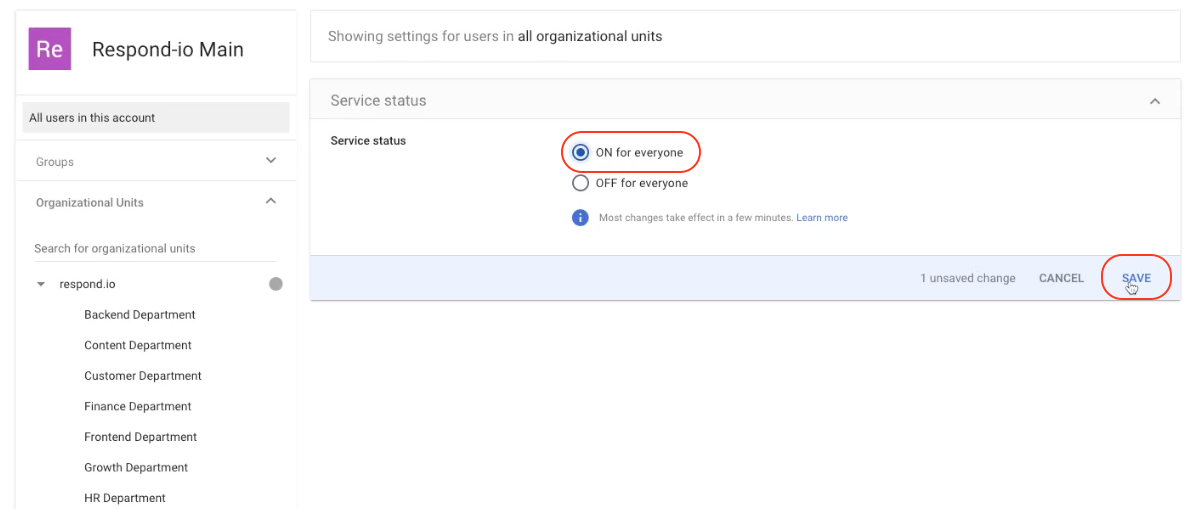

Langkah 11: Pilih status layanan AKTIF untuk semua orang dan klik SIMPAN

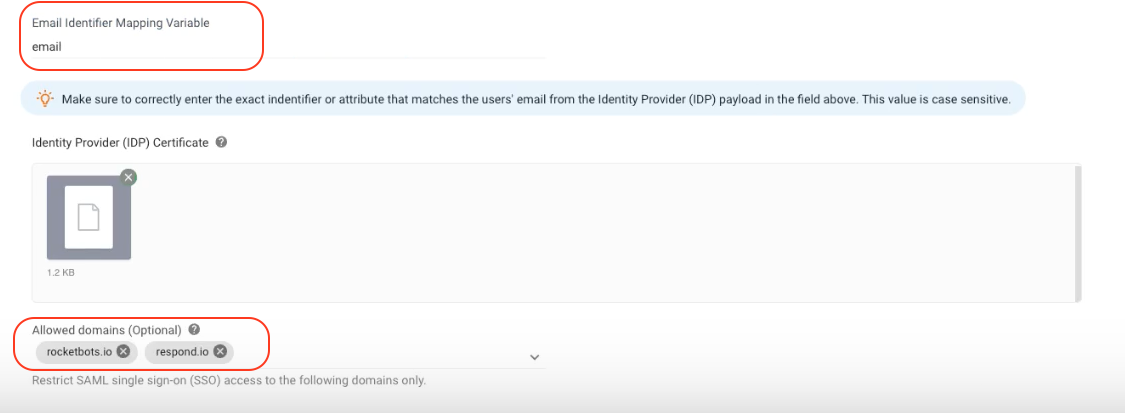

Langkah 12: Di Ruang Kerja Anda, masukkan Domain yang diizinkan dan masukkan "email" di bidang Variabel Pemetaan Pengenal Email

Langkah 13: Klik Verifikasi untuk menyelesaikan

Artikel terkait 👩💻