单一登录(SSO)仅供企业计划使用。 要升级或订阅,请 联系我们。

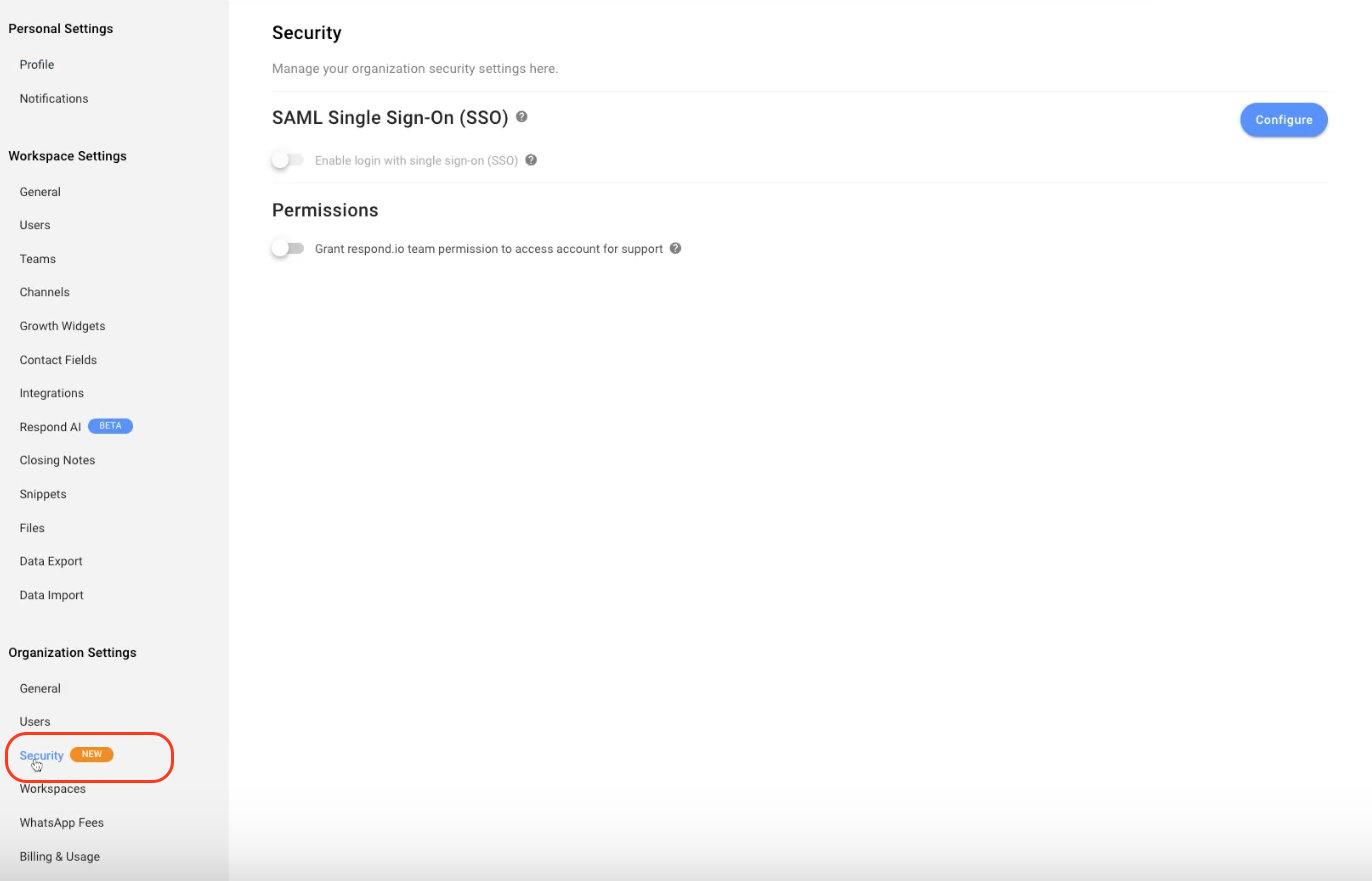

管理员可以通过 组织设置 > Security 访问和编辑 SSO 设置。 账单管理员 可以查看但不编辑此页面。

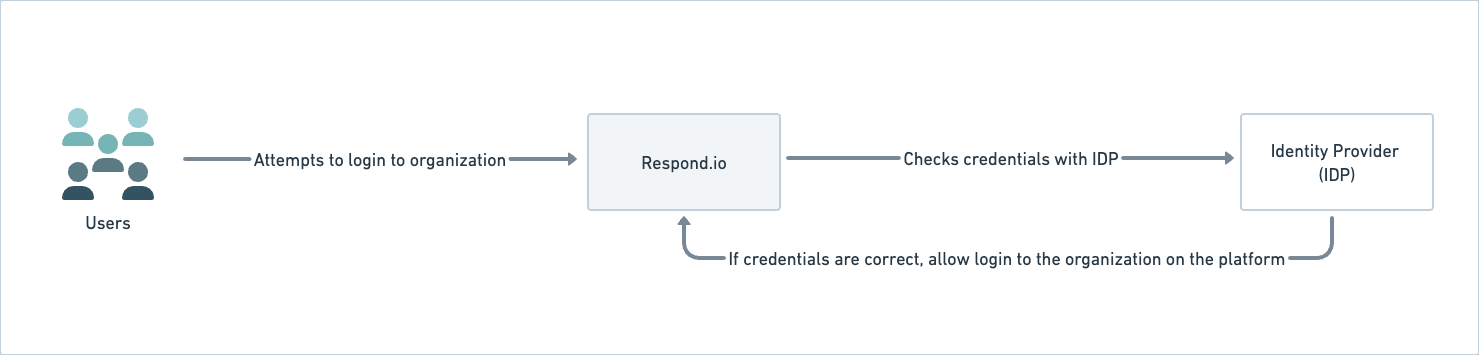

SAML-SSO能够使用单一的凭据来安全地登录一个或多个组织。 它加强了安全,简化了接入,并允许在拥有同一身份提供商的由战略组织支持的组织之间进行无缝的转换。

了解以下表格中启用 SSO 时的平台登录、登出和注册行为:

功能 | 管理员/用户管理用户 | 其他用户 |

|---|---|---|

组织注册 | 组织管理员通过电子邮件邀请用户加入组织。 | 用户通过点击电子邮件中提供的链接接受邀请。 用户可以使用他们的电子邮件登录到组织而无需提供更多信息。 如果组织禁用SSO, 用户自动注销,他们必须使用他们的电子邮件和密码重新登录组织。 密码可能需要更新。 |

组织登录 | SSO已启用 org: 用户可以使用他们的 SSO身份验证的电子邮件登录。 | |

非 SSO org: 用户可以使用他们的组织电子邮件和密码登录或登录 Google。 | ||

SSO 会话持续时间 | 所有用户将在24小时内登录到一个启用SSO的组织。 其后他们将自动注销并需要重新登录。 | |

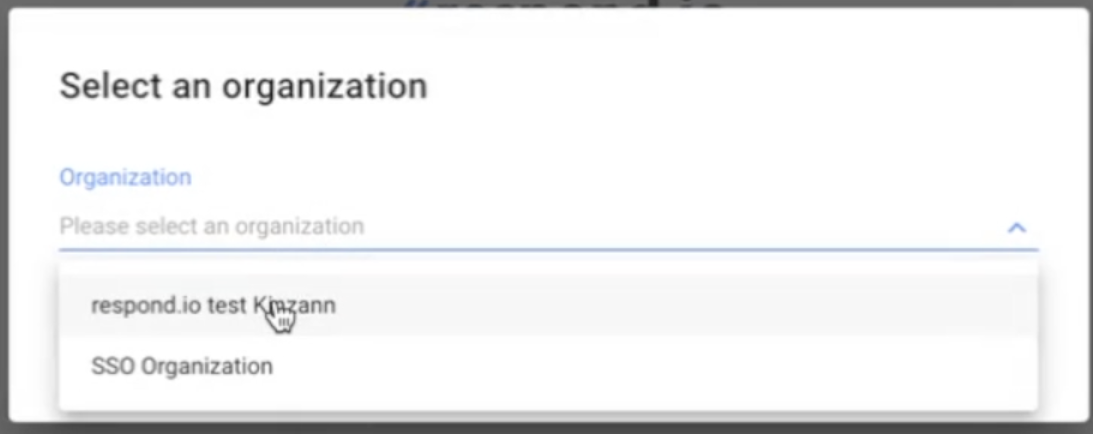

登录到多个组织 | 平台管理员允许用户访问多个组织。 | 当用户登录使用 SSO 并且是拥有共享IDP的几个组织的一部分时, 用户被问到他们想要登录的组织。 |

签署为单一组织 | 平台管理员允许用户访问一个组织。 | 由于用户只是一个组织的一部分,他们被直接带到该组织。 |

SSO 到 SSO Org 互换:当用户在共享相同身份提供者的 SSO 组织间切换时, 用户的访问权限仍将被验证,以检查它是否有必要的权限。 | ||

SSO 到 Non-SSO Org 互换(反之亦然):在组织间切换时 用户自动注销,必须登录到非SSO组织,并且设置正确的凭据。 | ||

拒绝访问 | 管理员用户或管理员可以通过从IDP中删除或禁用用户以及/或者将其从平台上删除来拒绝访问用户的凭据。 | 用户不能再登录到组织。 |

当用户从国内流离失所者或组织中被移除时,他们必须重置密码才能重新访问他们所启用的其他组织。 |

可以在新的和现有的组织上启用SSO。然而,必须先配置它才能启用SSO。

要使用 SAML SSO,您需要将用户的工作电子邮件添加到 IDP。 此配置是在外部进行的,即在回复.io平台之外。

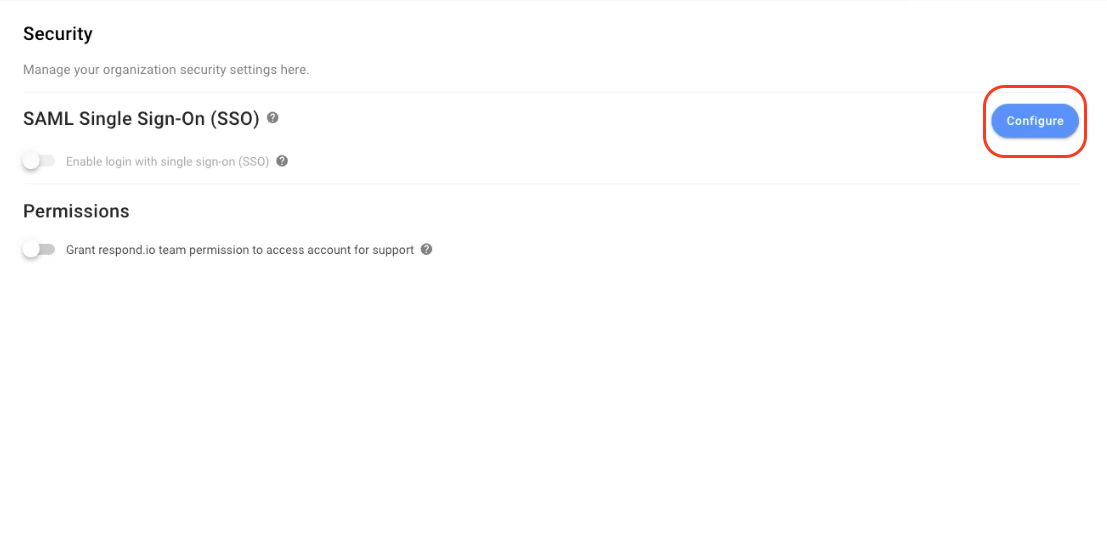

在 Security 页面上,单击 配置 按钮配置SSO。

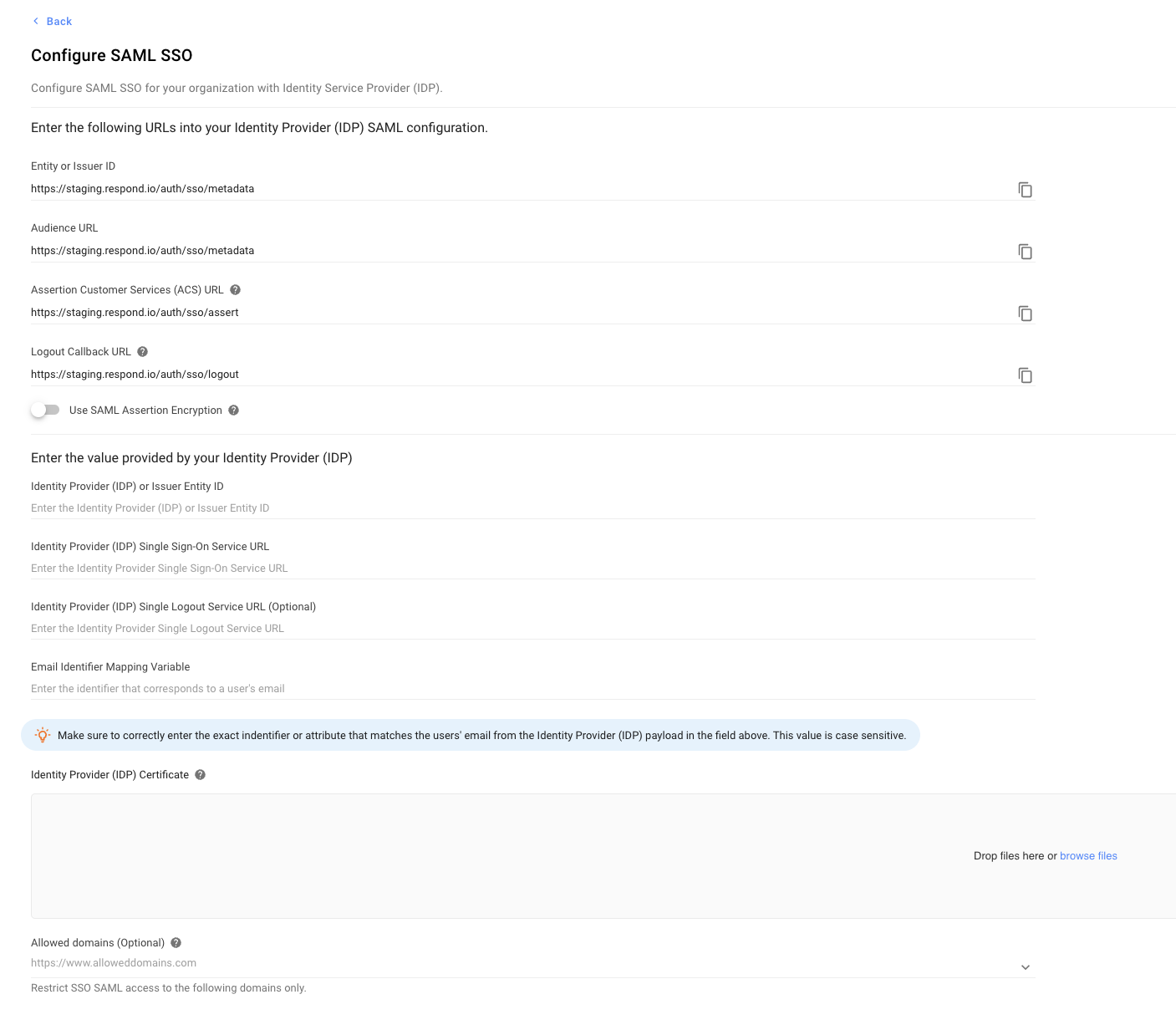

在配置打开的 SAML SSO 对话框上,配置以下选项:

配置选项 | 描述 |

|---|---|

实体或发行者ID | 身份提供商或服务提供商的全局唯一名称。 使用复制图标复制此URL并粘贴到您的 IDP。 |

听众网址 | 确定SAML声明的预期收件人或受众。 使用复制图标复制URL到剪贴板,并在身份提供的相关字段中提供 (IDP)。 |

客户服务声明网址 | 安全令牌服务器子系统地址的组合,它用于处理 SAML 信息的端口号, • SAML具有约束力,以及任何专门针对CIC或ICWS的必要信息。 使用复制图标复制URL到剪贴板,并在 IDP 相关字段中提供URL。 |

使用 SAML 声明加密 | 默认关闭。切换(不推荐) - 只有启用此功能才能接受您身份提供商的 SAML 加密断言(IDP)。 不建议这样做是因为并非所有国内流离失所者都支持这种加密。 |

下载证书 | 点击下载,然后将证书上传到您的身份提供商 (IDP)。 |

下载公钥 | 点击下载,然后上传到您的身份提供商(IDP)。 |

身份提供商或颁发实体ID | 粘贴身份提供商或发行实体ID。 从IDP复制此信息并粘贴到此处。 |

身份提供商或颁发实体ID | 粘贴身份提供商或发行实体ID。 从IDP复制此信息并粘贴到此处。 |

身份提供者单一登录服务URL | 粘贴身份提供者单一登录服务URL。 从IDP复制此信息并粘贴到此处。 |

身份提供者单一注销服务 URL | 粘贴身份提供者单一注销服务URL。 从IDP复制此信息并粘贴到此处。 |

电子邮件标识符映射变量 | 粘贴对应用户's电子邮件的标识符。 此值是大小写敏感的。 从IDP复制此信息并粘贴到此处。 |

身份提供者证书 | 提供一个您想要允许访问的域名列表,但限制所有其他域名。 域名必须遵循正确格式,例如,www.domainname.top level-domainehttp://domainname.to-level-domainenhttps://domainname.to-level-domaine。离开 这个字段不会限制任何域。 |

配置 | 验证配置设置,然后保存更新。 |

一旦SSO得到执行,组织内所有用户都将通过电子邮件和通知中心收到通知。

一旦您提供了SSO内部配置,单击 编辑配置 按钮来编辑设置。 但是,如果启用了 SSO,则无法编辑配置,并且必须通过单击 编辑此组织的 SSO 配置 对话框中的 禁用 按钮来暂时禁用 SSO。 您已自动注销,需要重新登录。(SSO 禁用)组织的电子邮件和密码。

如果您想要删除配置, 单击 删除配置 按钮并点击 删除 确认删除。 这将禁用用户并将其登出。

在 安全 页面上,打开 启用使用 SSO 登录 切换按钮;在打开的对话框中,单击 强制。 所有用户都会自动退出组织,可以使用经批准的电子邮件地址登录。 通知和电子邮件已经发送给您,通知您已经登出,因为您的组织已经启用 SSO。

切换开关将禁用您的组织的 SSO,用户将自动注销,只能使用他们的电子邮件和密码登录。 没有密码的用户需要在登录页面重设密码。 通知和电子邮件已发送给您,通知您已注销,因为您的组织已禁用 SSO。

双重身份验证(2FA)处理密码脆弱性问题,并提供额外的一层安全(如果您的密码失密的话), 加强为保护敏感数据而采取的安全措施(消除未经授权访问您的账户的机会)。 这个附加层需要您的组织's 用户提供一个身份验证器应用程序在他们的移动设备上生成的身份验证码。 用户提供正确的密码后,他们必须提供验证码才能登录。

强制执行双重验证 (2FA) 会影响所有组织用户,可能会影响他们使用平台的能力 他们被限制访问组织's 数据(如果他们尚未在他们的个人资料上设置双重身份验证(2FA))。

建议您提前向他们发出警告,或在大多数用户不使用平台避免中断他们的进度时强制执行。

要对组织中的所有用户强制执行双重验证 (2FA) ,请按照下面的步骤:

打开 对所有用户强制执行 双因素身份验证 (2FA) 开关。

在确认对话框上,点击 强制使用 确认。

打开后, 组织中的所有用户将会收到一封电子邮件并通知他们需要立即打开双重验证 (2FA)。

每个用户在自己的配置文件上负责 启用双因素身份验证 (2FA)。

您可以通过关闭 为所有用户启用 双因素身份验证 (2FA) 来禁用组织用户的双因素身份验证 (2FA) 实施。

当禁用时,组织的双重身份验证(2FA)已被删除,用户don'需要启用双重身份验证(2FA)。 组织中的所有用户(包括那些没有执行双重身份验证(2FA))现在都可以查看所有模块。

个人用户仍然可以选择在他们的个人资料上启用双因素身份验证 (2FA)。

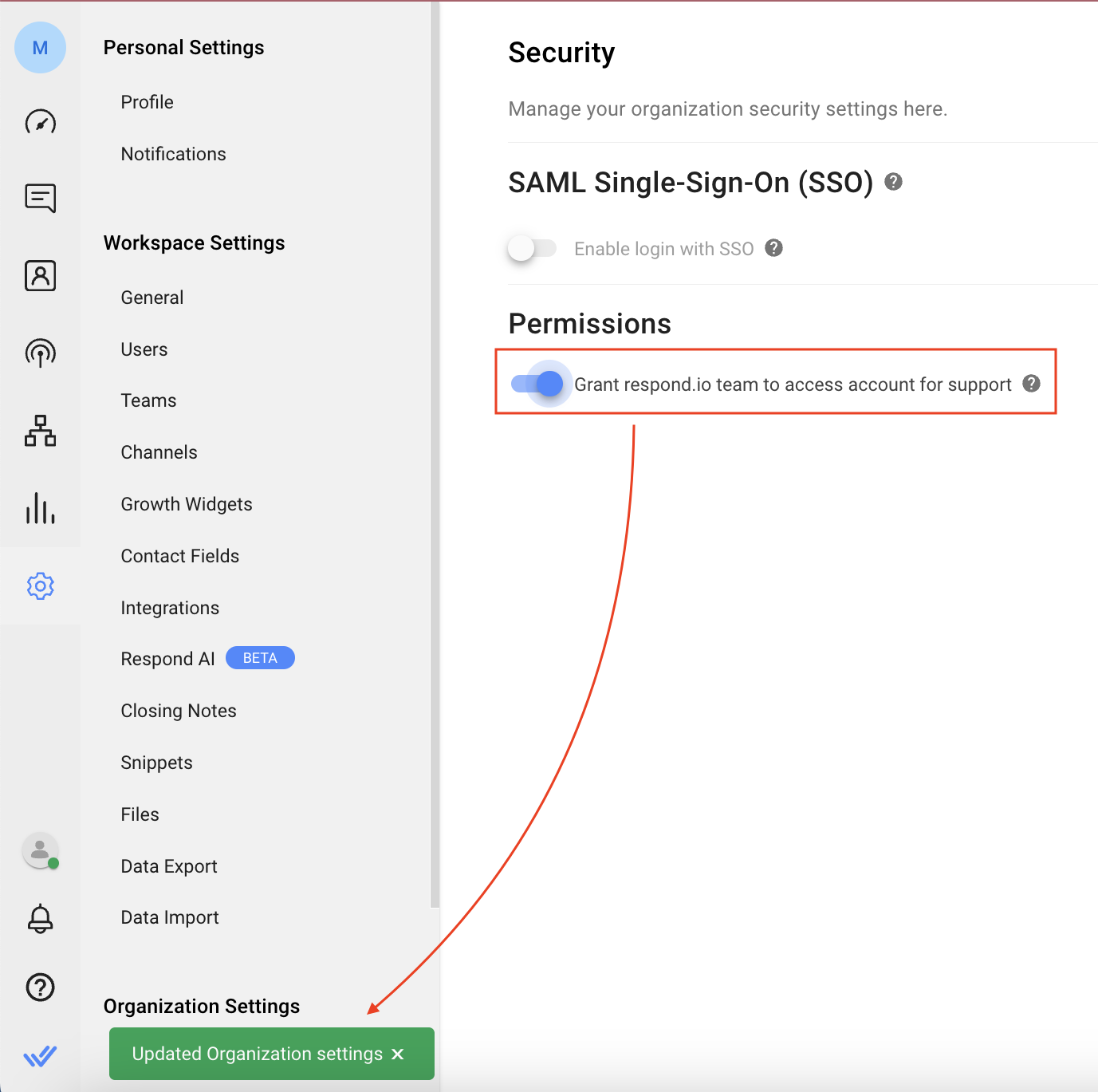

启用此切换以授予应答.io权限以访问您的帐户并快速解决问题。 启用此选项时弹出通知。 您可以通过切换此选项来禁用此选项。

我们的团队只能访问您的帐户以提供技术援助。 他们不能修改、编辑或更改您的数据,您可以随时撤销此访问权限。

组织管理员可以从 工作区设置 > 用户 页面邀请用户加入组织。 在这里查找更多详细信息 。

用户可以使用发送到他们的电子邮件地址的邀请注册。 点击电子邮件中的链接,验证打开页面上的电子邮件,并点击 登录。

用户可以通过提供他们的电子邮件地址,使用登录页面登录到 SSO 的组织; IDP 在回复.io登录到组织之前验证电子邮件地址。

如果用户是多个组织的一部分, 它可以从 上的组织下拉列表中选择一个组织 对话框。

按照此分步指南,在您的谷歌管理员控制台中添加回复 SAML 应用。

步骤 1: 在您的工作区中,导航到 设置 > 安全

步骤 2:点击 配置

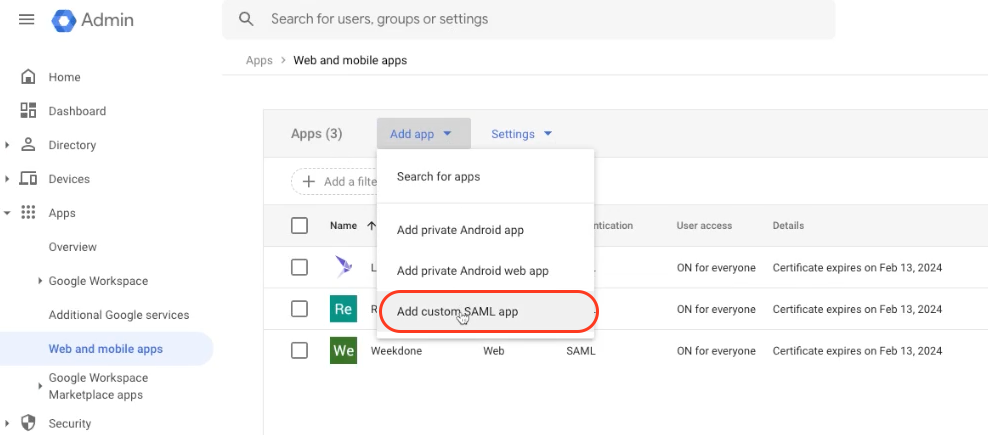

步骤 3:转到 https://admin.google.com/ac/apps/unified 并单击 添加应用程序 > 添加自定义 SAML 应用程序

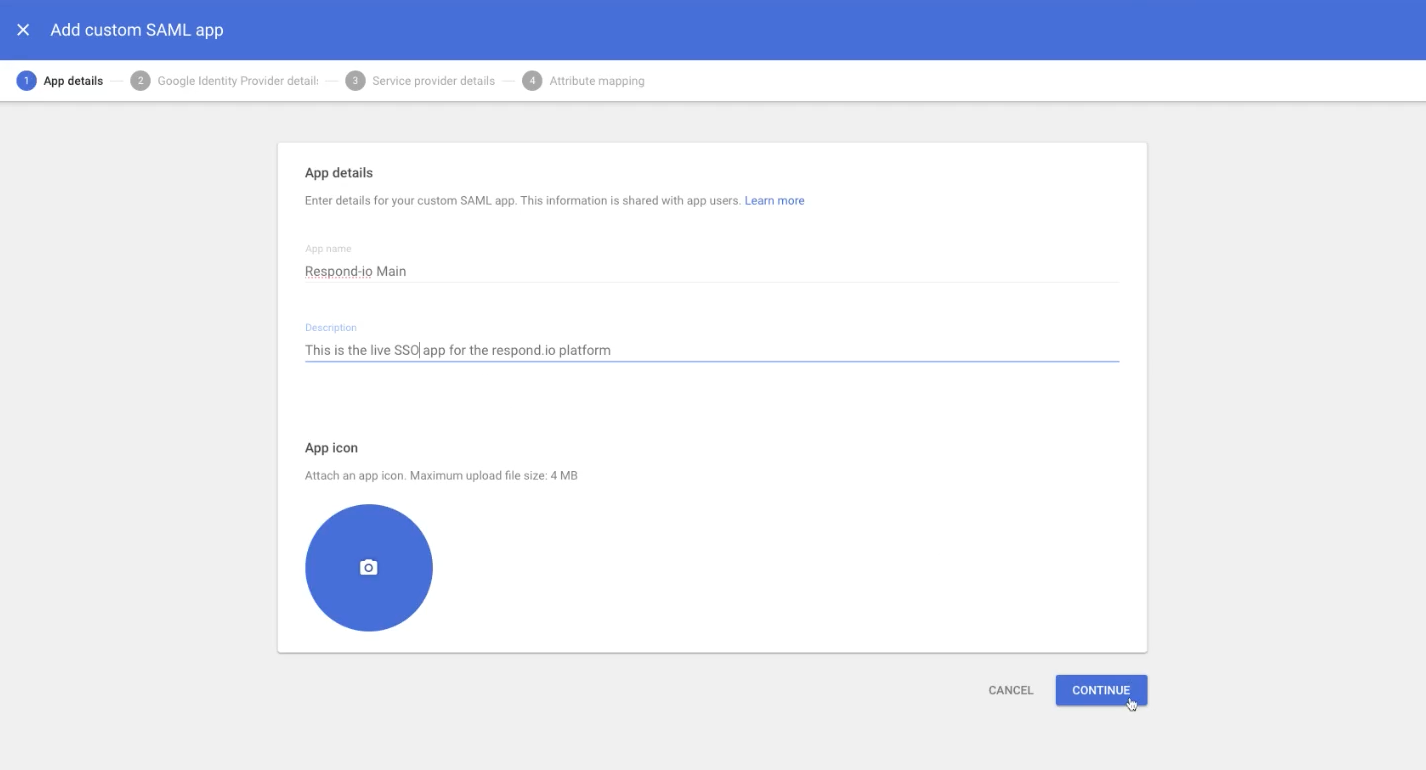

步骤 4:输入应用程序名称和说明,然后单击 继续

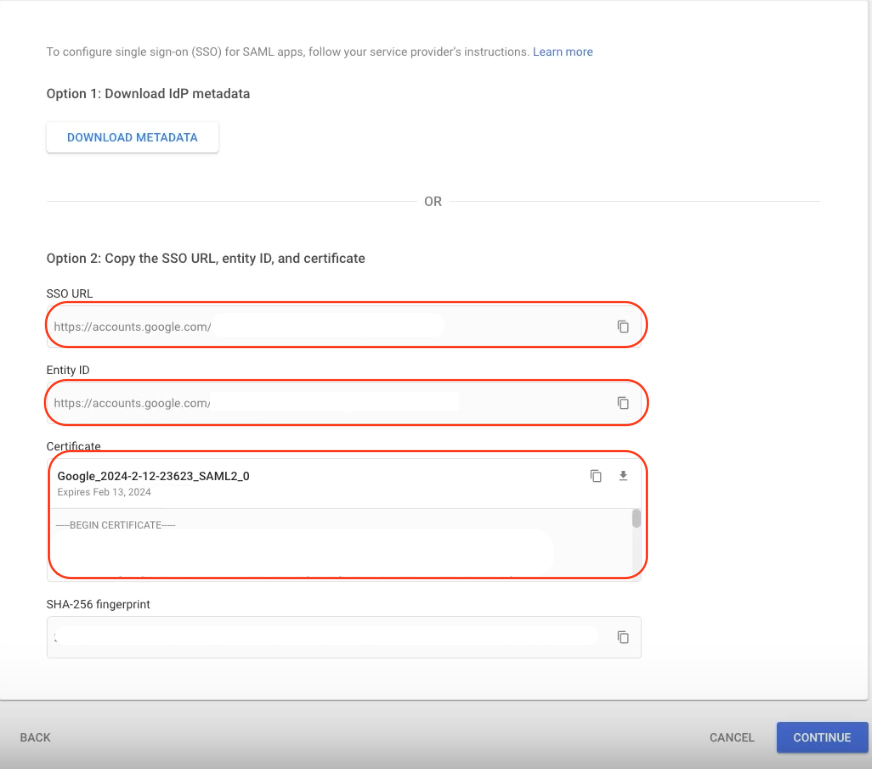

步骤 5: 复制 SSO URL, 实体 ID 并下载 证书

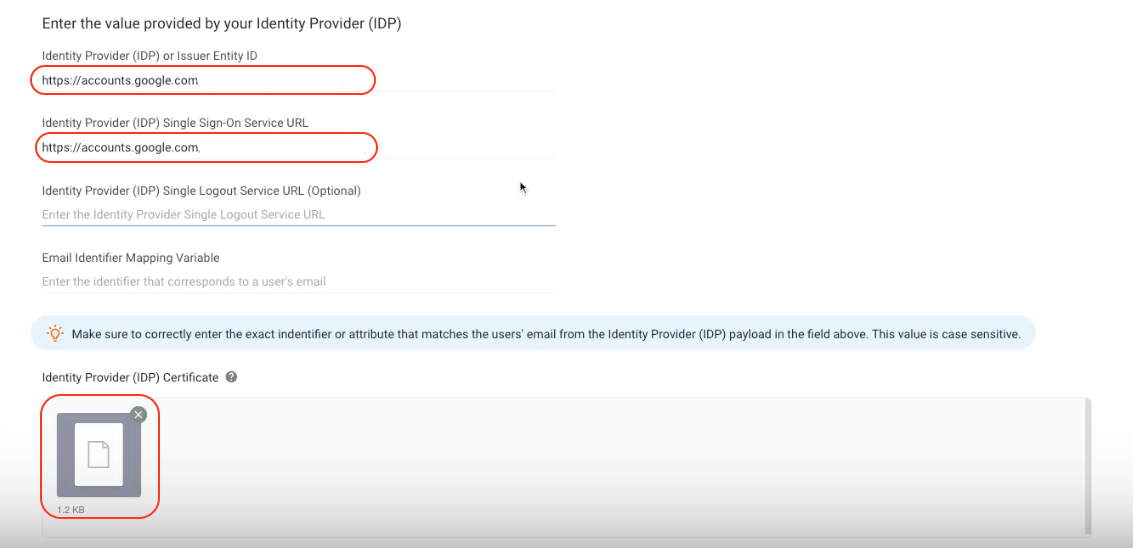

步骤 6: 在您的工作区:

将 SSO URL 粘贴到 身份提供商单一登录服务的 URL 字段

将 实体 ID 粘贴到 身份提供者 (IDP) 或发行者实体 ID 字段

将 证书 上传到 身份提供者证书 字段

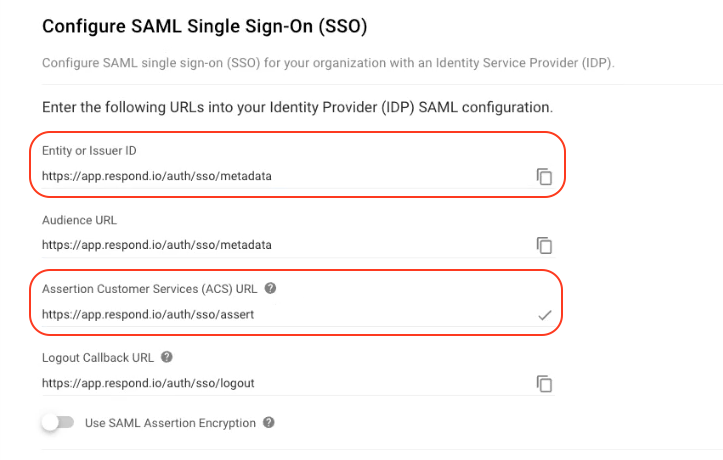

步骤 7: 在您的工作区中,复制 声明客户服务URL 和 实体或发行者ID

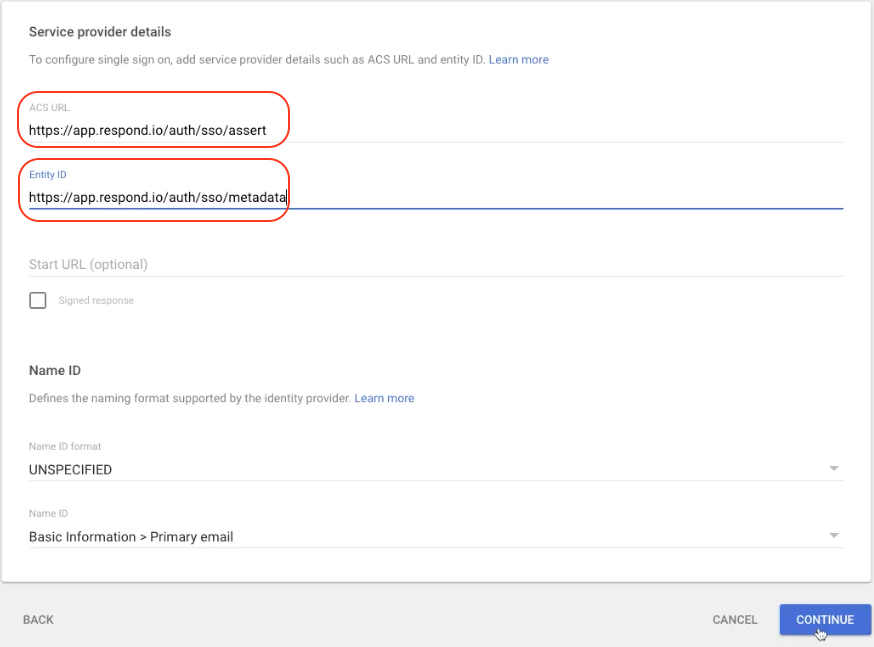

步骤 8: 在 Google 管理中:

在 ACS URL 字段粘贴 呈现客户服务 (ACS) URL

在 实体 ID 中粘贴 实体或发行者ID

然后,点击 继续

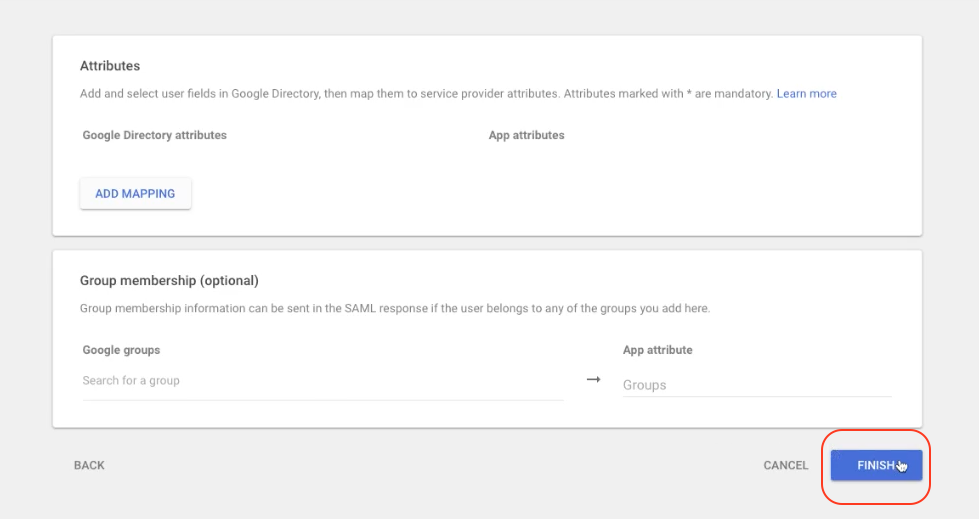

步骤9: 点击 FINISH

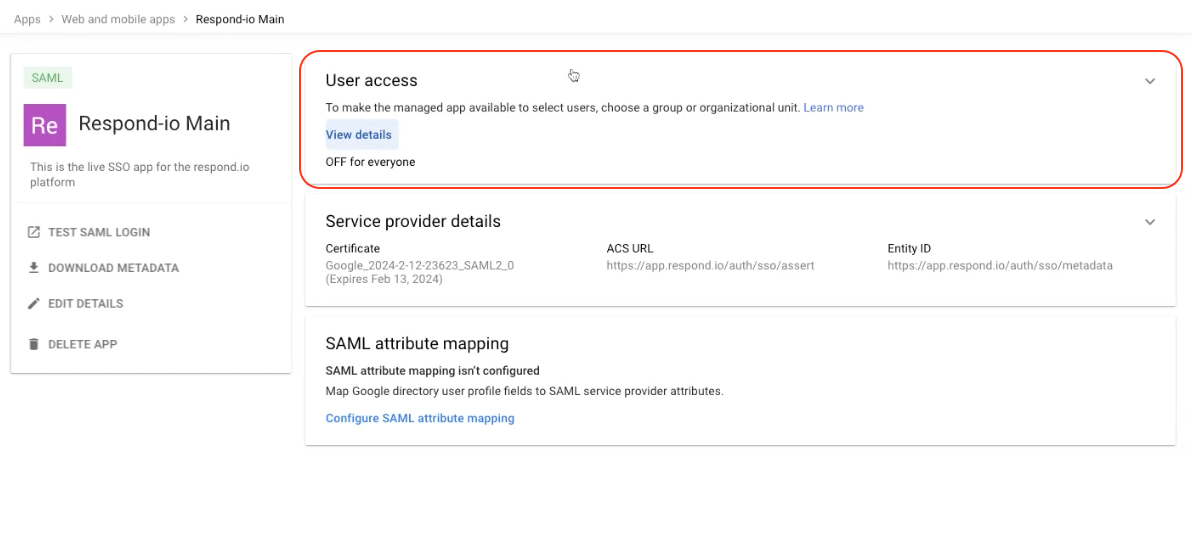

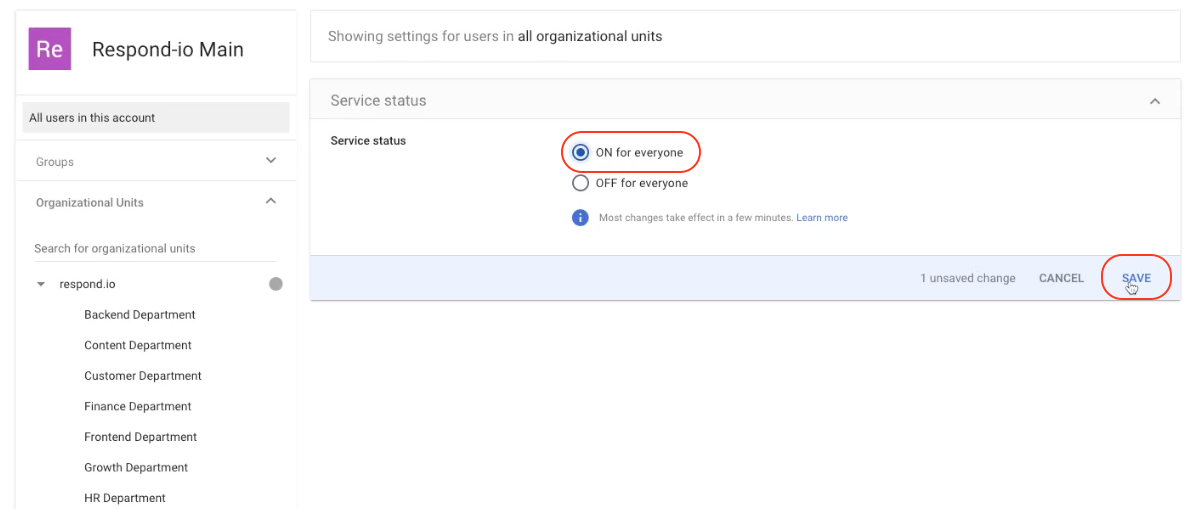

第 10 步:在 Google Admin 中,点击 用户访问

第 11 步:选择服务状态 对所有人开启 并点击 保存

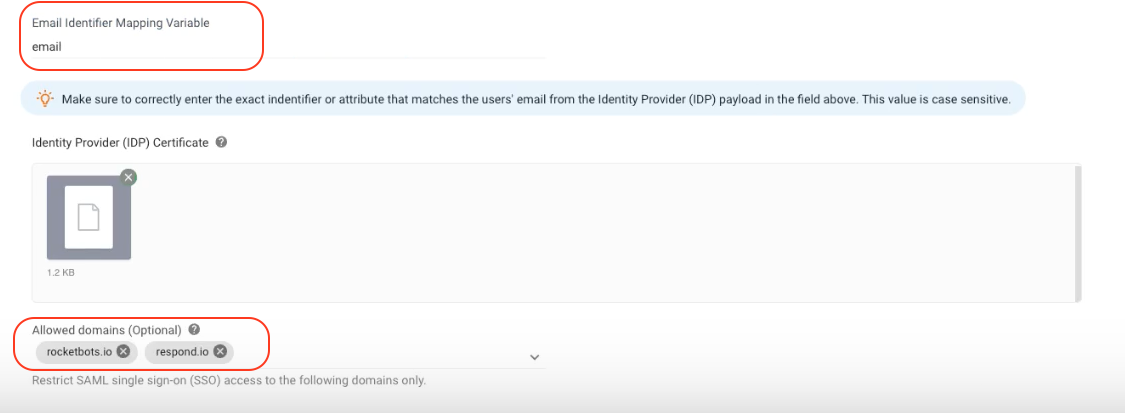

第 12 步:在您的工作区中,输入 允许的域 并在 电子邮件标识符映射变量 字段中输入 "电子邮件"

步骤13: 点击 验证 完成