單一登入 (SSO) 僅適用於企業計劃。 升級或訂閱,請 聯絡我們。

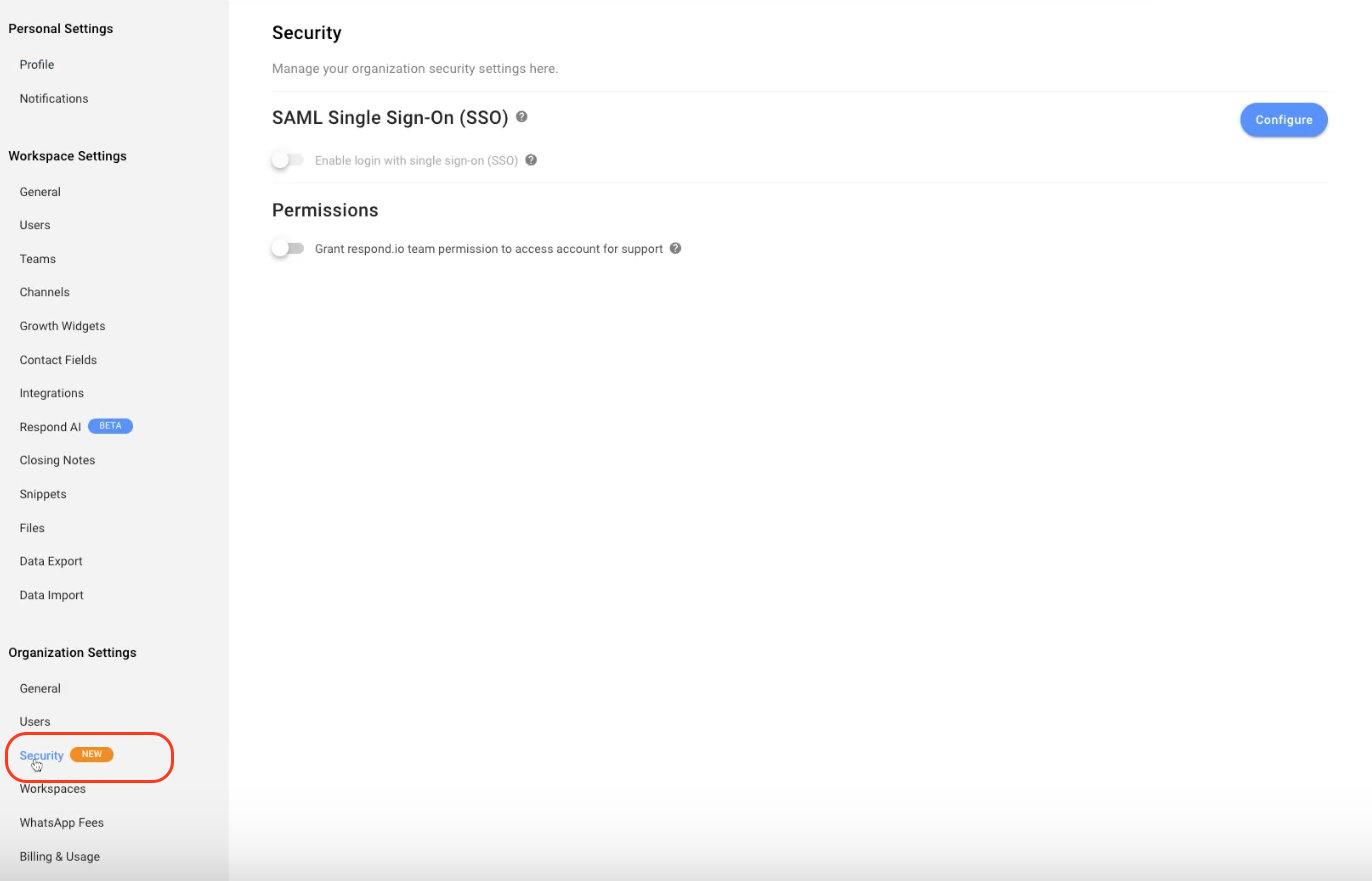

管理員可以透過 組織設定 > 安全性存取和編輯 SSO 設定。 計費管理員 可以查看但不能編輯此頁面。

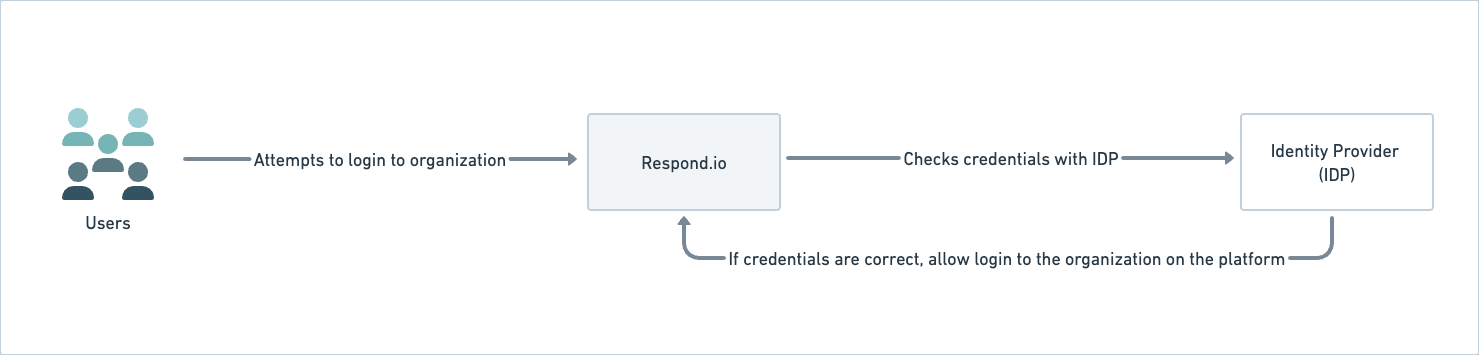

SAML-SSO 支援使用一組憑證在一個或多個組織之間實現安全登入。 它增強了安全性,簡化了訪問,並允許在具有相同身分提供者 (IDP) 的支援 SSO 的組織之間進行無縫切換。

了解啟用/停用 SSO 時平台登入、登出和註冊行為,請參閱下表:

特徵 | 管理員/用戶 管理員 用戶 | 其他用戶 |

|---|---|---|

組織註冊 | 組織管理員透過電子郵件邀請使用者加入組織。 | 用戶透過點擊電子郵件中提供的連結接受邀請。 使用者可以使用電子郵件登入組織,無需提供其他資訊。 如果組織停用了 SSO,則使用者將自動登出,並且必須使用其電子郵件和密碼才能再次登入組織。 密碼可能需要更新。 |

組織登入 | 啟用 SSO 的組織:使用者可以使用其經過 SSO 認證的電子郵件登入。 | |

非 SSO 組織:使用者可以使用其組織電子郵件和密碼登錄,也可以使用 Google 登入。 | ||

SSO 會話持續時間 | 所有使用者都將保持登入啟用 SSO 的組織 24 小時,之後將自動登出並需要重新登入。 | |

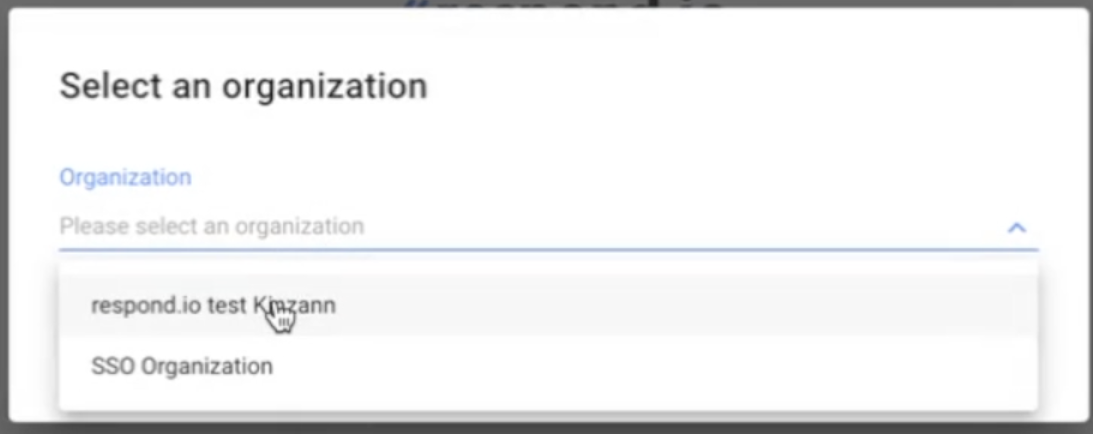

登入多個組織 | 平台管理員允許使用者存取多個組織。 | 當使用者使用 SSO 登入且屬於具有共用 IDP 的多個組織時,系統會詢問使用者要登入哪個組織。 |

登入單一組織 | 平台管理員允許使用者存取一個組織。 | 由於使用者只屬於一個組織,因此他們會被直接引導至該組織。 |

SSO 到 SSO 組織交換:當使用者在共享相同身分提供者 (IDP) 的支援 SSO 的組織之間切換時,仍將驗證使用者的存取權限以檢查其是否具有所需的權限。 | ||

SSO 到非 SSO 組織交換(反之亦然):在組織之間切換時,使用者會自動登出,並且必須使用正確的憑證登入非 SSO 組織。 | ||

拒絕訪問 | 管理員使用者或管理員可以透過從 IDP 中刪除或停用使用者和/或將其從平台中移除來拒絕存取使用者的憑證。 | 使用者無法再登入該組織。 |

當使用者從 IDP 或組織中移除時,他們必須重置密碼才能重新獲得對其有權存取的其他組織的存取權限。 |

可以在新組織和現有組織上啟用 SSO;然而,在啟用 SSO 之前必須先進行設定。

為了使用 SAML SSO,您需要將使用者的工作電子郵件新增至 IDP。 此配置是在外部完成的,即在 respond.io 平台之外。

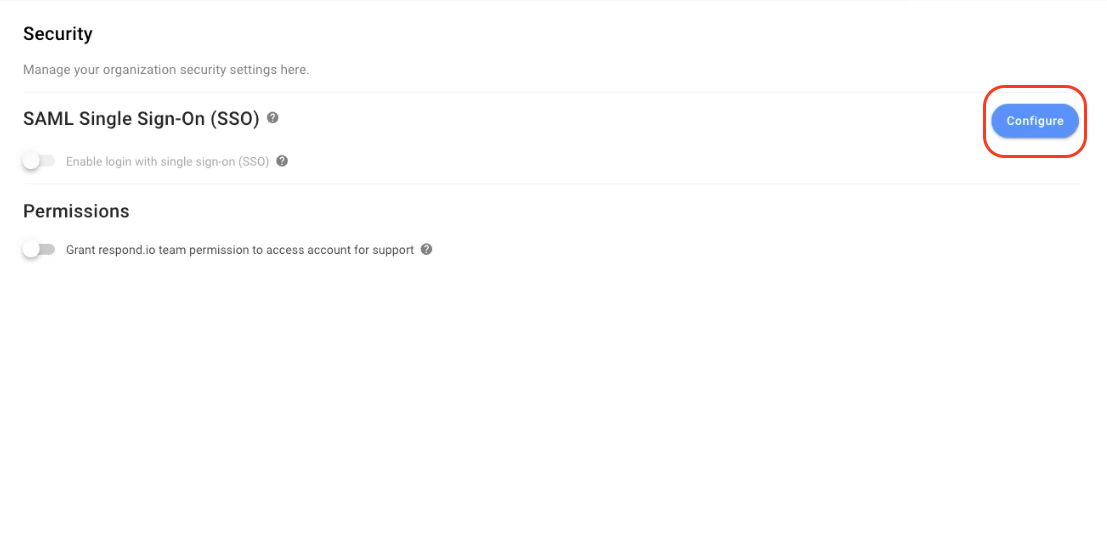

在 安全性 頁面上,點選 設定 按鈕來設定 SSO。

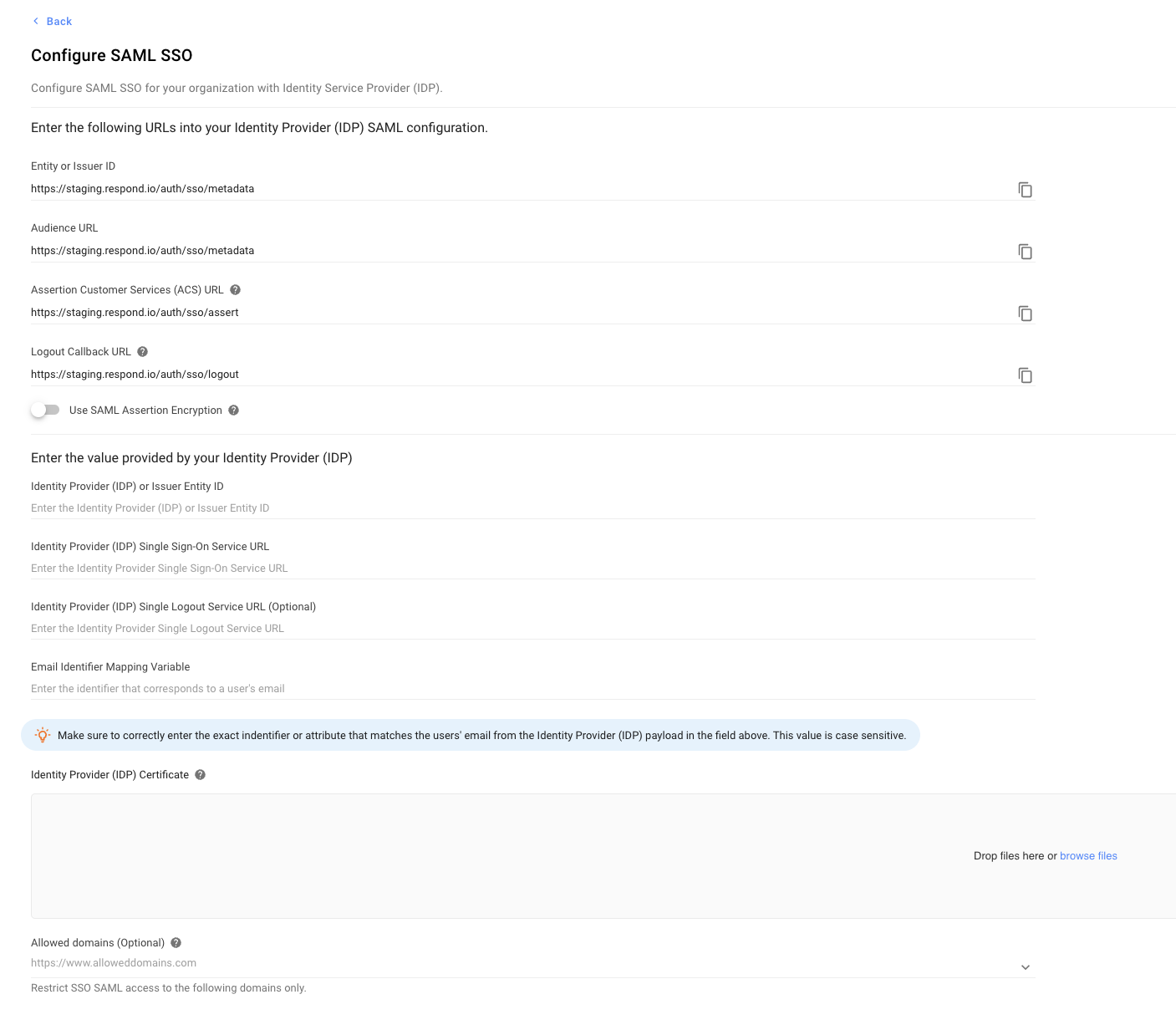

在開啟的「設定 SAML SSO」對話方塊中,設定以下選項:

配置選項 | 描述 |

|---|---|

實體或發行人 ID | 身分提供者或服務提供者的全球唯一名稱。 使用複製圖示複製此 URL 並將其貼上到您的 IDP。 |

受眾 URL | 確定 SAML 斷言的預期接收者或受眾。 使用複製圖示將 URL 複製到剪貼簿,並在身分提供 (IDP) 的相關欄位中提供該 URL。 |

斷言客戶服務 (ACS) URL | 安全性令牌伺服器子系統位址、用於處理 SAML 訊息的連接埠號碼、SAML 綁定以及任何特定於 CIC 或 ICWS 的必要資訊的組合。 使用複製圖示將 URL 複製到剪貼簿,並在 IDP 的相關欄位中提供該 URL。 |

使用 SAML 斷言加密 | 預設情況下處於關閉狀態。開啟(不建議)- 僅啟用此功能以接受來自身分提供者 (IDP) 的加密 SAML 斷言。 不建議這樣做,因為並非所有 IDP 都支援這種加密。 |

下載證書 | 按一下下載以下載證書,然後將其上傳到您的身分提供者 (IDP)。 |

下載公鑰 | 按一下下載以下載金鑰,然後將其上傳到您的身分提供者 (IDP)。 |

身分提供者或發行者實體 ID | 貼上身分提供者 (IDP) 或發行者實體 ID。 從 IDP 複製此資訊並將其貼到這裡。 |

身分提供者或發行者實體 ID | 貼上身分提供者 (IDP) 或發行者實體 ID。 從 IDP 複製此資訊並將其貼到這裡。 |

身分提供者單一登入服務 URL | 貼上身分提供者單一登入服務 URL。 從 IDP 複製此資訊並將其貼到這裡。 |

身分提供者單點登出服務 URL | 貼上身分提供者單點登出服務 URL。 從 IDP 複製此資訊並將其貼到這裡。 |

電子郵件識別碼對應變數 | 貼上與使用者'的電子郵件相對應的識別碼。 此值區分大小寫。 從 IDP 複製此資訊並將其貼到這裡。 |

身分提供者憑證 | 提供您想要允許存取但限制所有其他網域的存取的網域清單。 網域必須遵循正確的格式,例如,www.domainname.top-level-domainhttp://domainname.top-level-domainhttps://domainname.top-level-domain 將 此欄位留空將不會限制任何網域名稱。 |

配置 | 驗證配置設定然後儲存更新。 |

一旦實施 SSO,組織內的所有使用者都將透過電子郵件和通知中心收到通知。

提供 SSO 內部設定後,點選 編輯設定 按鈕來編輯設定。 但是,如果啟用了 SSO,則無法編輯配置,並且必須透過點擊 編輯此組織的 SSO 配置 對話方塊中的 停用 按鈕來暫時停用 SSO。 您將自動退出,並需要使用組織(SSO 已停用)的電子郵件和密碼重新登入。

若要刪除配置,請點選 刪除配置 按鈕,然後在顯示的彈出視窗中點選 刪除 確認刪除。 這將停用用戶並將其註銷。

在 安全性 頁面上,開啟 啟用使用 SSO 登入 開關;在開啟的對話方塊中,點選 強制。 所有使用者都會自動登出組織,並可使用核准的電子郵件地址登入。 將向您發送通知和電子郵件,告知您由於您的組織已啟用 SSO,因此您已被註銷。

關閉該開關將停用您組織的 SSO,使用者將自動登出並且只能使用他們的電子郵件和密碼登入。 尚未設定密碼的使用者需要在登入頁面重設密碼。 將向您發送通知和電子郵件,告知您由於您的組織已停用 SSO,因此您已被註銷。

雙重認證 (2FA) 解決了密碼漏洞問題,並提供了額外的安全層(以防您的密碼被洩露),加強了保護敏感資料的安全措施(透過消除未經授權存取您的帳戶的可能性)。 此附加層要求您組織'的使用者提供由安裝在其行動裝置上的身份驗證器應用程式產生的身份驗證碼。 一旦使用者提供了正確的密碼,就必須提供驗證碼才能登入。

強制實施雙重認證 (2FA) 會影響所有組織用戶,並可能影響他們使用平台的能力,即,他們被限制存取組織'的資料(如果他們尚未在其個人資料上設定雙重認證 (2FA))。

建議您提前向他們發出警告,或在大多數用戶未使用平台時強制執行,以避免中斷他們的進度。

若要強制組織內的所有使用者實施雙重認證 (2FA),請依照下列步驟操作:

開啟 強制所有使用者執行 雙重認證 (2FA) 開關。

在確認對話框中,按一下 強制 進行確認。

一旦開啟,組織中的所有使用者都將收到一封電子郵件和通知,告知他們需要立即開啟雙重認證 (2FA)。

每位使用者負責 在自己的個人資料上啟用雙重認證(2FA) 。

您可以透過關閉 為所有使用者啟用 雙重認證 (2FA) 來停用組織使用者的雙重認證 (2FA) 實施。

禁用後,組織的兩因素驗證 (2FA) 將不再強制執行,用戶不再需要啟用兩因素驗證 (2FA)。 組織中的所有使用者(包括未實施雙重認證 (2FA) 的使用者)現在都可以查看所有模組。

個人用戶仍可選擇在其個人資料上啟用雙重認證 (2FA)。

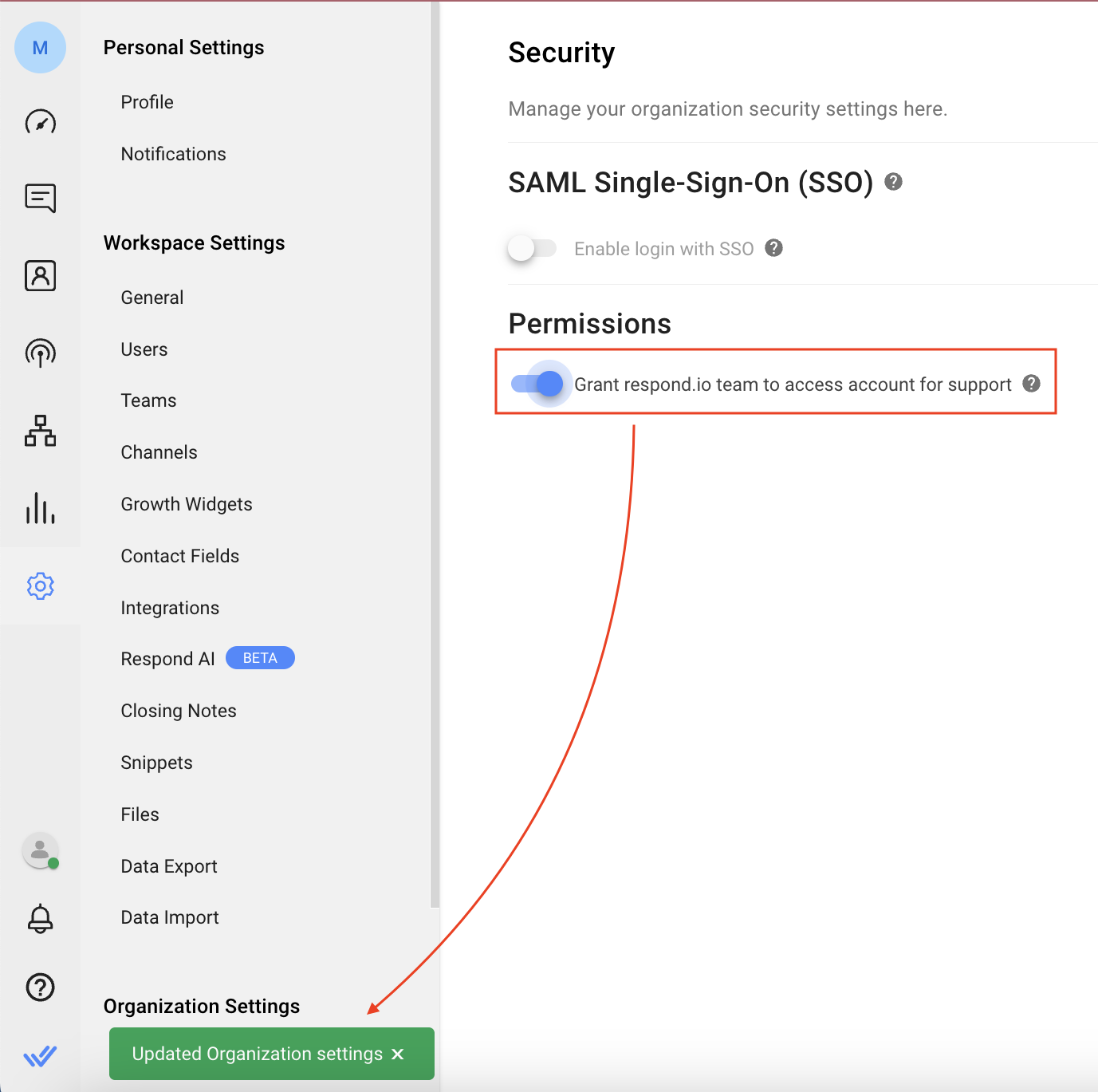

打開此開關即可授予 respond.io 支援存取您帳戶的權限並快速解決問題。 當您啟用此選項時會彈出一則通知。 您可以透過關閉此選項來停用此選項。

我們的團隊僅有查看權限存取您的帳戶以提供技術協助。 他們不能修改、編輯或更改您的數據,並且您可以隨時撤銷此存取權限。

組織管理員可以從 工作區設定 > 使用者 頁面邀請使用者加入組織。 在這裡查找更多詳細資訊 。

用戶可以使用發送到其電子郵件地址的邀請進行註冊。 點擊電子郵件中的鏈接,在打開的頁面上驗證電子郵件,然後點擊 登入。

使用者可以透過提供自己的電子郵件地址,使用登入頁面登入支援 SSO 的組織; IDP 在將電子郵件地址登入 respond.io 上的組織之前會對其進行驗證。

如果使用者屬於多個組織,則可以從 選擇組織 對話框的組織下拉清單中選擇一個組織。

請按照本逐步指南在您的 Google 管理控制台中將 respond.io 新增為自訂 SAML 應用程式。

步驟 1:在您的工作區域中,導覽至 設定 > 安全

第 2 步:點選 配置

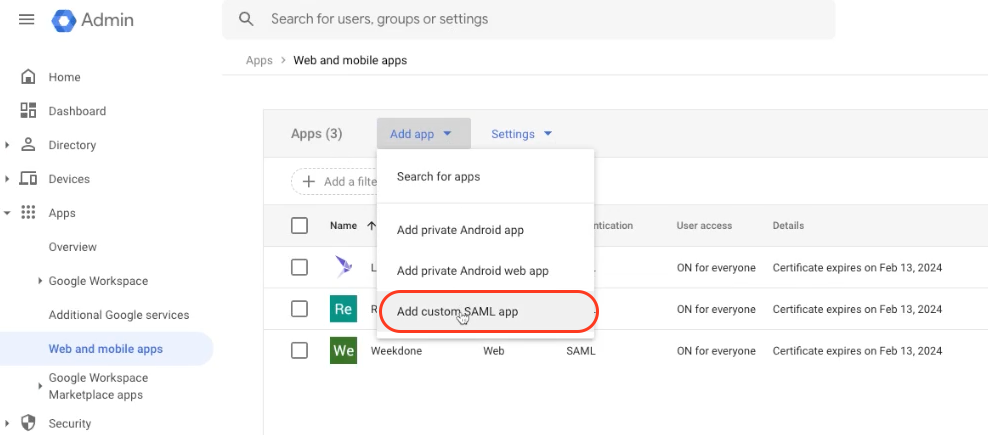

步驟 3: 前往 https://admin.google.com/ac/apps/unified 並點擊 新增應用 > 新增自訂 SAML 應用

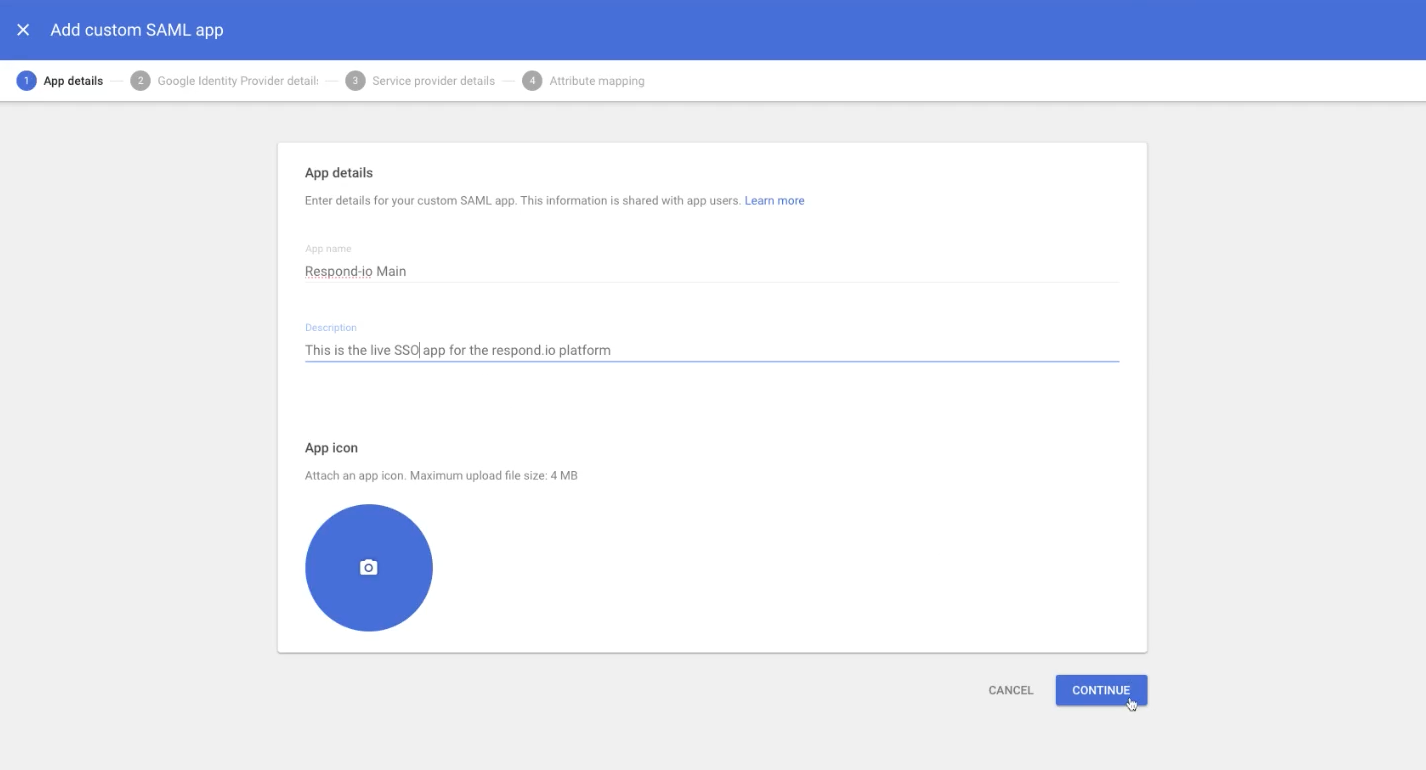

步驟 4:輸入應用程式名稱和說明,然後按一下 繼續

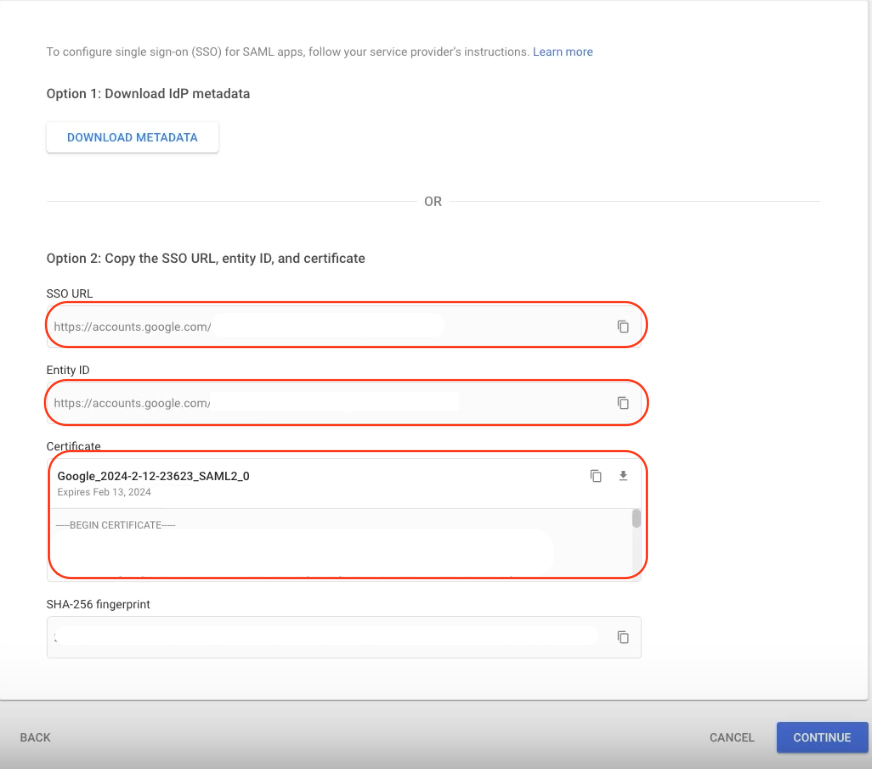

步驟 5: 複製 SSO URL、 實體 ID,並下載 憑證

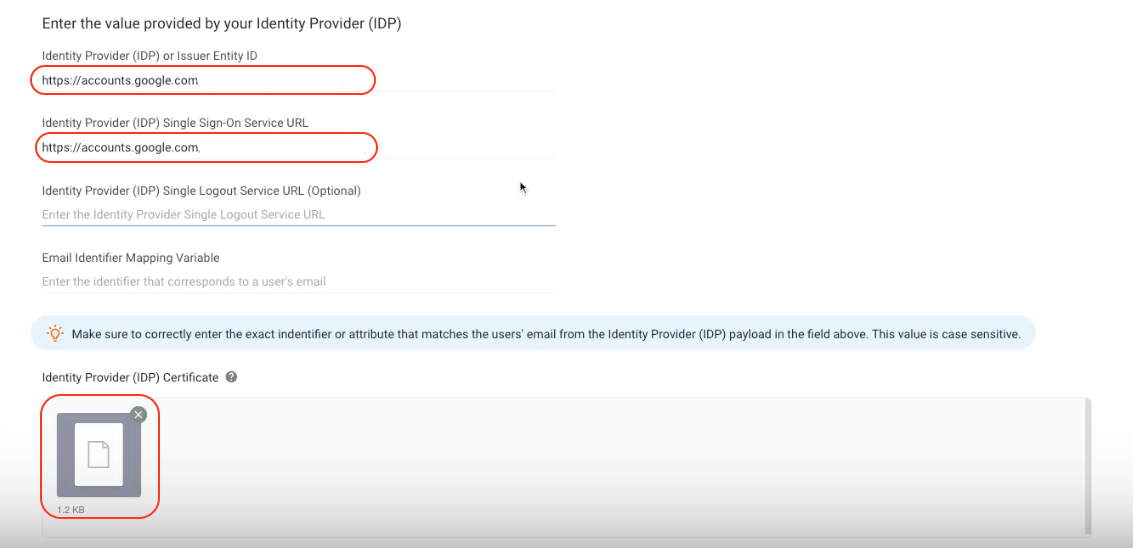

步驟 6:在您的工作區中:

將 SSO URL 貼上到 身分提供者 (IDP) 單一登入服務 URL 字段

將 實體 ID 貼到 身分提供者 (IDP) 或發行者實體 ID 字段

將 憑證 上傳至 身分提供者 (IDP) 憑證 字段

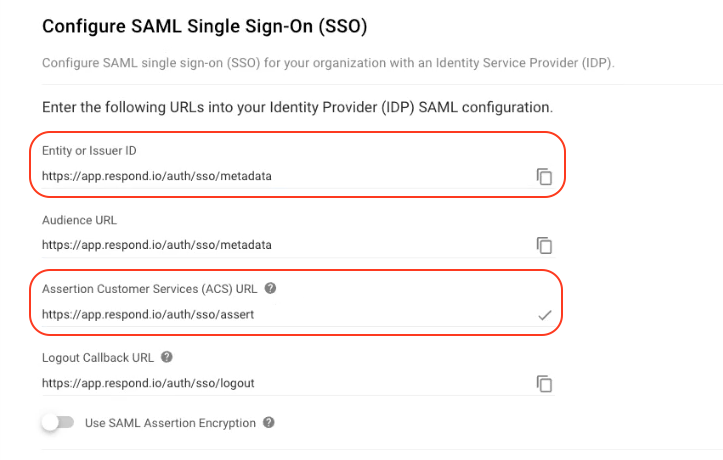

步驟 7:在您的工作區中,複製 斷言客戶服務 (ACS) URL 和 實體或發行者 ID

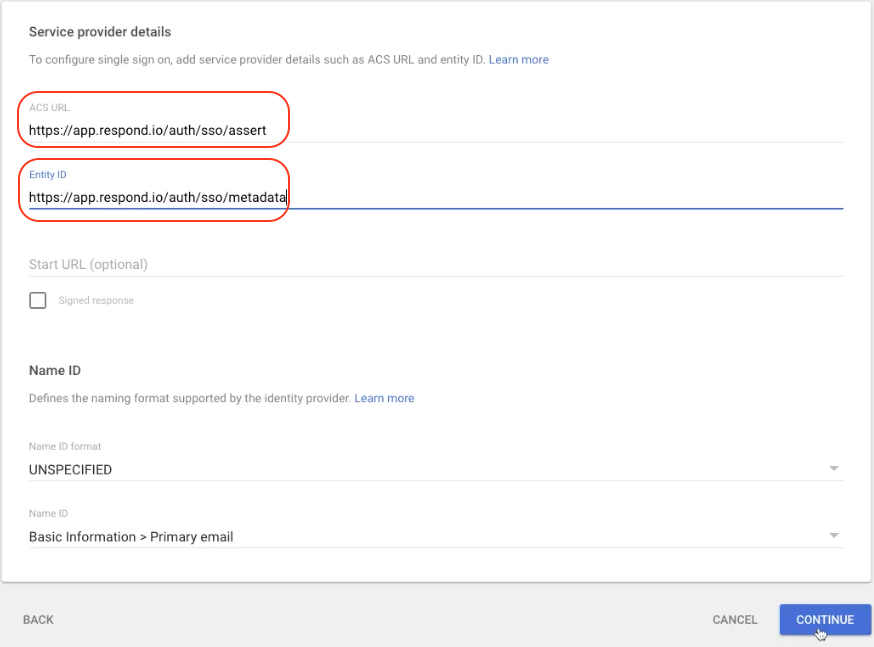

步驟 8:在 Google Admin 中:

將 斷言客戶服務 (ACS) URL 貼到 ACS URL 欄位中

將 實體或發行人 ID 貼到 實體 ID 欄位中

然後,點選 繼續

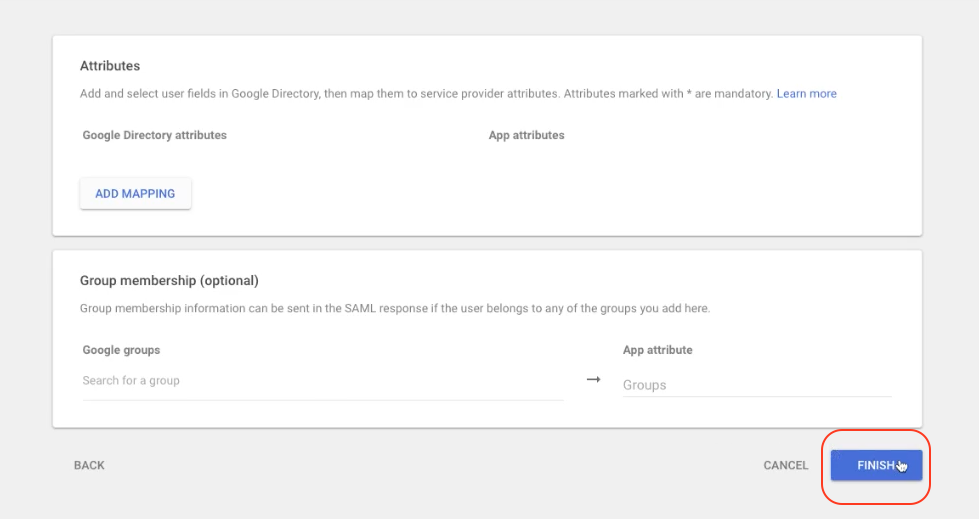

步驟 9:點選 完成

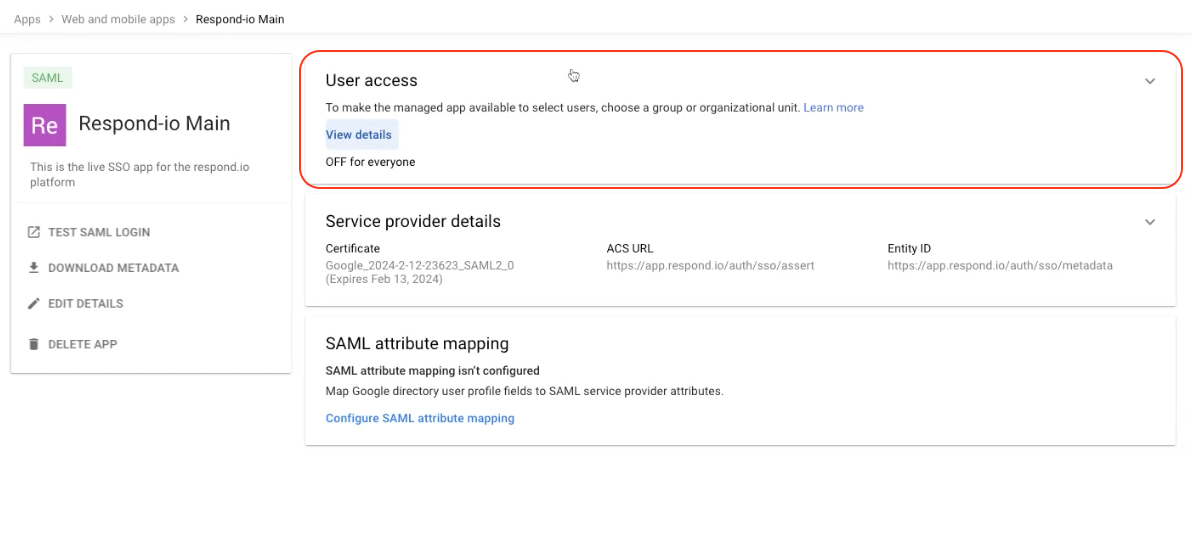

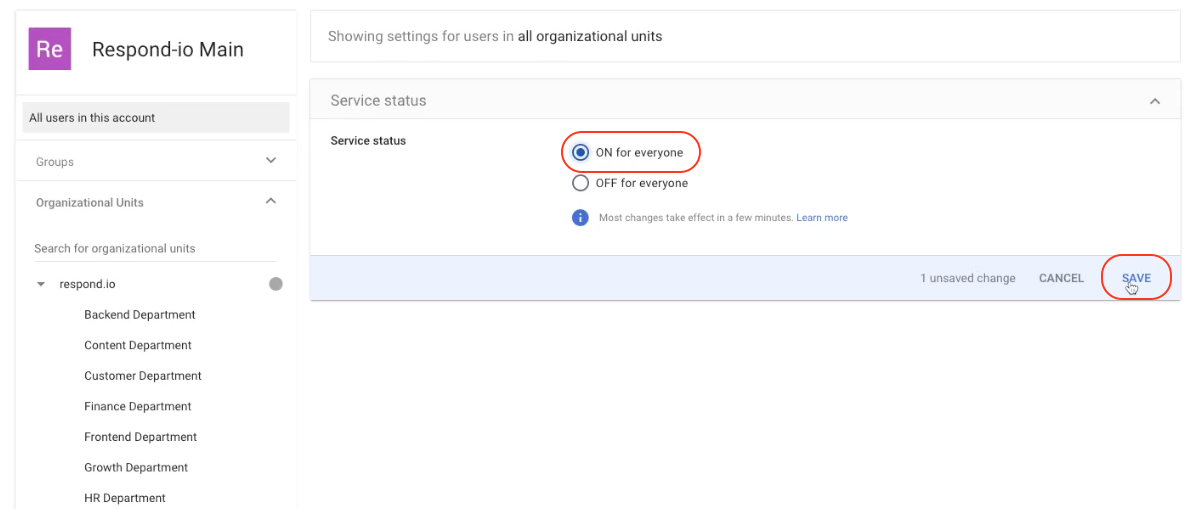

第 10 步:在 Google Admin 中,點選 使用者造訪

第 11 步:選擇服務狀態 開啟所有人 並點選 儲存

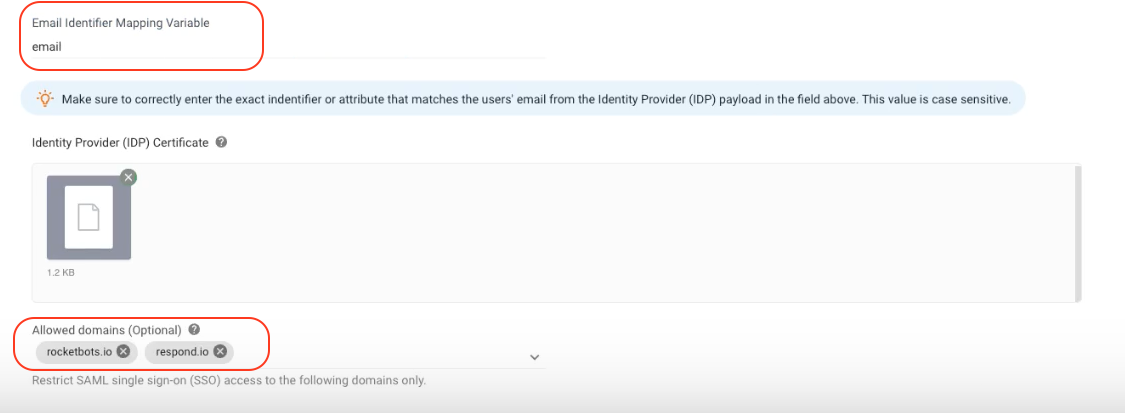

步驟 12: 在您的工作空間中,輸入 允許的域名,並在 電子郵件識別符映射變數 欄位輸入「email」

步驟 13:點選 驗證 完成