Single Sign-On (SSO) está disponível apenas para planos empresariais. Para atualizar ou inscrever-se, por favor contacte-nos.

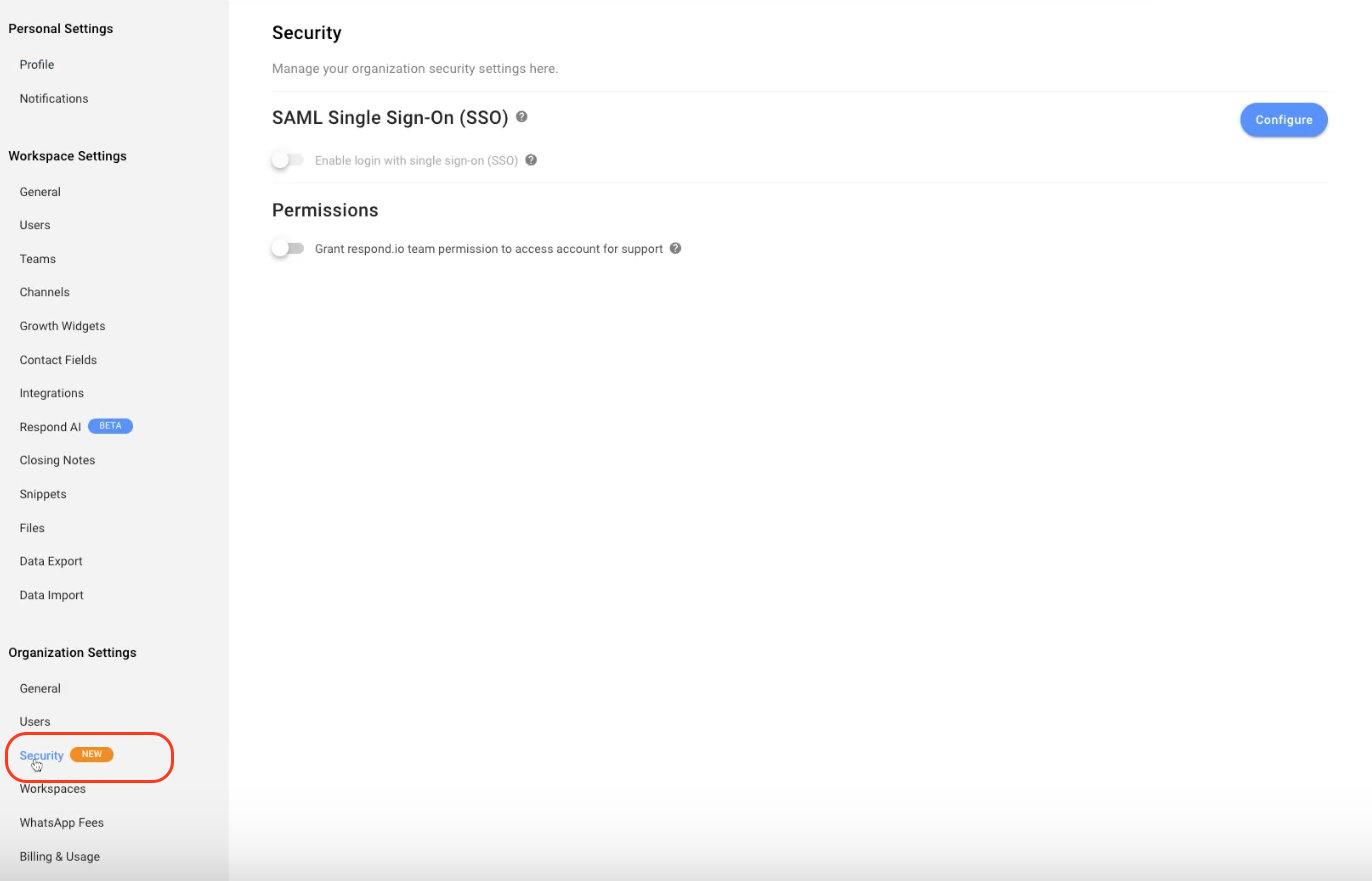

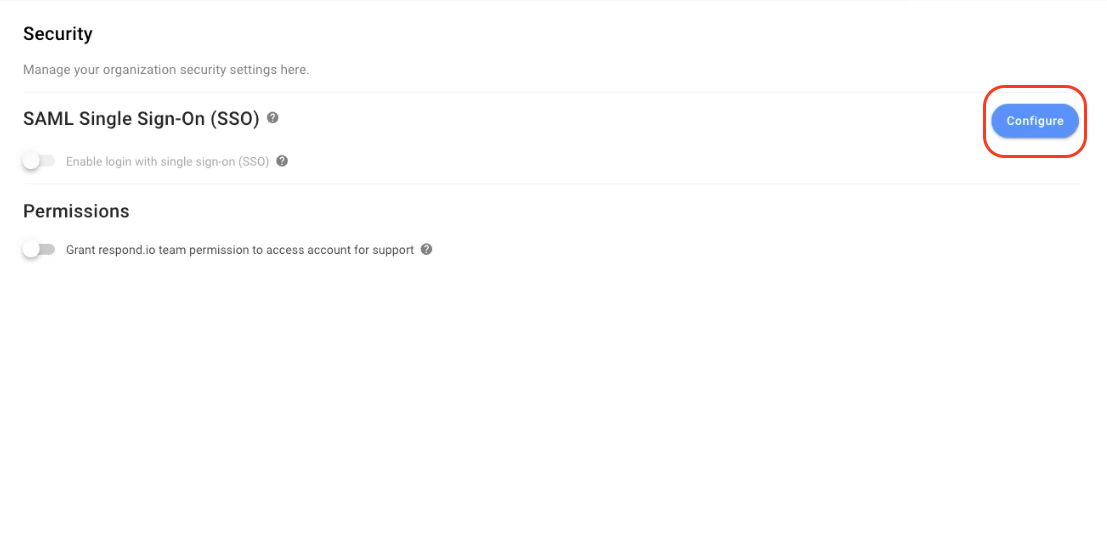

Os administradores podem acessar e editar as configurações de SSO através de Configurações Organizacionais > Segurança. Administradores de Cobrança podem visualizar mas não podem editar esta página.

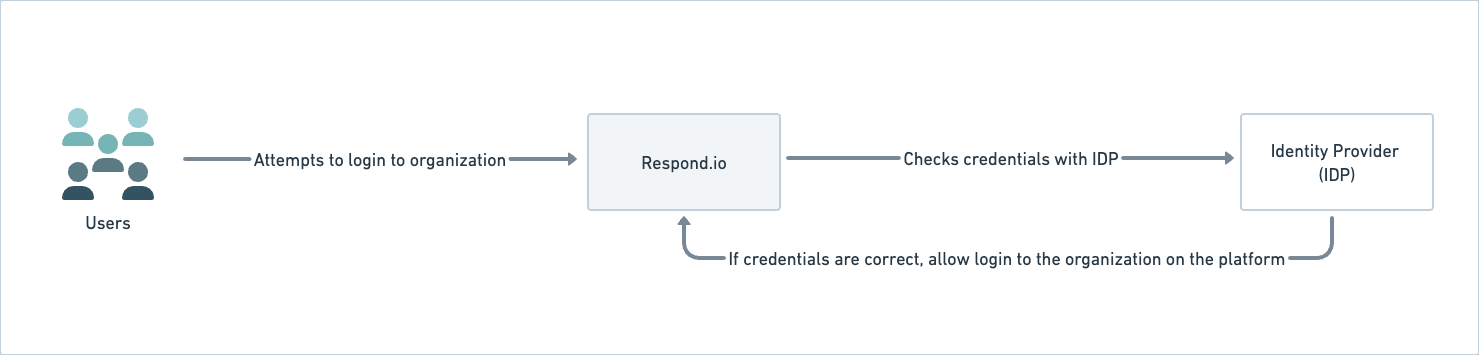

SAML-SSO permite o login seguro entre uma ou várias organizações usando um único conjunto de credenciais. Reforça a segurança, simplifica o acesso e permite a troca ininterrupta entre organizações habilitadas pelo SSO com o mesmo provedor de identidade (IDP).

Saiba mais sobre o login da plataforma, saia e inscreva-se quando o SSO estiver ativado/desativado na tabela a seguir:

Funcionalidade | Usuários Administradores/Administradores | Outros usuários |

|---|---|---|

Organização se cadastrar | O administrador da organização convida um usuário para a organização por e-mail. | O usuário aceita o convite clicando no link fornecido no e-mail. Os usuários podem acessar a organização usando seus e-mails sem fornecer informações adicionais. Se SSO estiver desabilitado para uma organização, o usuário é desconectado automaticamente e ele deve usar seu e-mail e senha para acessar a organização novamente. A senha pode requerer atualizações. |

Iniciar sessão de organização | SSO habilitado org: O usuário pode fazer login usando seu e-mail autenticado pelo SSO. | |

Organização sem SSO: O usuário pode entrar usando seu e-mail e senha organizacional ou entrar com o Google. | ||

Duração da sessão SSO | Todos os usuários permanecerão logados em uma organização habilitado para SSO por 24 horas, após o qual eles serão desconectados automaticamente e serão obrigados a iniciar a sessão novamente. | |

Entrando na Múltipla Organização | Administrador da plataforma permite o acesso do usuário a múltiplas organizações. | Quando um usuário faz login usando SSO e faz parte de várias organizações com um IDP compartilhado, o usuário é perguntado em qual organização ele quer fazer o login. |

Entrando em uma única organização | Administrador da plataforma permite o acesso do usuário a uma organização. | Como o usuário é apenas parte de uma organização, ele é direcionado diretamente para ela. |

SSO para SSO Org Swapping: Quando um usuário alterna entre a organização habilitado pelo SSO que compartilha o mesmo Provedor de Identidade (IDP), o acesso do usuário ainda será validado para verificar se possui a autoridade necessária. | ||

SSO para o Swapping de Org Não-SSO (e vice-versa): ao alternar entre organizações, o usuário é automaticamente desconectado e deve efetuar login na organização não-SSO com o conjunto correto de credenciais. | ||

Acesso Negado | Usuários de administrador ou administradores podem negar acesso às credenciais de um usuário ao excluir ou desativar o usuário do IDP e/ou removê-lo da plataforma. | O usuário não pode mais entrar na organização. |

Quando o usuário é removido de IDP ou Organização, eles devem redefinir sua senha para recuperar o acesso às outras organizações para as quais eles estão habilitados. |

SSO pode ser habilitado em organizações novas e existentes; no entanto, primeiro ele deve ser configurado antes que o SSO seja habilitado.

Para usar o SSO SAML, você precisa adicionar o e-mail de trabalho do usuário ao IDP. Essa configuração é feita externamente, ou seja, fora da plataforma respond.io.

Na página Security , clique no botão Configure para configurar SSO.

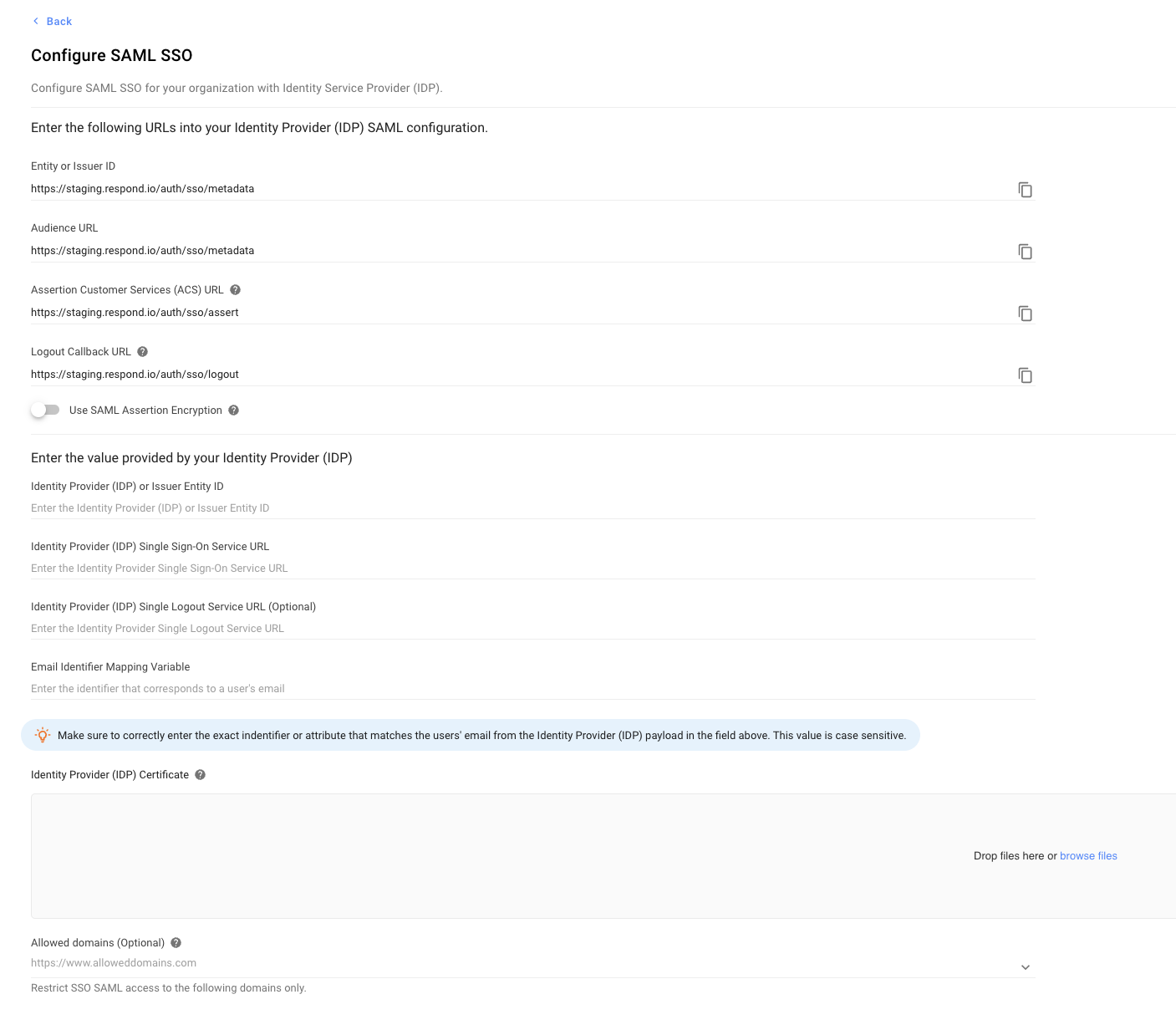

Na caixa de diálogo Configurar SAML SSO que abre, configure as seguintes opções:

Opções de Configuração | Descrição |

|---|---|

Identificação da entidade ou emissor | O nome único em todo o mundo para um provedor de identidade ou um provedor de serviços. Use o ícone copiar para copiar este URL e colá-lo no seu IDP. |

URL da Audiência | Determina o destinatário ou público desejado para a atribuição SAML. Use o ícone copiar para copiar o URL para a área de transferência e forneça o URL no campo relevante do Provedor de Identidade (IDP). |

URL do Serviço ao Cliente (ACS) | Combinação do endereço do subsistema servidor Secure token, seu número de porta para lidar com mensagens SAML, a vinculação SAML e qualquer informação necessária que seja específica para CIC ou ICWS. Use o ícone copiar para copiar a URL para a área de transferência e forneça a URL no campo relevante do IDP. |

Usar criptografia de declaração SAML | Desligado por padrão. Toggle em (não recomendado) - habilite apenas este recurso para aceitar declarações SAML criptografadas do seu provedor de identidade (IDP). Não é recomendado porque nem todos os IDPs suportam esta criptografia. |

Baixar Certificado | Clique em Baixar para baixar o certificado e, mais tarde, carregá-lo no seu provedor de identidade (IDP). |

Baixar chave pública | Clique em Baixar para baixar a chave e, mais tarde, enviá-la para seu provedor de identidade (IDP). |

Provedor de Identidade ou ID da Entidade de Emissor | Colar o ID do provedor de identidade (IDP) ou do emissor Entidade. Copie esta informação do IDP e cole-a aqui. |

Provedor de Identidade ou ID da Entidade de Emissor | Colar o ID do provedor de identidade (IDP) ou do emissor Entidade. Copie esta informação do IDP e cole-a aqui. |

URL de Serviço Único Provedor de Identidade | Cole a URL de serviço de acesso único do provedor de identidade. Copie esta informação do IDP e cole-a aqui. |

URL do Provedor de Identidade Único de Desconexão | Cole a URL do Provedor de Identidade de Logout Único. Copie esta informação do IDP e cole-a aqui. |

Variável do identificador do e-mail | Cole o identificador que corresponde ao e-mail do usuário'. Este valor diferencia maiúsculas de minúsculas. Copie esta informação do IDP e cole-a aqui. |

Certificado provedor de identidade | Forneça uma lista de domínios que você deseja permitir acesso enquanto restringe todos os outros. Os domínios devem seguir o formato adequado, por exemplo,www.domainname.top-level-domainhttp://domainname.top-level-domainhttps://domainname.top-level-domainLeaving este campo vazio não irá restringir nenhum domínio. |

Configurar | Verifica as configurações e depois salva as atualizações. |

Assim que o SSO for aplicado, todos os usuários na organização receberão a notificação por e-mail e pela central de notificação.

Depois de ter fornecido configurações internas SSO, clique no botão Editar Configuração para editar as configurações. Entretanto, se o SSO estiver habilitado, você não poderá editar a configuração e deverá desabilitar temporariamente o SSO clicando no botão Desabilitar na caixa de diálogo Editar configuração de SSO para esta organização . Você é automaticamente desconectado e precisa entrar novamente com o email e senha para a organização (SSO desabilitado).

Se você deseja remover a configuração, clique no botão Excluir Configuração e confirme a exclusão clicando em EXCLUIR no pop-up que será exibido. Isso desativa os usuários e os faz logout.

Na página Security , ative o Habilite o login com SSO ligar; na caixa de diálogo que se abre, clique em Impor. Todos os usuários são automaticamente desconectados da organização e podem entrar usando o endereço de e-mail aprovado. Uma notificação e um e-mail são enviados para você, informando-o que você foi desconectado porque SSO foi habilitado em sua organização.

Desativando o alternador desativa o SSO da sua organização, os usuários são automaticamente desconectados e só podem entrar usando seu e-mail e senha. Usuários que ainda não possuem uma senha precisarão redefinir sua senha na página de login. Uma notificação e um email são enviados para você, informando que você foi desconectado porque SSO foi desativado na sua organização.

A Autenticação de Dois Fatores (2FA) aborda o problema da vulnerabilidade da senha e fornece uma camada adicional de segurança (caso sua senha seja comprometida), reforço das medidas de segurança tomadas para proteger dados confidenciais (por eliminar as chances de acesso não autorizado à sua conta). Esta camada adicional requer que os usuários da sua organização'forneçam um código de autenticação gerado por um aplicativo de autenticação instalado em seus dispositivos móveis. Uma vez que os usuários forneçam as senhas corretas, eles devem fornecer um código de autenticação para entrar.

Obrigar a autenticação dupla (2FA) afeta todos os usuários da organização e pode impactar sua capacidade de usar a plataforma, ou seja, eles estão restritos a acessar a organização's dados (se eles já não tiverem definido a Autenticação de Dois Fatores (2FA) em seu perfil).

É recomendável que você dê a eles um aviso antes do tempo ou aplicá-lo num momento em que a maioria dos usuários não esteja usando a plataforma para evitar interromper seu progresso.

Para aplicar a Autenticação de Dois Fatores (2FA) em todos os usuários dentro de uma organização, siga os passos abaixo:

Ligue a opção Forçar Autenticação de Dois Fatores (2FA) para todos os usuários ligar.

Na caixa de confirmação, clique em Forçar a confirmar.

Uma vez ligado, todos os usuários da organização receberão um e-mail e uma notificação de que eles precisam ativar a Autenticação em Duas Etapas (2FA) imediatamente.

Cada usuário é responsável por ativar a Autenticação de Dois Fatores (2FA) em seu próprio perfil.

Você pode desativar a aplicação da Autenticação em Duas Etapas (2FA) aos usuários de sua organização ao ativar a Habilitar Autenticação em Duas Etapas (2FA) para todos os usuários desligam.

Quando desativado, a aplicação da autenticação dupla (2 FA) da organização é removida, e os usuários usam't precisam mais ativar a autenticação dupla (2FA). Todos os usuários da organização (incluindo aqueles que não aplicaram a autenticação de dois fatores (2FA)) podem ver todos os módulos.

Usuários individuais ainda podem optar por ativar a autenticação de dois fatores (2FA) em seu perfil.

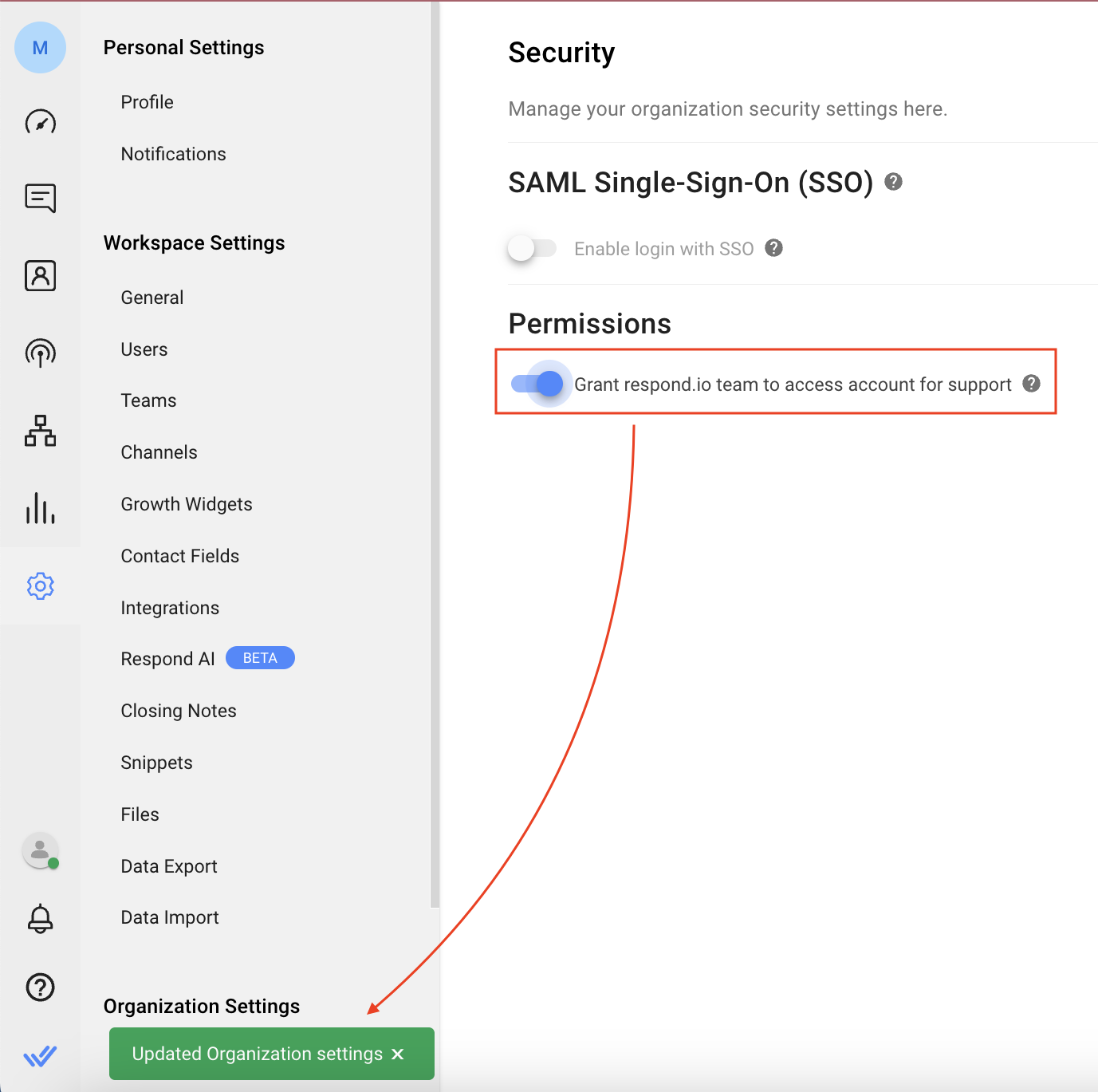

Ative esta opção para conceder permissão de suporte respond.io para acessar sua conta e resolver rapidamente os problemas. Notificações pop-up quando ativar esta opção. Você pode desativar esta opção ao desativar esta opção.

Nossa equipe só tem acesso somente a visualização da sua conta para fornecer assistência técnica. Eles não podem modificar, editar ou alterar seus dados e você pode revogar esse acesso a qualquer momento.

O administrador da organização pode convidar um usuário para uma organização na página Configurações do espaço de trabalho > Usuários . Encontre mais detalhes aqui.

Os usuários podem se inscrever usando um convite enviado para seu endereço de e-mail. Clique no link do e-mail, verifique o e-mail na página que abre e clique em Iniciar Sessão.

Os usuários podem entrar na organização habilitado pelo SSO usando a página de login, fornecendo seu endereço de e-mail; o IDP valida o endereço de e-mail antes de registrá-los na organização no respond.io.

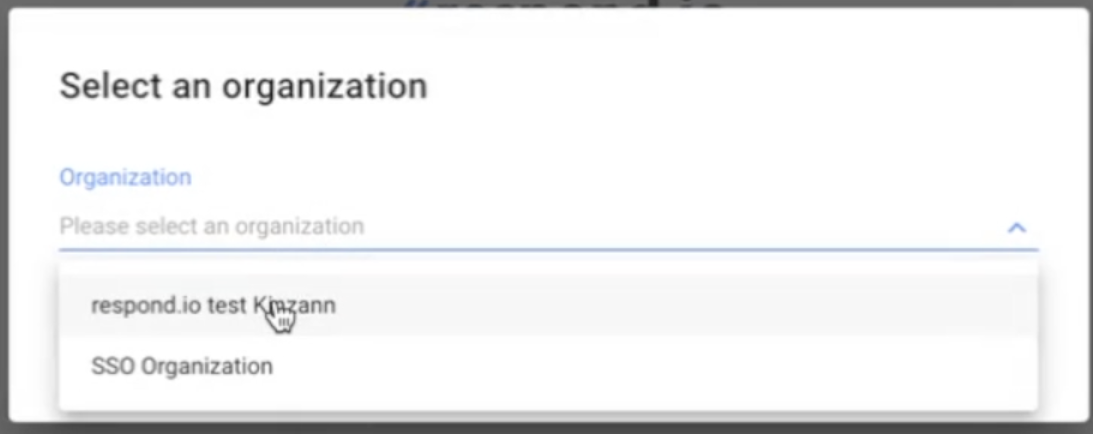

Se o usuário faz parte de várias organizações, pode selecionar uma organização na lista suspensa da organização no diálogo Selecione uma organização.

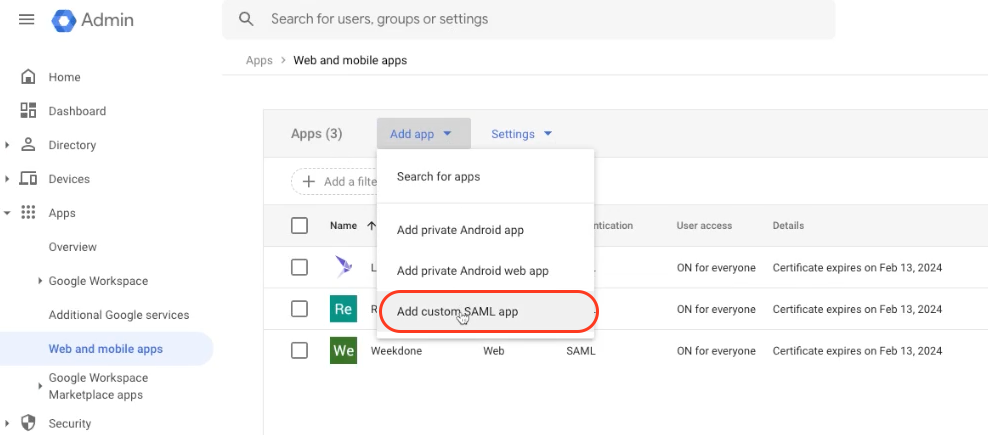

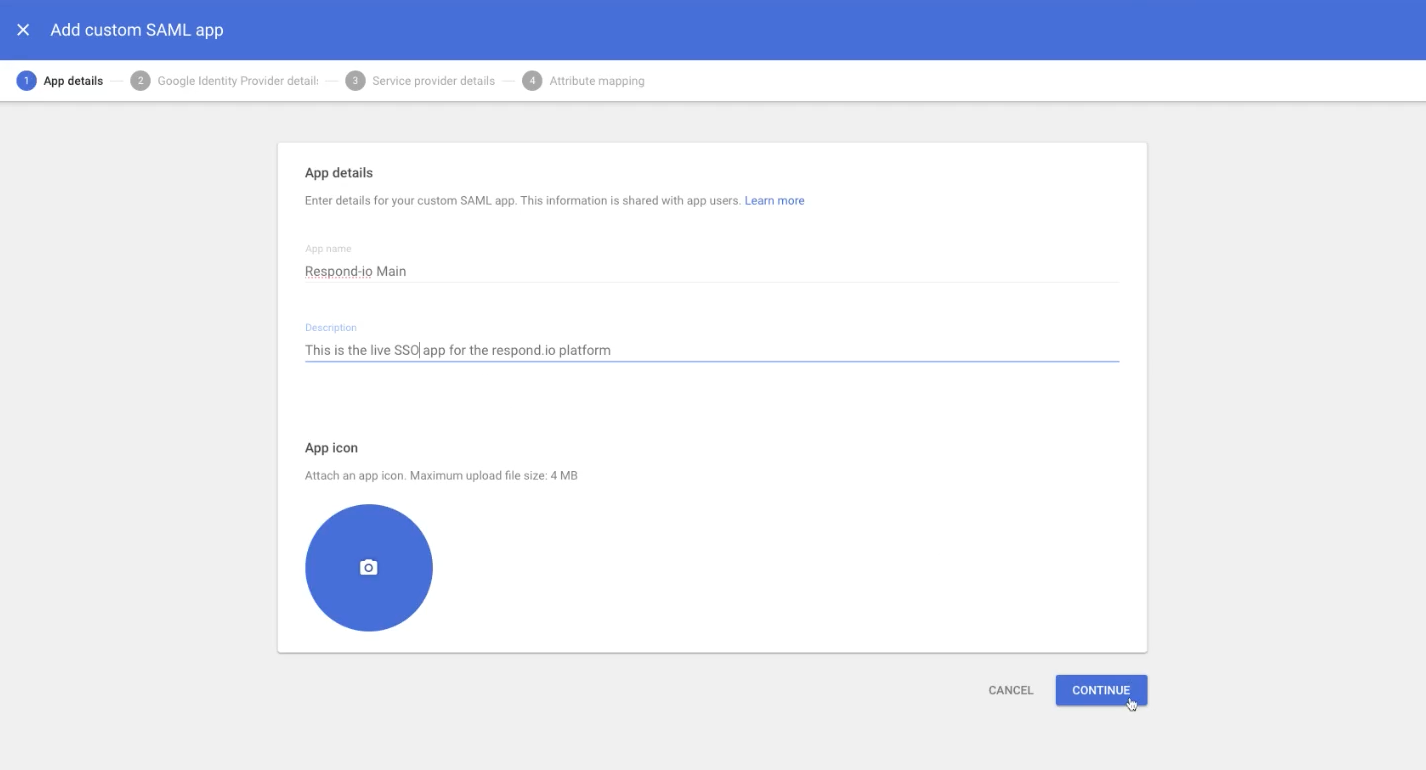

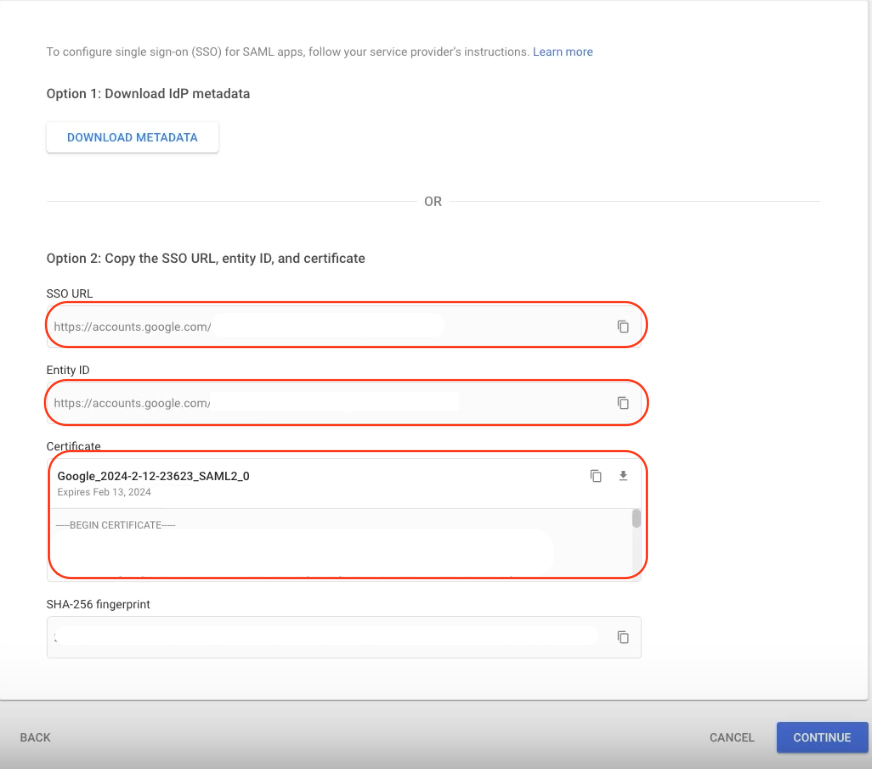

Siga este guia passo a passo para adicionar respond.io como um aplicativo SAML personalizado no console de administração do Google.

Passo 1: Em seu espaço de trabalho, navegue para Configurações > Segurança

Passo 2: Clique configurar

Passo 3: Vá para https://admin.google.com/ac/apps/unified e clique em Adicionar app > Adicionar aplicativo SAML personalizado

Passo 4: Digite o nome do aplicativo e descrição e clique em CONTINUE

Passo 5: Copie o URL do SSO, ID da entidade e baixe o Certificado

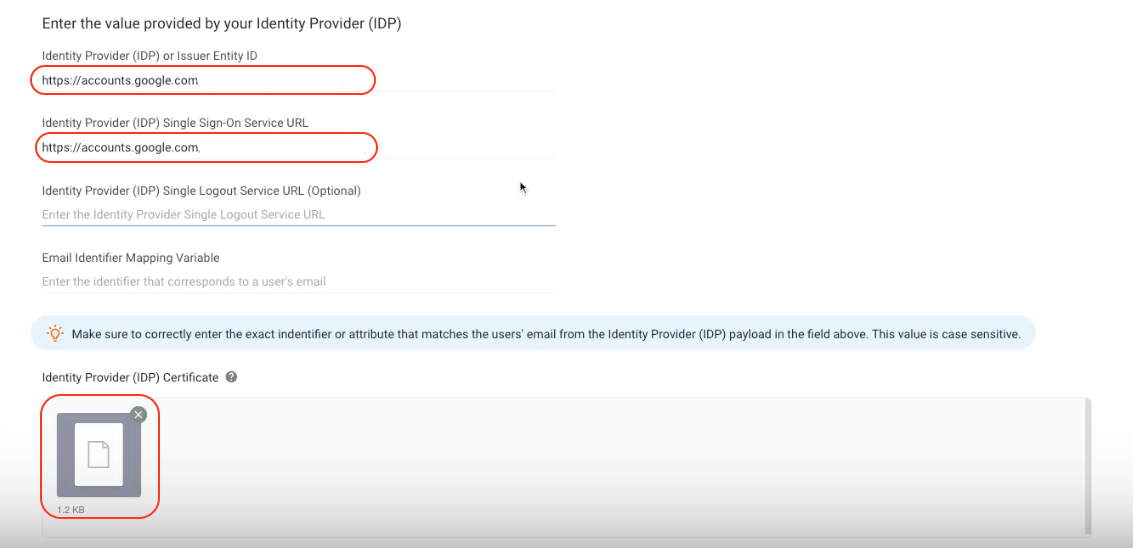

Passo 6: Em seu espaço de trabalho:

Colar o URL do SSO para o campo Provedor de Identidade (IDP) Logon Único

Cole o ID da entidade no campo Provedor de Identidade (IDP) ou ID da entidade do emissor

Envie o Certificado para o campo Provedor de Identidade (IDP) do Certificado

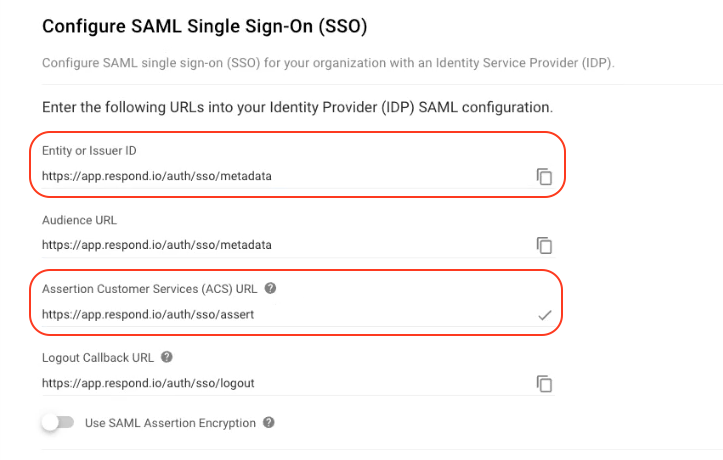

Passo 7: Em sua área de trabalho, copie o Serviço ao Cliente de Assertion (ACS) URL e o ID da entidade ou emissor

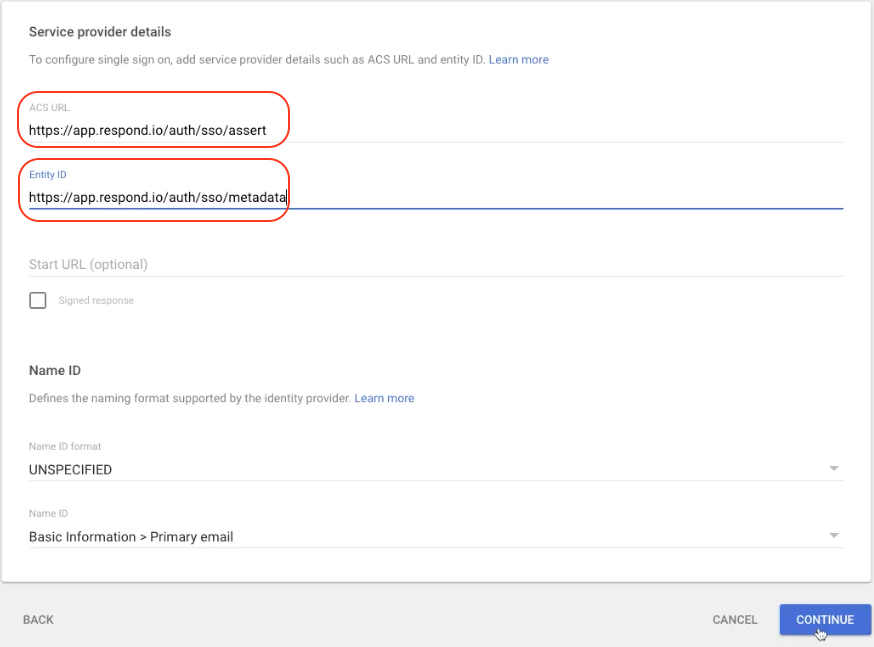

Passo 8: No Google Admin:

Colar a URL Assertion Customer Services (ACS) no campo ACS URL

Cole a entidade ou emissor ID no campo ID da entidade

Em seguida, clique em CONTINUAR

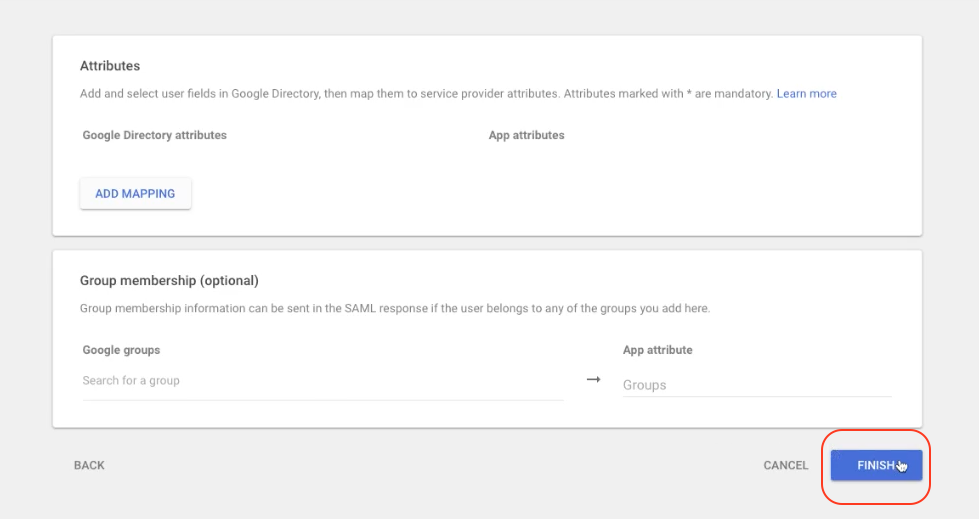

Etapa 9: Clique FINALIZAR

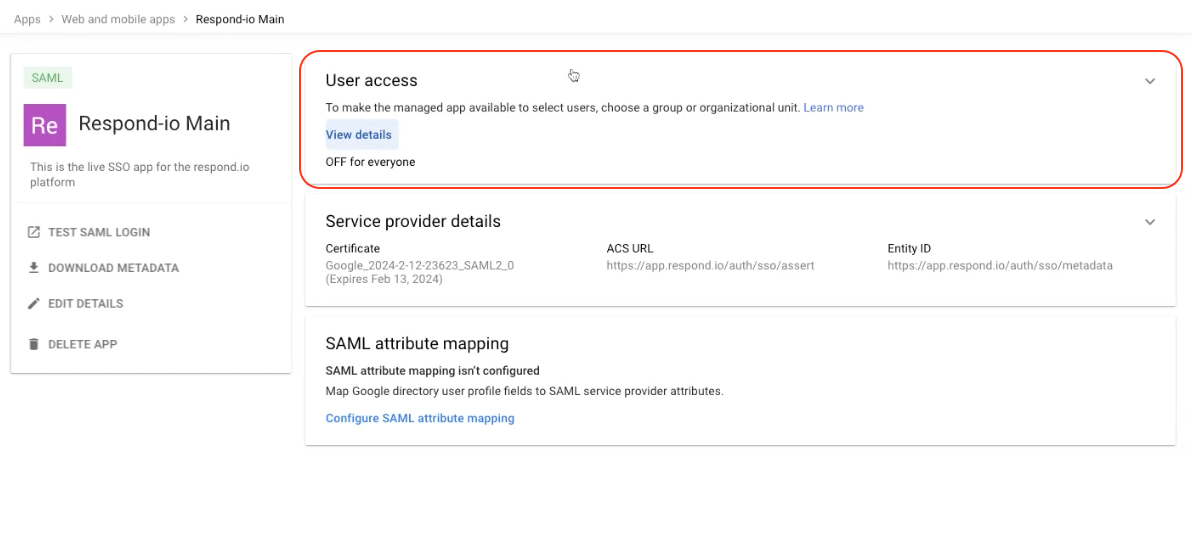

Passo 10: No administrador do Google, clique em acesso do usuário

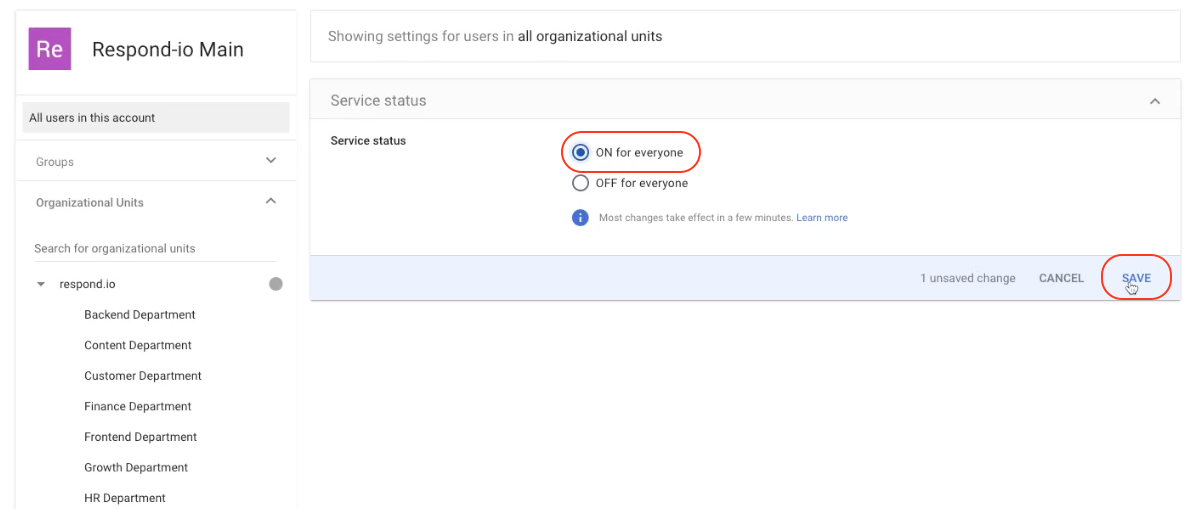

Passo 11: Selecione o status de serviço ON para todos e clique SALVAR

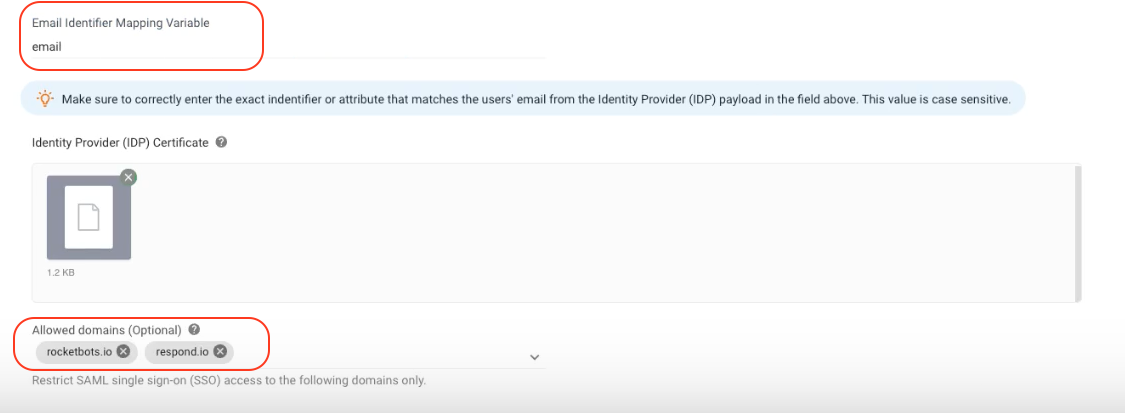

Passo 12: Em seu espaço de trabalho, insira o domínios permitidos e insira o e-mail "" no campo Email Identifier Mapping Variável

Passo 13: Clique Verificar para concluir

Artigos relacionados 👩💻