Single Sign-On (SSO) ist nur für Enterprise Plans verfügbar. Um ein Upgrade durchzuführen oder ein Abonnement abzuschließen, kontaktieren Sie uns bitte .

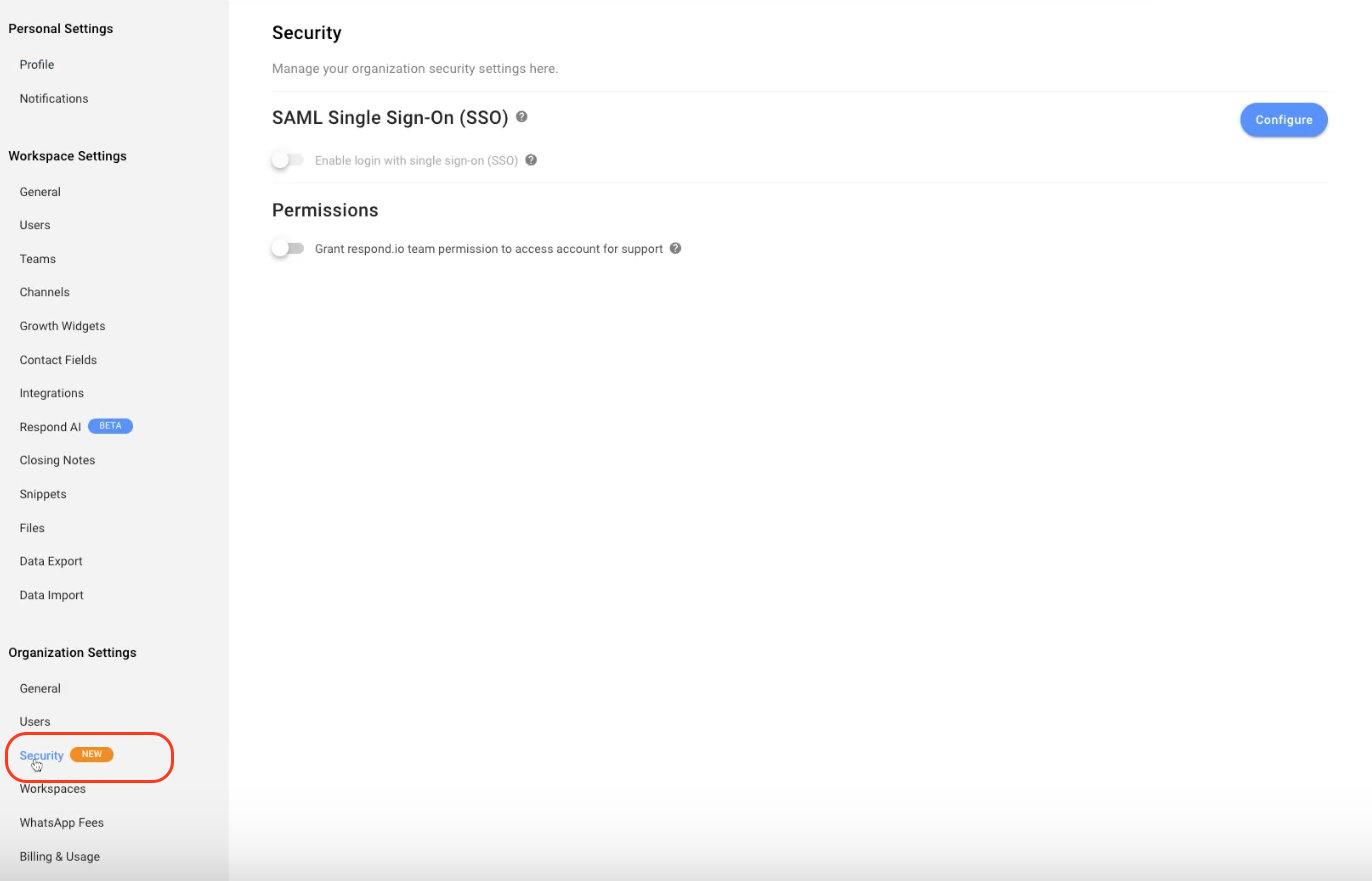

Admins können SSO-Einstellungen über Organisationseinstellungen > Sicherheit einsehen und bearbeiten. Admins können diese Seite ansehen, aber nicht bearbeiten.

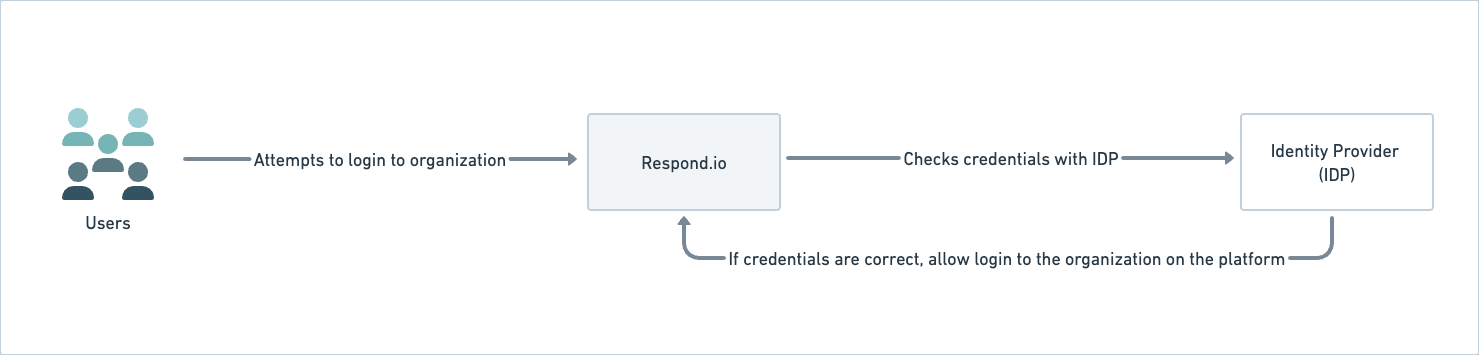

SAML-SSO ermöglicht die sichere Anmeldung über eine oder mehrere Organisationen mit einer einzigen Anzahl von Anmeldedaten. Es verbessert die Sicherheit, vereinfacht den Zugang und ermöglicht den nahtlosen Wechsel zwischen SSO-fähigen Organisationen mit demselben Identity Provider (IDP).

Erfahren Sie mehr über die Plattform Anmelden, Abmelden und Anmeldeverhalten, wenn SSO in der folgenden Tabelle aktiviert bzw. deaktiviert ist:

Feature | Admin/Benutzer Admin Benutzer | Andere Benutzer |

|---|---|---|

Organisationsregistrierung | Organisations-Admin lädt einen Benutzer in die Organisation per E-Mail ein. | Der Nutzer nimmt die Einladung an, indem er auf den Link klickt, der in der E-Mail angegeben wurde. Benutzer können sich in die Organisation einloggen, ohne zusätzliche Informationen anzugeben. Wenn SSO für eine Organisation deaktiviert ist, der Benutzer wird automatisch abgemeldet und muss seine E-Mail und sein Passwort verwenden, um sich erneut in die Organisation einzuloggen. Das Passwort kann Updates erfordern. |

Organisationsanmeldung | SSO aktiviert org: Der Benutzer kann sich mit seiner SSO-authentifizierten E-Mail anmelden. | |

Nicht-SSO-org: Der Benutzer kann sich mit seiner organisatorischen E-Mail und seinem Passwort anmelden oder sich mit Google anmelden. | ||

SSO-Sitzungsdauer | Alle Benutzer bleiben 24 Stunden in einer SSO-fähigen Organisation eingeloggt danach werden sie automatisch abgemeldet und müssen sich erneut anmelden. | |

Anmeldung bei mehreren Organisationen | Plattform-Admin erlaubt dem Benutzer Zugriff auf mehrere Organisationen. | Wenn ein Benutzer sich mit SSO anmeldet und Teil mehrerer Organisationen mit einer gemeinsamen IDP ist, wird der Benutzer gefragt, in welcher Organisation er sich einloggen möchte. |

Anmeldung in einer einzigen Organisation | Plattform-Admin erlaubt dem Benutzer Zugriff auf eine Organisation. | Da der Benutzer nur Teil einer Organisation ist, wird er direkt zu ihr geführt. |

SSO zu SSO Org Swapping: Wenn ein Benutzer zwischen SSO-aktivierter Organisation wechselt, die den gleichen Identity Provider (IDP) teilt), der Zugriff des Benutzers wird weiterhin validiert, um zu überprüfen, ob er über die erforderliche Autorität verfügt. | ||

SSO zu Non-SSO Org Swapping (und umgekehrt): Beim Wechsel zwischen Organisationen der Benutzer wird automatisch ausgeloggt und muss sich bei der Nicht-SSO-Organisation mit dem korrekten Satz von Zugangsdaten einloggen. | ||

Zugriff verweigern | Admin-Benutzer oder Admins können den Zugriff auf die Zugangsdaten eines Benutzers verweigern, indem sie den Benutzer von der IDP löschen oder deaktivieren und/oder diese von der Plattform entfernen. | Der Benutzer kann sich nicht mehr in die Organisation einloggen. |

Wenn der Benutzer von der IDP oder Organisation entfernt wird, muss er sein Passwort zurücksetzen, um wieder Zugang zu den anderen Organisationen zu erhalten, für die er aktiviert ist. |

SSO kann für neue und bestehende Organisationen aktiviert werden; es muss jedoch erst konfiguriert werden, bevor SSO aktiviert ist.

Um SAML SSO verwenden zu können, müssen Sie die Arbeitsemail des Benutzers der IDP hinzufügen. Diese Konfiguration erfolgt extern, d.h. außerhalb der respond.io-Plattform.

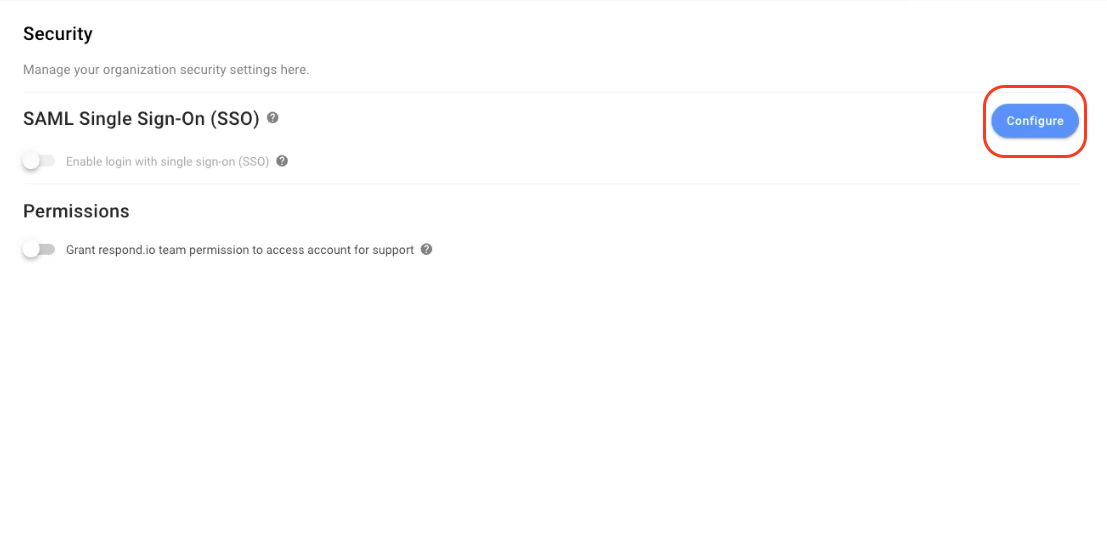

Klicken Sie auf der Seite Security auf Konfigurieren um SSO zu konfigurieren.

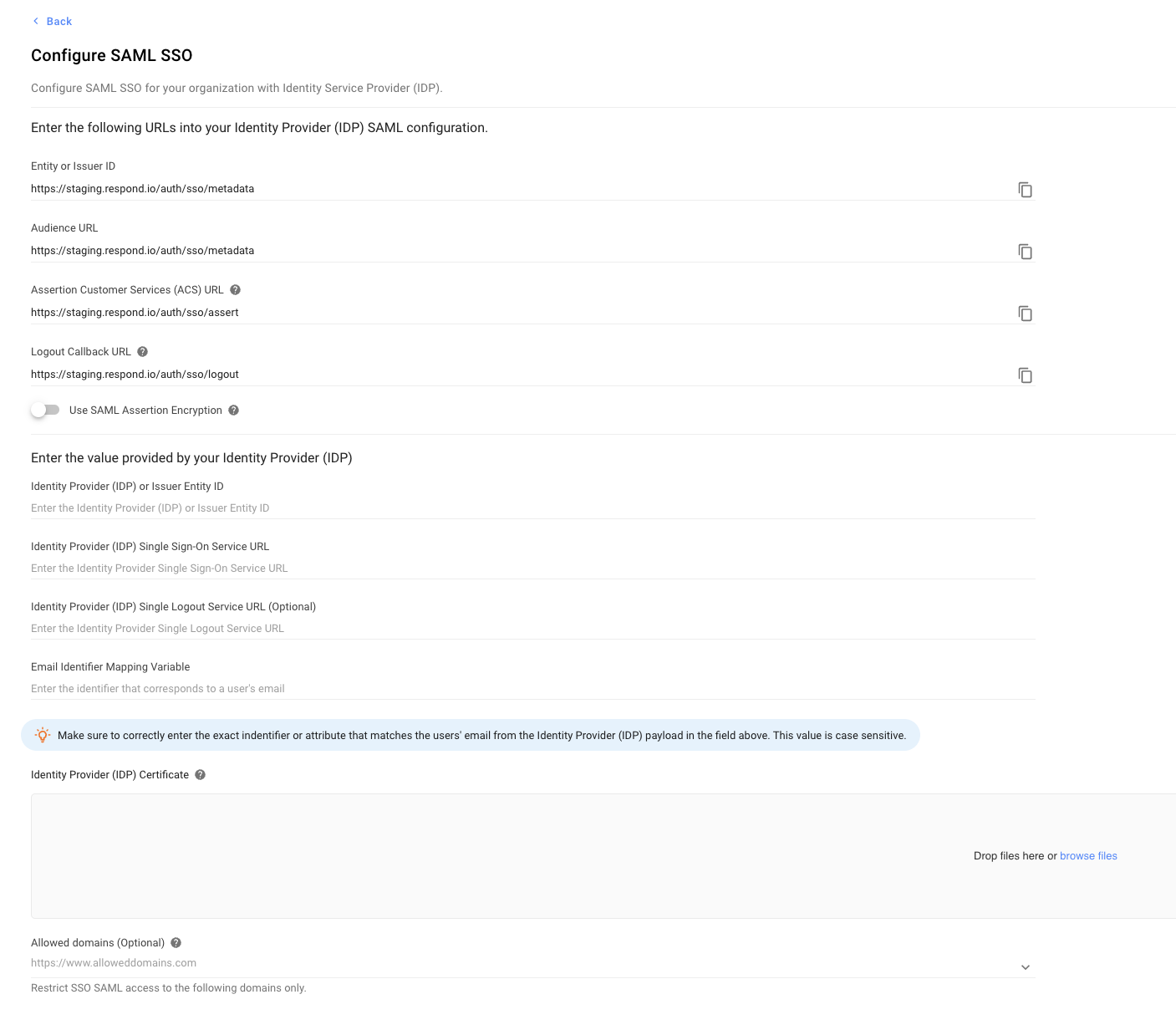

Im Dialog SAML SSO einrichten, der sich öffnet, konfigurieren Sie die folgenden Optionen:

Konfigurationsoptionen | Beschreibung |

|---|---|

Entitäts-oder Ausgabe-ID | Der weltweit einzigartige Name eines Identity Providers oder eines Service Providers. Benutzen Sie das Kopier-Symbol, um diese URL zu kopieren und in Ihre IDP einzufügen. |

Ziel-URL | Bestimmt den beabsichtigten Empfänger oder Publikum für die SAML Assertion. Benutzen Sie das Kopiersymbol, um die URL in Ihre Zwischenablage zu kopieren und die URL im entsprechenden Feld des Identity Provide (IDP) anzugeben. |

Assertion Customer Service (ACS) URL | Die Kombination der Subsystemadresse des Secure Token Servers, seiner Portnummer für die Bearbeitung von SAML-Nachrichten, die SAML Bindung und alle notwendigen Informationen, die für CIC oder ICWS spezifisch sind. Benutzen Sie das Kopiersymbol, um die URL in Ihre Zwischenablage zu kopieren und die URL im entsprechenden Feld der IDP anzugeben. |

SAML Assertion Verschlüsselung verwenden | Standardmäßig ausgeschaltet.Umschalten (nicht empfohlen) - Aktivieren Sie diese Funktion nur, um verschlüsselte SAML-Zusicherungen von Ihrem Identity Provider (IDP) zu akzeptieren. Es wird nicht empfohlen, da nicht alle IDPs diese Verschlüsselung unterstützen. |

Zertifikat herunterladen | Klicken Sie auf Download, um das Zertifikat herunterzuladen und laden Sie es später an Ihren Identity Provider (IDP) hoch. |

Öffentlichen Schlüssel herunterladen | Klicken Sie auf Download, um den Schlüssel herunterzuladen und laden Sie ihn später an Ihren Identity Provider (IDP) hoch. |

Identitätsanbieter oder Aussteller Entity ID | Fügen Sie den Identity Provider (IDP) oder die Issuer Entity ID ein. Kopieren Sie diese Informationen aus der IDP und fügen Sie sie hier ein. |

Identitätsanbieter oder Aussteller Entity ID | Fügen Sie den Identity Provider (IDP) oder die Issuer Entity ID ein. Kopieren Sie diese Informationen aus der IDP und fügen Sie sie hier ein. |

Single Sign-On Service URL des Identity Providers | Fügen Sie die Single Sign-On Service URL des Identity Providers ein. Kopieren Sie diese Informationen aus der IDP und fügen Sie sie hier ein. |

Single Logout Service URL des Identity Providers | Fügen Sie die Identity Provider Single Logout Service URL ein. Kopieren Sie diese Informationen aus der IDP und fügen Sie sie hier ein. |

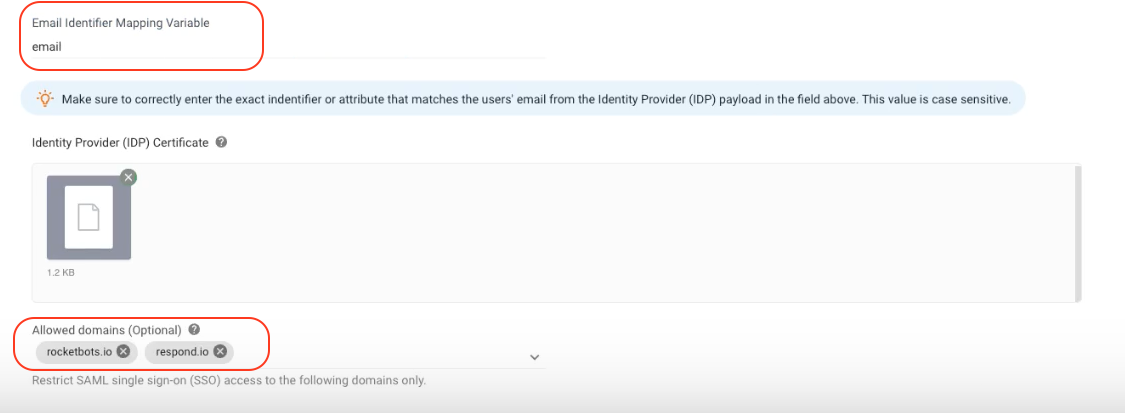

E-Mail-Identifikator-Mapping-Variable | Fügen Sie die Kennung ein, die einem Benutzer's E-Mail entspricht. Dieser Wert ist Groß- und Kleinschreibung. Kopieren Sie diese Informationen aus der IDP und fügen Sie sie hier ein. |

Identitätsanbieter-Zertifikat | Geben Sie eine Liste von Domains an, auf die Sie Zugriff erlauben möchten, während Sie alle anderen beschränken. Die Domains müssen dem richtigen Format folgen, z.B.www.domainname.top-level-domainhttp://domainname.top-level-domainhttps://domainname.top-level-domainhttps://domainname.top-level-domainLeaving dieses Feld wird keine Domains beschränken. |

Konfigurieren | Überprüft die Konfigurationseinstellungen und speichert die Updates. |

Sobald SSO durchgesetzt wurde, erhalten alle Benutzer innerhalb der Organisation die Benachrichtigung per E-Mail und dem Benachrichtigungszentrum.

Sobald Sie SSO-interne Konfigurationen zur Verfügung gestellt haben, klicken Sie auf die Schaltfläche Konfiguration bearbeiten , um die Einstellungen zu bearbeiten. Allerdings, wenn SSO aktiviert ist, Sie können die Konfiguration nicht bearbeiten und müssen SSO vorübergehend deaktivieren, indem Sie auf Deaktivieren Sie auf der SSO-Konfiguration für diese Organisation ändern. Sie werden automatisch abgemeldet und müssen sich erneut mit der E-Mail und dem Passwort für die (SSO deaktiviert) Organisation anmelden.

Wenn Sie die Konfiguration entfernen möchten, Klicken Sie auf die Schaltfläche Configuration löschen und bestätigen Sie die Löschung, indem Sie LÖSCHEN auf dem angezeigten Pop-Up klicken. Dies deaktiviert die Benutzer und meldet sie aus.

Auf der Security Seite aktivieren Sie die Anmeldung mit SSO aktivieren; in dem Dialog, der sich öffnet, klicken Sie Erzwingen. Alle Benutzer werden automatisch aus der Organisation abgemeldet und können sich mit der bestätigten E-Mail-Adresse anmelden. Eine Benachrichtigung und E-Mail wird an Sie gesendet und Sie darüber informiert, dass Sie abgemeldet wurden, weil SSO in Ihrer Organisation aktiviert wurde.

Das Ausschalten deaktiviert SSO für Ihre Organisation, Benutzer werden automatisch abgemeldet und können sich nur mit ihrer E-Mail und ihrem Passwort anmelden. Benutzer, die noch kein Passwort besitzen, müssen ihr Passwort auf der Login-Seite zurücksetzen. Eine Benachrichtigung und E-Mail wird an Sie gesendet und Sie darüber informiert, dass Sie abgemeldet wurden, da SSO in Ihrer Organisation deaktiviert wurde.

Zwei-Faktor-Authentifizierung (2FA) adressiert das Problem der Passwort-Verwundbarkeit und bietet eine zusätzliche Sicherheitsstufe (falls Ihr Passwort kompromittiert ist) Verstärkung der Sicherheitsmaßnahmen zum Schutz sensibler Daten (indem die Chancen auf unbefugten Zugriff auf Ihr Konto beseitigt werden). Diese zusätzliche Ebene erfordert, dass Ihre's-Nutzer einen Authentifizierungscode zur Verfügung stellen, der von einer Authentifizierungs-App auf ihren mobilen Geräten generiert wurde. Sobald die Benutzer die richtigen Passwörter angeben, müssen sie einen Authentifizierungscode angeben, um sich anzumelden.

Die Erzwingung der Zwei-Faktor-Authentifizierung (2FA) betrifft alle Benutzer von Organisationen und kann ihre Fähigkeit, die Plattform zu nutzen, beeinflussen. sind sie vom Zugriff auf die's-Daten der Organisation beschränkt (wenn sie noch nicht die Zwei-Faktor-Authentifizierung (2FA) auf ihr Profil gesetzt haben).

Es wird empfohlen, dass Sie ihnen vor der Zeit eine Warnung geben oder sie zu einem Zeitpunkt durchsetzen, in dem die meisten Benutzer die Plattform nicht benutzen, um zu vermeiden, dass sie ihren Fortschritt unterbrechen.

Um die Zwei-Faktor-Authentifizierung (2FA) für alle Benutzer innerhalb einer Organisation durchzusetzen, folgen Sie den folgenden Schritten:

Erzwingen Zwei-Faktor-Authentifizierung (2FA) für alle Benutzer einschalten.

Klicken Sie im Bestätigungsdialog auf Erzwingen um zu bestätigen.

Einmal eingeschaltet allen Benutzern in der Organisation wird eine E-Mail und Benachrichtigung geschickt, dass sie die Zwei-Faktor-Authentifizierung (2FA) sofort aktivieren müssen.

Jeder Benutzer ist für verantwortlich, um die Zwei-Faktor-Authentifizierung (2FA) auf seinem eigenen Profil zu aktivieren.

Sie können die Zwei-Faktor-Authentifizierung (2FA) für die Benutzer Ihres Unternehmens deaktivieren, indem Sie die Aktivieren Zwei-Faktor-Authentifizierung (2FA) für alle Benutzer ausschalten.

Wenn deaktiviert, wird die Zwei-Faktor-Authentifizierung (2 FA) für die Organisation entfernt und Benutzer müssen't die Zwei-Faktor-Authentifizierung (2FA) aktivieren. Alle Benutzer der Organisation (einschließlich derjenigen, die die Zwei-Faktor-Authentifizierung (2FA)) nicht erzwungen haben, können nun alle Module ansehen.

Einzelne Benutzer können weiterhin die Zwei-Faktor-Authentifizierung (2FA) auf ihrem Profil aktivieren.

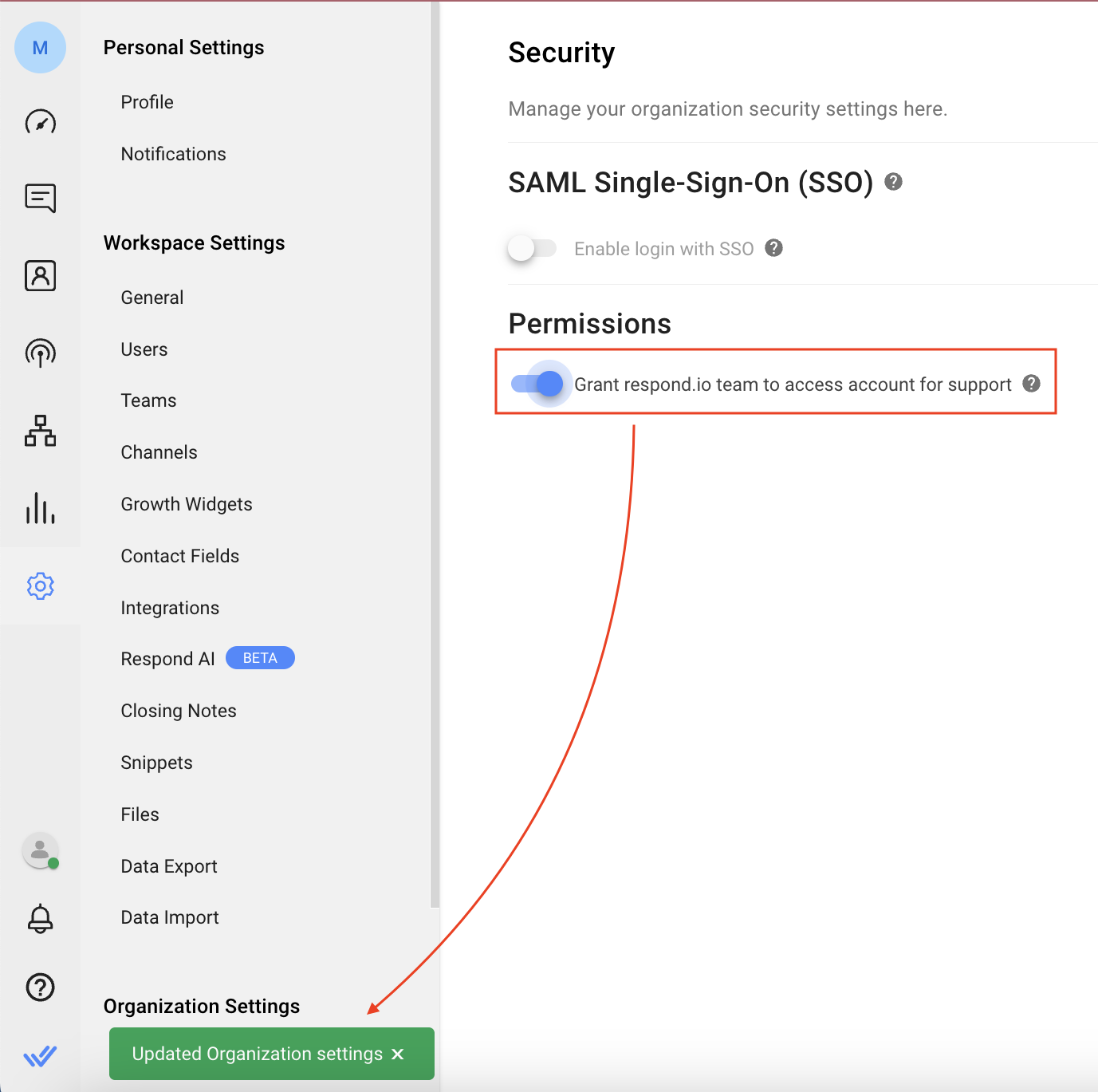

Schalten Sie diesen Schalter ein, um respond.io die Erlaubnis zu erteilen, auf Ihr Konto zuzugreifen und Probleme schnell selbst zu beheben. Ein Benachrichtigungs-Pops-Up wenn Sie diese Option aktivieren. Sie können diese Option deaktivieren, indem Sie diese Option ausschalten.

Unser Team hat nur Zugriff auf Ihr Konto, um technische Hilfe zu leisten. Sie können Ihre Daten nicht ändern, bearbeiten oder ändern und diesen Zugriff jederzeit widerrufen.

Der Organisationsadministrator kann einen Benutzer von der Seite „ Arbeitsbereichseinstellungen > Benutzer “ zu einer Organisation einladen. Weitere Details finden Sie hier.

Benutzer können sich mit einer Einladung an ihre E-Mail-Adresse anmelden. Klicken Sie auf den Link in der E-Mail, überprüfen Sie die E-Mail auf der geöffneten Seite, und klicken Sie auf Anmelden.

Benutzer können sich über die Anmeldeseite bei der SSO-fähigen Organisation anmelden, indem sie ihre E-Mail-Adresse angeben; die IDP prüft die E-Mail-Adresse bevor sie sich in die Organisation auf respond.io einloggt.

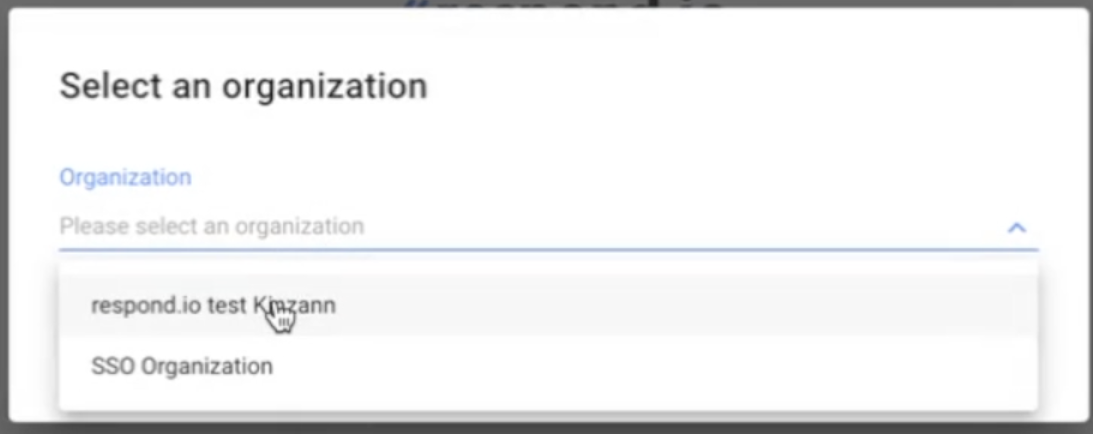

Wenn der Benutzer Teil mehrerer Organisationen ist, es kann eine Organisation aus der Liste der Organisationen im Wählen Sie einen Organisation Dialog.

Folgen Sie dieser Schritt-für-Schritt-Anleitung, um respond.io als benutzerdefinierte SAML-App in Ihrer Google Admin-Konsole hinzuzufügen.

Schritt 1: Navigiere zu Einstellungen > Sicherheit

Schritt 2: Klicken Sie Konfigurieren

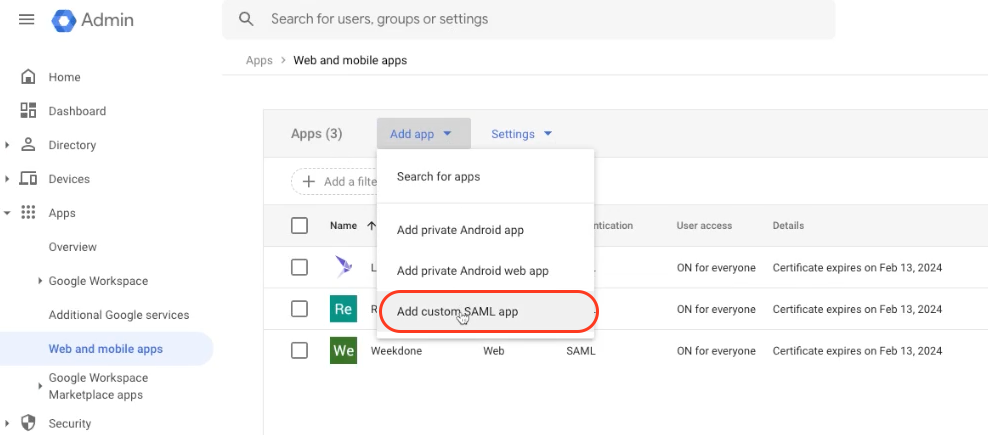

Schritt 3: Gehen Sie zu https://admin.google.com/ac/apps/unified und klicken Sie auf App > benutzerdefinierte SAML App hinzufügen

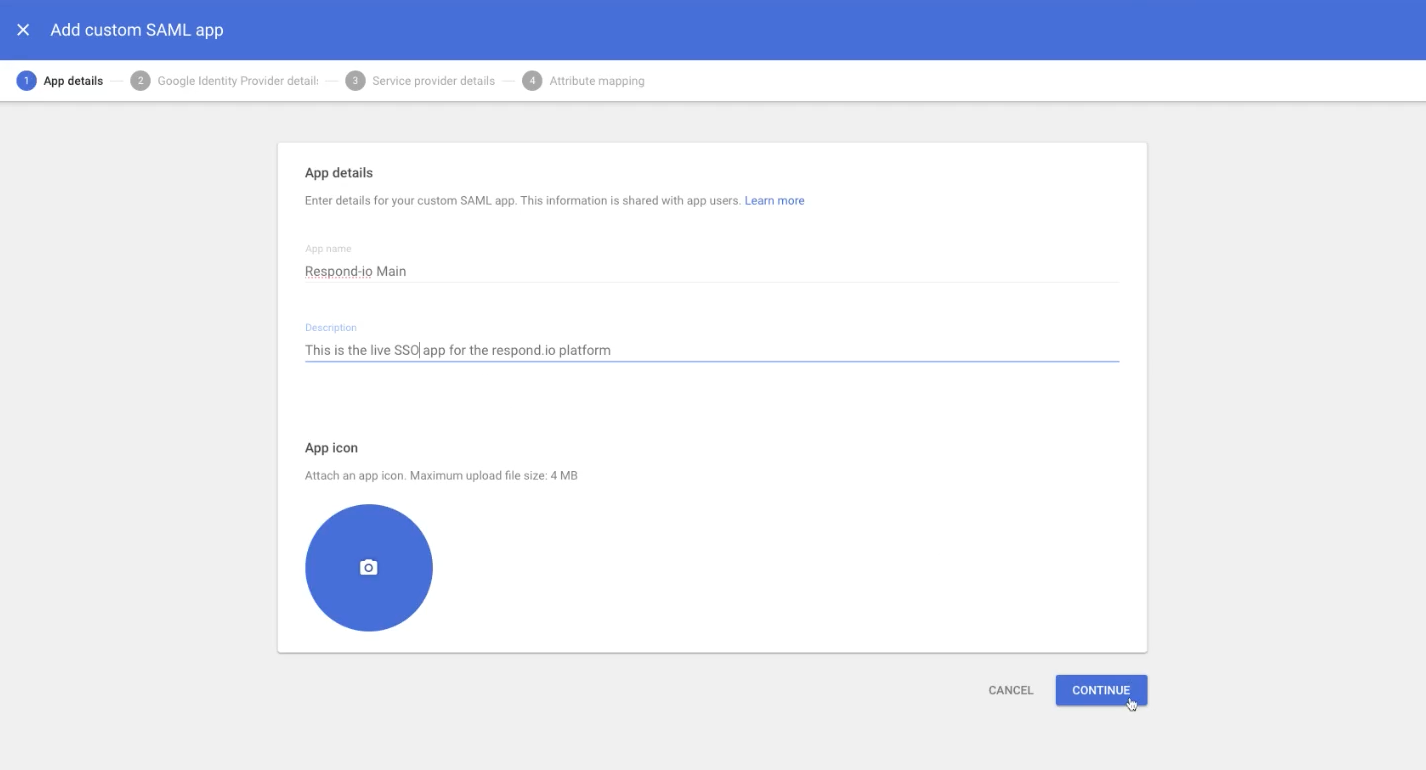

Schritt 4: Geben Sie den Namen und die Beschreibung der App ein und klicken Sie auf VERWENDEN

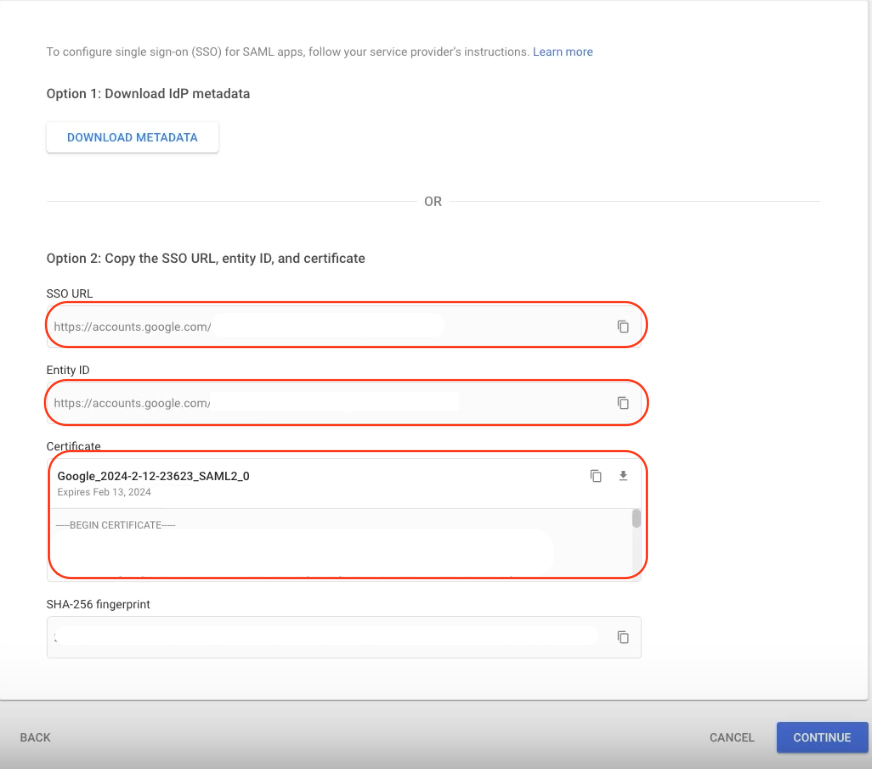

Schritt 5: Kopieren Sie die SSO URL, Entity ID und laden Sie das Zertifikat herunter

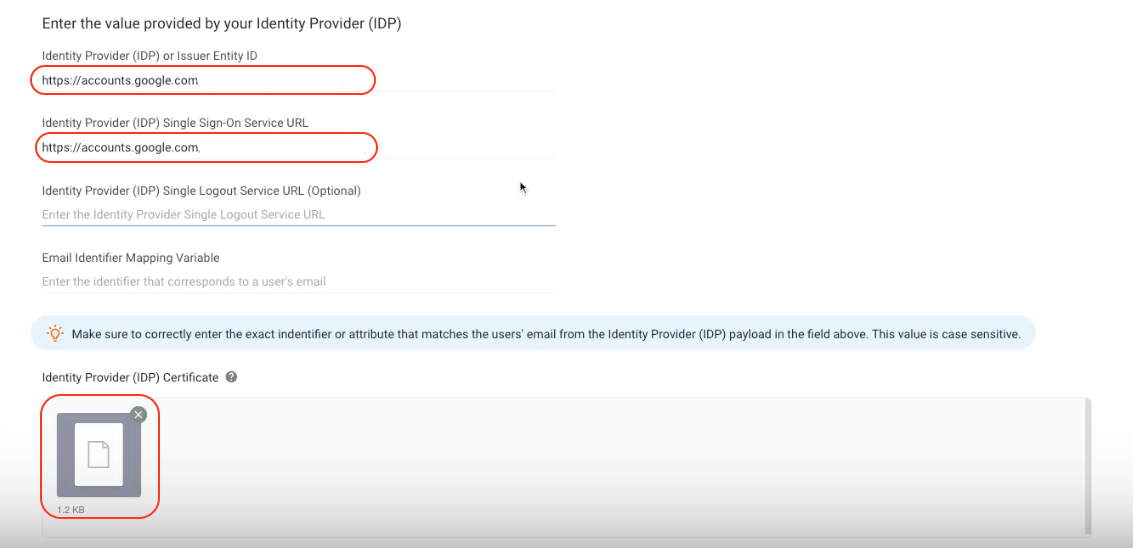

Schritt 6: Im Arbeitsbereich:

Fügen Sie die SSO URL in das Feld Identity Provider (IDP) Single Sign-On Service URL ein

Fügen Sie die Entity ID in das Feld Identity Provider (IDP) oder Issuer Entity ID ein

Laden Sie das Zertifikat in das Identity Provider (IDP) Zertifikat Feld hoch

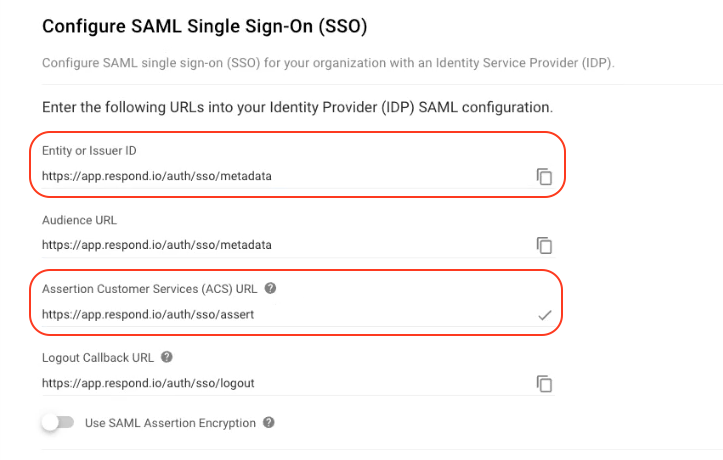

Schritt 7: Kopieren Sie in Ihrem Arbeitsbereich die Assertion Customer Services (ACS) URL und die Entity oder Issuer ID

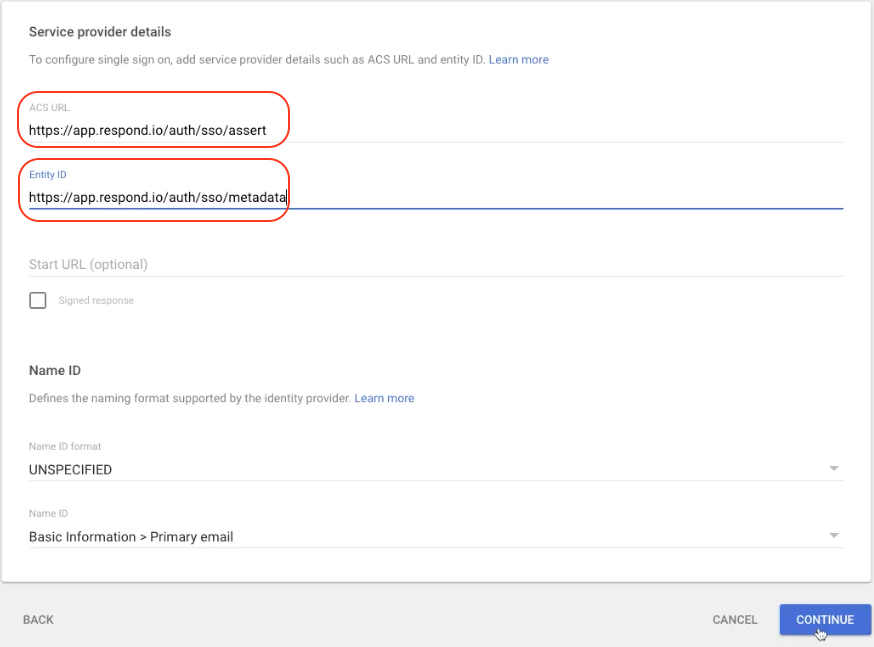

Schritt 8: In Google Admin:

Fügen Sie die Assertion Customer Services (ACS) URL in das Feld ACS URL ein

Fügen Sie die Entität- oder Aussteller-ID in das Entitäts-ID Feld ein

Dann klicke BESTÄTIGEN

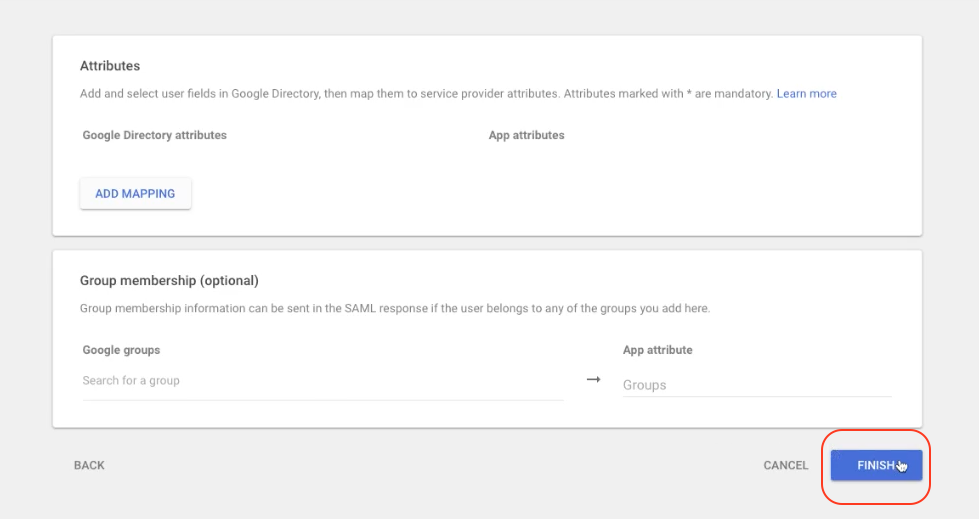

Schritt 9: Klicken Sie FINISH

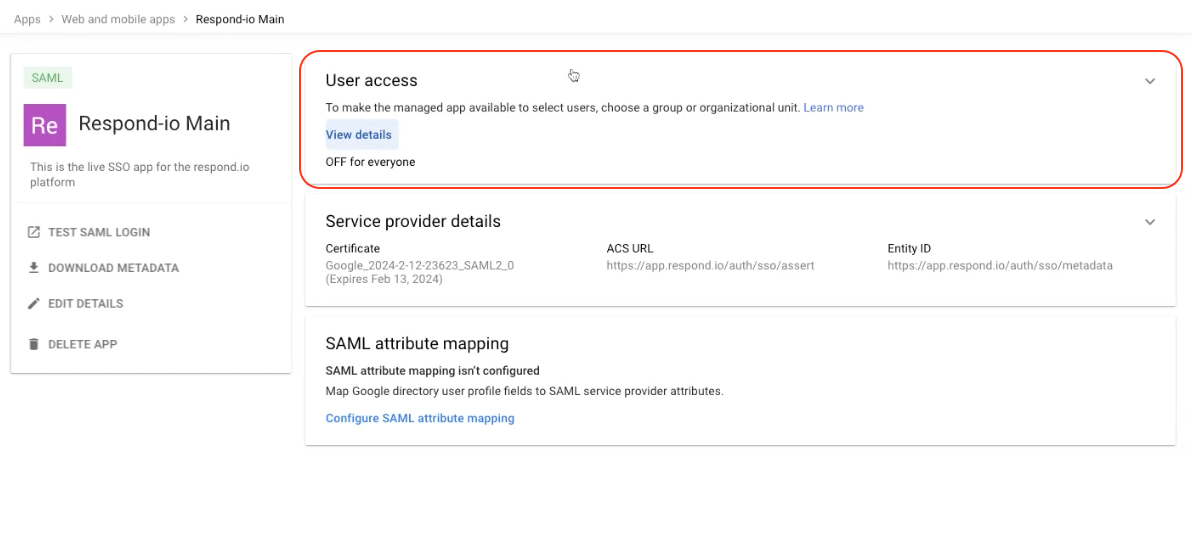

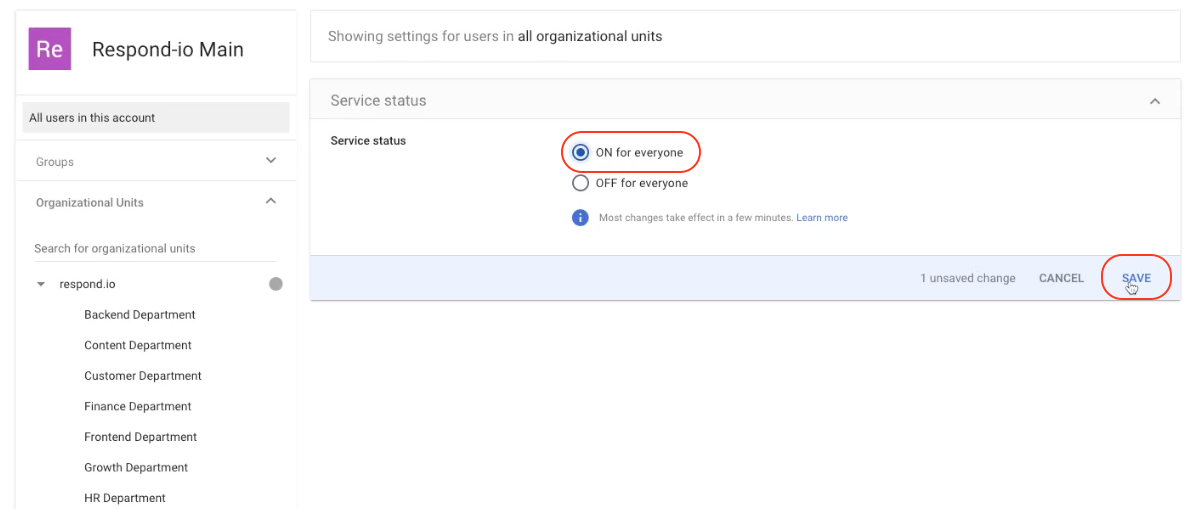

Schritt 10: In Google Admin klicken Sie Benutzerzugriff

Schritt 11: Wählen Sie den Service-Status AN für alle und klicken Sie SAVE

Schritt 12: Im Arbeitsbereich Geben Sie die Erlaubte Domains ein und geben Sie "E-Mail" in das Feld E-Mail-Identifikator-Zuordnung Variable ein

Schritt 13: Klicken Sie Verifizieren zum Abschließen

Verwandte Artikel 👩💻