تسجيل الدخول الفردي (SSO) متاح فقط لخطط المؤسسة. للتحديث أو الاشتراك، يرجى الاتصال بنا.

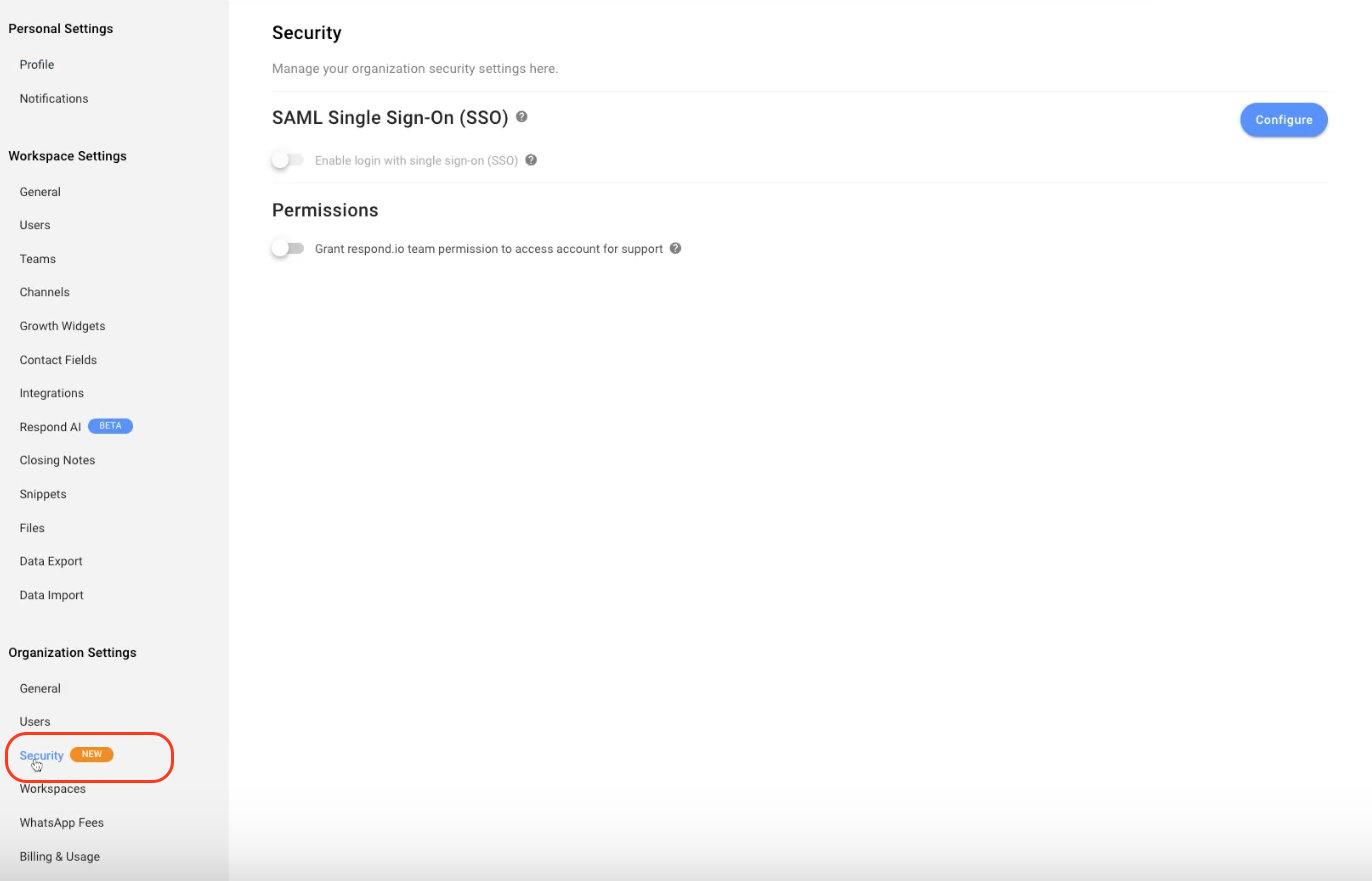

يمكن للمشرفين الوصول إلى إعدادات SSO وتحريرها عن طريق الإعدادات التنظيمية > Security. يمكن لمسؤولي الفواتير عرض هذه الصفحة ولكن لا يمكنهم تحريرها.

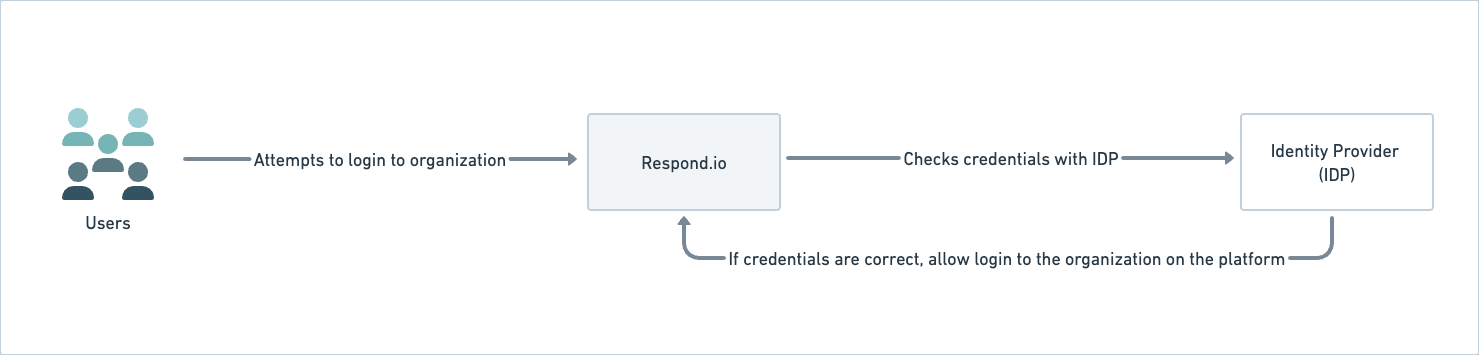

ويتيح SAML-SSO تسجيل الدخول الآمن عبر منظمة واحدة أو أكثر باستخدام مجموعة واحدة من وثائق التفويض. وهو يعزز الأمن ويبسط سبل الوصول ويسمح بالتحول بسلاسة بين المنظمات التي تعمل في مجال الخدمات الاجتماعية والتي لديها نفس مقدم خدمات الهوية.

تعرف على كيفية تسجيل الدخول، تسجيل الخروج وتسجيل السلوك عند تمكين SSO / تعطيل في الجدول التالي:

الميزة | مستخدمي المشرف/المشرف | مستخدمين آخرين |

|---|---|---|

تسجيل المؤسسة | يدعو مدير المنظمة مستخدم إلى المنظمة عن طريق البريد الإلكتروني. | يقبل المستخدم الدعوة بالنقر على الرابط المقدم في البريد الإلكتروني. يمكن للمستخدمين تسجيل الدخول إلى المؤسسة باستخدام بريدهم الإلكتروني دون تقديم معلومات إضافية. إذا كان SSO معطلا للمنظمة، يتم تسجيل خروج المستخدم تلقائياً ويجب عليهم استخدام البريد الإلكتروني وكلمة المرور الخاصة بهم لتسجيل الدخول إلى المنظمة مرة أخرى. من المحتمل أن تحتاج كلمة المرور إلى تحديث. |

تسجيل دخول المؤسسة | تمكين SSO : يمكن للمستخدم تسجيل الدخول باستخدام البريد الإلكتروني المصدق على SSO. | |

غير SSO org: يمكن للمستخدم تسجيل الدخول باستخدام البريد الإلكتروني وكلمة المرور الخاصة به في المؤسسة أو تسجيل الدخول باستخدام جوجل. | ||

مدة جلسة SSO | سيبقى جميع المستخدمين مسجلين في منظمة تعمل بنظام SSO، لمدة 24 ساعة. بعد ذلك سيتم تسجيل خروجهم تلقائياً وسيتم مطالبتهم بتسجيل الدخول مرة أخرى. | |

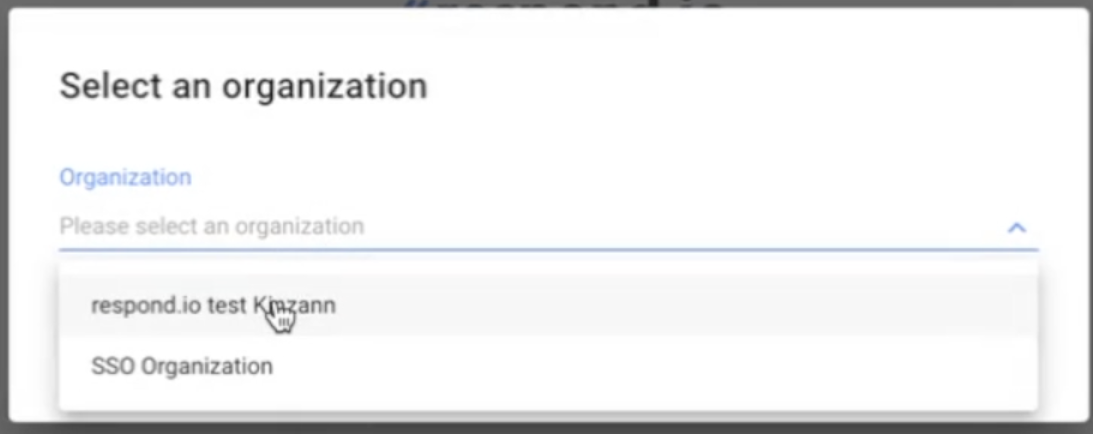

تسجيل الدخول إلى مؤسسة متعددة | منصة المشرف تسمح للمستخدم بالوصول إلى منظمات متعددة. | عندما يسجل المستخدم في استخدام نظام الأمن الخاص وهو جزء من عدة منظمات لها مشرد داخلي مشترك، يتم سؤال المستخدم عن المنظمة التي تريد تسجيل الدخول إليها. |

تسجيل الدخول إلى مؤسسة واحدة | منصة المشرف تسمح للمستخدم بالوصول إلى منظمة واحدة. | وبما أن المستخدم هو جزء من منظمة واحدة فقط، فإنها تقود إليه مباشرة. |

SO إلى SSO تسوق المؤسسة: عندما يتحول المستخدم بين منظمة تعمل بنظام SSO، وتتقاسم نفس موفر الهوية (IDP)، سيتم التحقق من صلاحية وصول المستخدم للتحقق مما إذا كان لديه السلطة المطلوبة. | ||

مقايضة مؤسسة SSO إلى مؤسسة غير SSO (والعكس صحيح): أثناء التحول بين المنظمات، يتم تسجيل خروج المستخدم تلقائياً ويجب تسجيل الدخول إلى منظمة غير SSO مع مجموعة بيانات الاعتماد الصحيحة. | ||

رفض الوصول | يمكن لمستخدمي المشرف أو المشرفين منع الوصول إلى بيانات اعتماد المستخدم عن طريق حذف أو تعطيل المستخدم من داخلياً و/أو إزالته من المنصة. | لم يعد بإمكان المستخدم تسجيل الدخول إلى المنظمة. |

وعند إزالة المستخدم من المنظمة أو المشردون داخلياً، يجب عليهم إعادة تعيين كلمة المرور الخاصة بهم لاستعادة إمكانية الوصول إلى المنظمات الأخرى التي يتم تمكينها. |

يمكن تمكين SO على المنظمات الجديدة والقائمة؛ ولكن يجب أولا تكوينه قبل تمكين SSO.

من أجل استخدام SAML SSO، تحتاج إلى إضافة البريد الإلكتروني لعمل المستخدم إلى IDP. ويتم هذا التكوين خارجيا، أي خارج المنصة المجيبة.

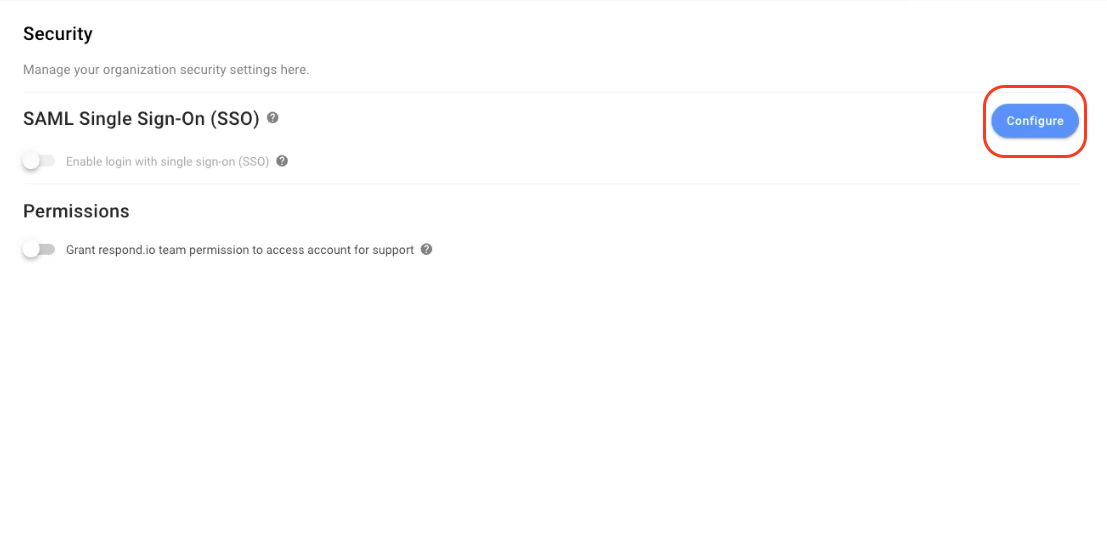

على صفحة Security انقر فوق زر تكوين لتكوين SSO.

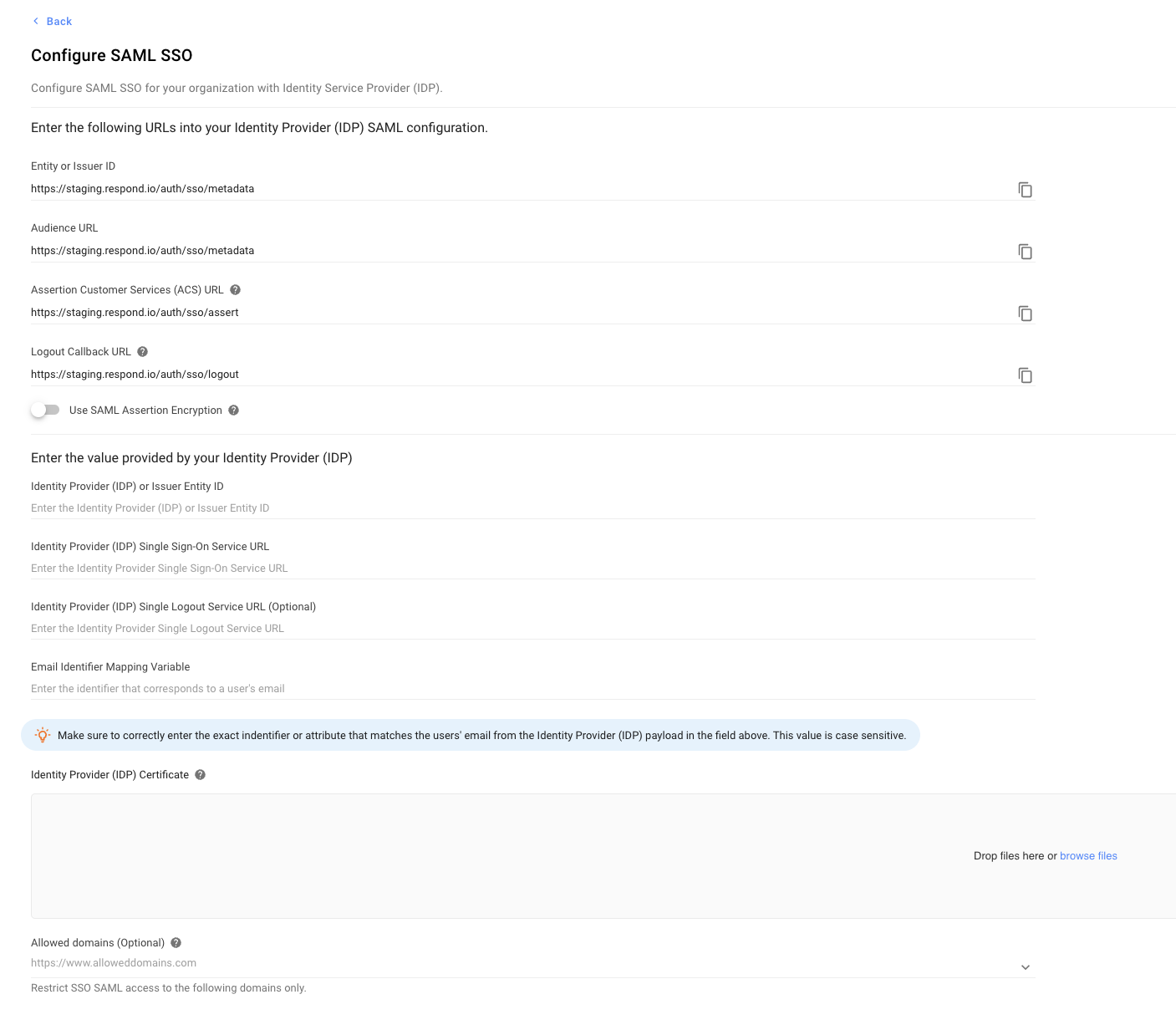

على تكوين حوار SAML SSO الذي يفتح، تكوين الخيارات التالية:

خيارات التكوين | الوصف |

|---|---|

معرّف الكيان أو المصدر | الاسم الفريد عالميا لمقدم هوية أو مقدم خدمة. استخدم أيقونة النسخة لنسخ عنوان URL هذا ولصقه على الـ IDP الخاص بك. |

عنوان URL للجمهور | يحدد المستلم المقصود أو الجمهور المعتزم لتطمينات SAML. استخدم رمز النسخة لنسخ عنوان URL إلى الحافظة الخاصة بك وتوفير عنوان URL في المجال ذي الصلة من تعريف الهوية (IDP). |

رابط خدمة العملاء التأكيدية (ACS) | الجمع بين عنوان النظام الفرعي لخادم رمز الأمان ورقم المنفذ الخاص به للتعامل مع رسائل SAML • ملزِمة SAML وأي معلومات ضرورية خاصة بوزارة الداخلية أو بالمجلس الدولي للعلوم. استخدم رمز النسخة لنسخ عنوان URL إلى الحافظة الخاصة بك وتوفير عنوان URL في الحقل ذي الصلة من الـ IDP. |

استخدم تشفير تأكيد SAML | تم إيقاف التشغيل بشكل افتراضي. تبديل على (غير مستحسن) - فقط تمكين هذه الميزة لقبول تأكيدات SAML المشفرة من مزود هويتك (IDP). ولا يوصى به لأن جميع المشردين داخليا لا يدعمون هذا التشفير. |

تحميل الشهادة | انقر فوق تحميل لتحميل الشهادة ثم تحميلها لاحقا إلى موفر الهوية الخاص بك (IDP). |

تحميل المفتاح العام | انقر فوق تحميل لتنزيل المفتاح ثم رفعه لاحقاً إلى موفر هويتك (IDP). |

موفر الهوية أو معرف كيان المصدر | لصق موفر الهوية (IDP) أو معرف كيان المصدر انسخ هذه المعلومات من المشردين داخليا ولصقها هنا. |

موفر الهوية أو معرف كيان المصدر | لصق موفر الهوية (IDP) أو معرف كيان المصدر انسخ هذه المعلومات من المشردين داخليا ولصقها هنا. |

رابط خدمة تسجيل الدخول الفردي لمقدم الهوية | لصق رابط خدمة تسجيل الدخول الفردي لمقدم الهوية. انسخ هذه المعلومات من المشردين داخليا ولصقها هنا. |

رابط خدمة تسجيل الخروج الفردية لمزود الهوية | لصق رابط خدمة تسجيل الخروج الفردي لمزود الهوية. انسخ هذه المعلومات من المشردين داخليا ولصقها هنا. |

المتغير الديناميكي لتعيين معرف البريد الإلكتروني | لصق المعرف الذي يقابل بريد المستخدم's هذه القيمة حساسة لحالة الأحرف. انسخ هذه المعلومات من المشردين داخليا ولصقها هنا. |

شهادة موفر الهوية | قم بتوفير قائمة من النطاقات التي تريد السماح بالوصول إليها مع تقييد جميع النطاقات الأخرى. يجب أن تتبع النطاقات الشكل الصحيح، على سبيل المثال،www.domainname.top-level-domainhttp://domainname.top-level-domainhttps://domainname.top-level-domainLeaving هذا الحقل فارغ لن يقيد أي نطاق. |

تهيئة | التحقق من إعدادات الإعدادات ثم حفظ التحديثات. |

حالما يتم فرض SSO ، سيتلقى جميع المستخدمين داخل المؤسسة الإشعار عبر البريد الإلكتروني ومركز الإشعار.

بمجرد توفير إعدادات SSO الداخلية، انقر فوق زر تحرير الإعدادات لتحرير الإعدادات. ومع ذلك، إذا تم تمكين SSO، لا يمكنك تعديل الإعدادات ويجب تعطيل SSO مؤقتاً بالنقر فوق الزر تعطيل في مربع الحوار تحرير SSO لهذه المنظمة. يتم تسجيل الخروج تلقائيًا وتحتاج إلى تسجيل الدخول مرة أخرى باستخدام البريد الإلكتروني وكلمة المرور للمنظمة (SSO معطلة).

إذا كنت ترغب في إزالة الإعداد، انقر فوق الزر حذف الإعدادات وتأكيد الحذف بالنقر فوق DLETE على النوافذ المنبثقة التي تعرض. هذا يعطل المستخدمين وتسجيلهم.

على صفحة Security ، قم بتشغيل تمكين تسجيل الدخول باستخدام SSO تبديل تشغيل؛ في مربع الحوار الذي يفتح ، انقر فوق إجبار. يتم تسجيل خروج جميع المستخدمين تلقائياً من المؤسسة ويمكنهم تسجيل الدخول باستخدام عنوان البريد الإلكتروني المعتمد. يتم إرسال إشعار وإرسال بريد إلكتروني إليك لإعلامك بأنه تم تسجيل خروجك بسبب تمكين SSO في مؤسستك.

تشغيل تبديل تعطيل SSO لمؤسستك، المستخدمين يتم تسجيل الخروج تلقائيًا ويمكنهم فقط تسجيل الدخول باستخدام البريد الإلكتروني وكلمة المرور الخاصة بهم. سيحتاج المستخدمون الذين ليس لديهم كلمة مرور بعد إلى إعادة تعيين كلمة المرور الخاصة بهم في صفحة تسجيل الدخول. يتم إرسال إشعار وإرسال بريد إلكتروني إليك لإعلامك أنه تم تسجيل خروجك لأن SSO تم تعطيله على مؤسستك.

المصادقة الثنائية (2FA) تعالج مسألة ضعف كلمة المرور وتوفر طبقة إضافية من الأمان (في حالة تعرض كلمة المرور للخطر)، تعزيز تدابير السلامة المتخذة لحماية البيانات الحساسة (عن طريق القضاء على فرص الوصول غير المأذون به إلى حسابك). تتطلب هذه الطبقة الإضافية من مؤسستك'المستخدمين توفير رمز المصادقة الذي تم إنشاؤه بواسطة تطبيق مصادقة مثبت على أجهزتهم المحمولة. بمجرد قيام المستخدمين بتوفير كلمات المرور الصحيحة، يجب عليهم توفير رمز المصادقة لتسجيل الدخول.

إنفاذ المصادقة الثنائية (2FA) يؤثر على جميع مستخدمي المؤسسة وقد يؤثر على قدرتهم على استخدام المنصة، أي وهي محظورة من الوصول إلى بيانات المؤسسة's (إذا لم تكن قد قامت بالفعل بتعيين المصادقة الثنائية (2FA) في ملفها الشخصي).

من المستحسن أن تعطيهم تحذيرا مسبقا أو أن تقوم بإنفاذه في وقت لا يستخدم فيه معظم المستخدمين المنصة لتجنب انقطاع تقدمهم.

لإنفاذ المصادقة الثنائية (2FA) على جميع المستخدمين داخل المنظمة، اتبع الخطوات التالية:

قم بتشغيل إجبار المصادقة الثنائية (2FA) على جميع المستخدمين تشغيل.

في مربع حوار التأكيد، انقر فوق Enced للتأكيد.

بمجرد التشغيل، سيتم إرسال جميع المستخدمين في المؤسسة رسالة بريد إلكتروني وإشعار بأنهم بحاجة إلى تشغيل المصادقة الثنائية (2FA) فورا.

كل مستخدم مسؤول عن تمكين المصادقة الثنائية (2FA) على صفحتهم الشخصية.

يمكنك تعطيل إنفاذ المصادقة الثنائية (2FA) على مستخدمي مؤسستك عن طريق إيقاف تشغيل تمكين المصادقة الثنائية (2FA) لجميع المستخدمين.

عند التعطيل، يتم إزالة المصادقة الثنائية (2 FA) للمؤسسة، ويتعيّن على المستخدمين don'تمكين المصادقة الثنائية (2FA) بعد الآن. ويستطيع الآن جميع المستخدمين في المنظمة (بما في ذلك أولئك الذين لم ينفذوا المصادقة الثنائية (2FA)) عرض جميع الوحدات.

لا يزال بإمكان المستخدمين الأفراد اختيار تمكين المصادقة الثنائية (2FA) على ملفهم الشخصي.

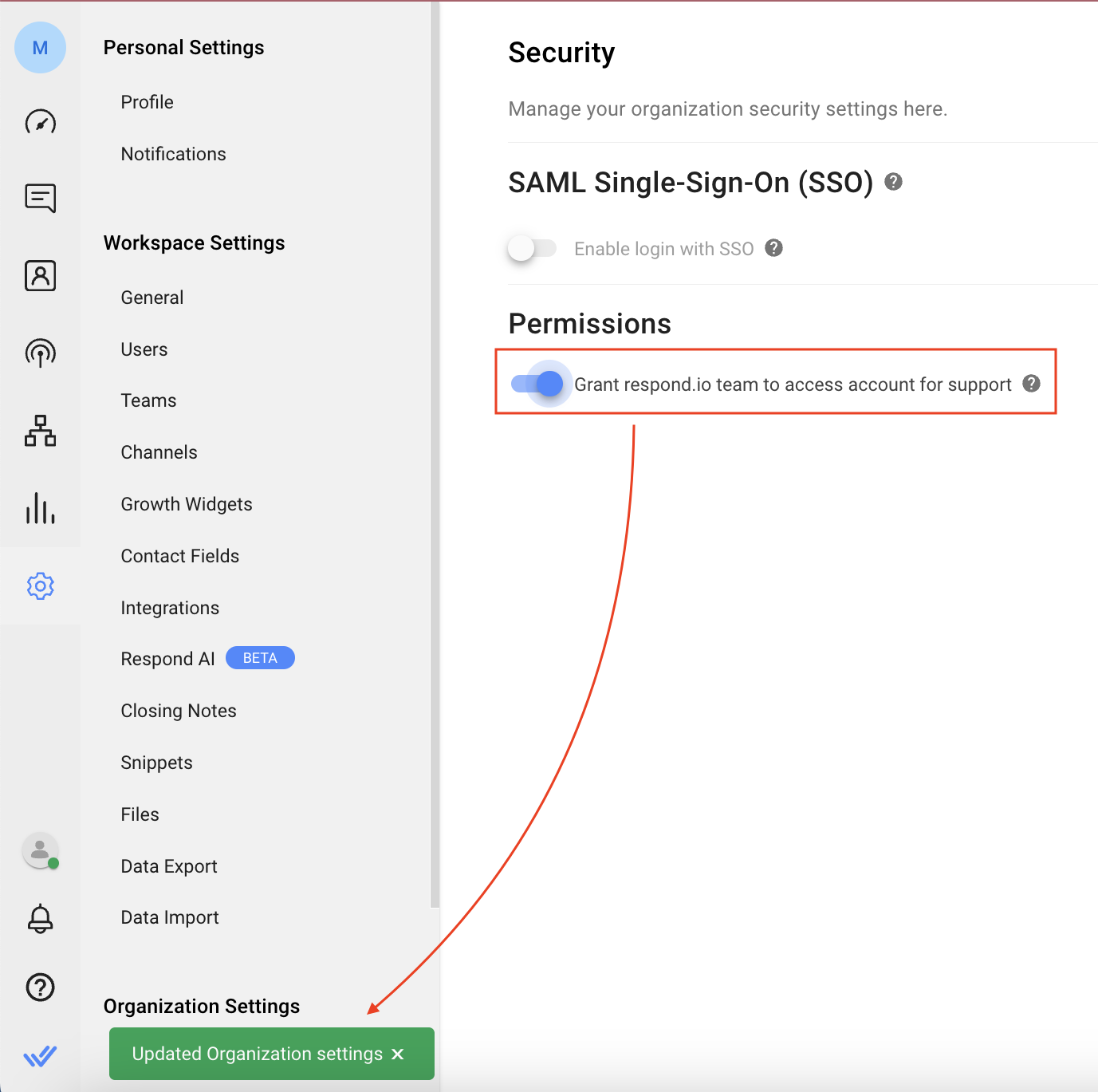

قم بتشغيل هذا التبديل لمنح إذن دعم respon.io للوصول إلى حسابك وحل المشكلات بنفسك بسرعة. إشعار منبثق عند تمكين هذا الخيار. يمكنك تعطيل هذا الخيار عن طريق إيقاف تشغيل هذا الخيار.

فريقنا لديه فقط الوصول إلى حسابك فقط لتقديم المساعدة الفنية. لا يمكنهم تعديل أو تحرير أو تغيير بياناتك ويمكنك إلغاء هذا الوصول في أي وقت.

يمكن لمشرف المنظمة دعوة مستخدم إلى منظمة من صفحة إعدادات مساحة العمل > المستخدمين. ابحث عن المزيد من التفاصيل هنا.

يمكن للمستخدمين التسجيل باستخدام دعوة مرسلة إلى عنوان بريدهم الإلكتروني. انقر فوق الرابط الموجود في البريد الإلكتروني، ثم قم بالتحقق من البريد الإلكتروني على الصفحة التي تفتح، وانقر فوق تسجيل الدخول.

يمكن للمستخدمين تسجيل الدخول إلى المؤسسة المعتمدة على SSO، باستخدام صفحة تسجيل الدخول عن طريق توفير عنوان البريد الإلكتروني الخاص بهم؛ يقوم المشردون داخلياً بالتحقق من صحة عنوان البريد الإلكتروني قبل تسجيلهم في المنظمة على الرد.

إذا كان المستخدم جزءا من منظمات متعددة، يمكنه اختيار منظمة من قائمة القائمة المنسدلة للمنظمة في مربع حوار اختر منظمة.

اتبع هذا الدليل خطوة بخطوة لإضافة respon.io كتطبيق مخصص SAML في مشرف جوجل الخاص بك.

الخطوة 1: في مساحة العمل الخاصة بك، انتقل إلى الإعدادات > Security

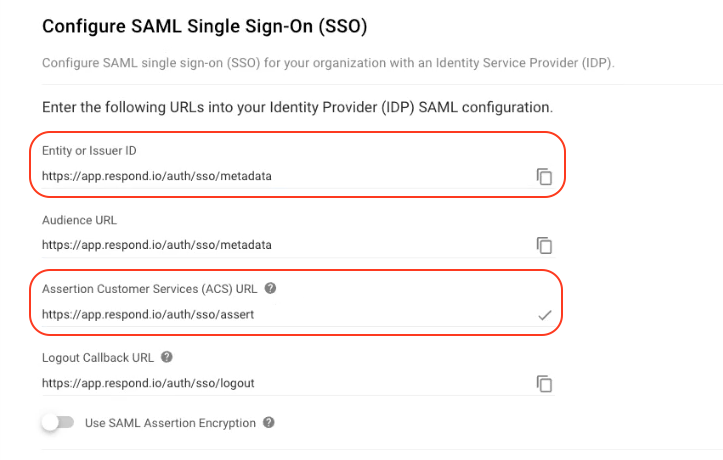

الخطوة 2: انقر تكوين

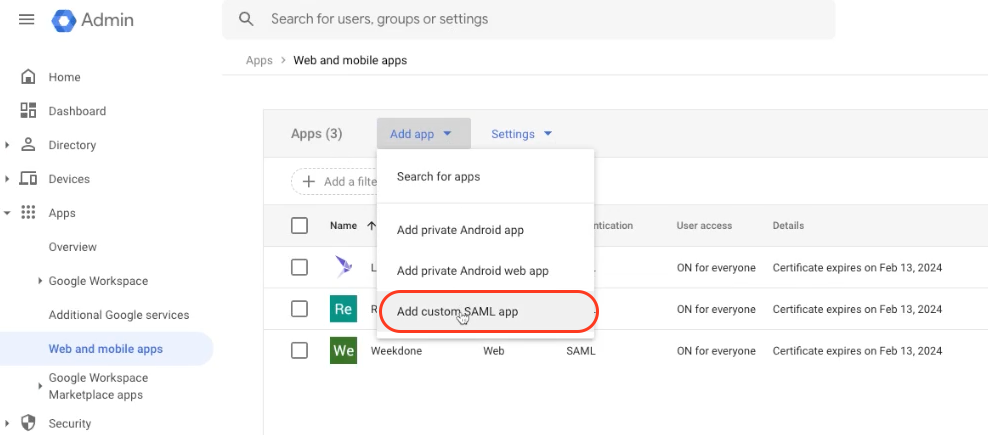

الخطوة 3: انتقل إلى https://admin.google.com/ac/apps/unified وانقر فوق إضافة تطبيق > إضافة تطبيق SAML مخصص

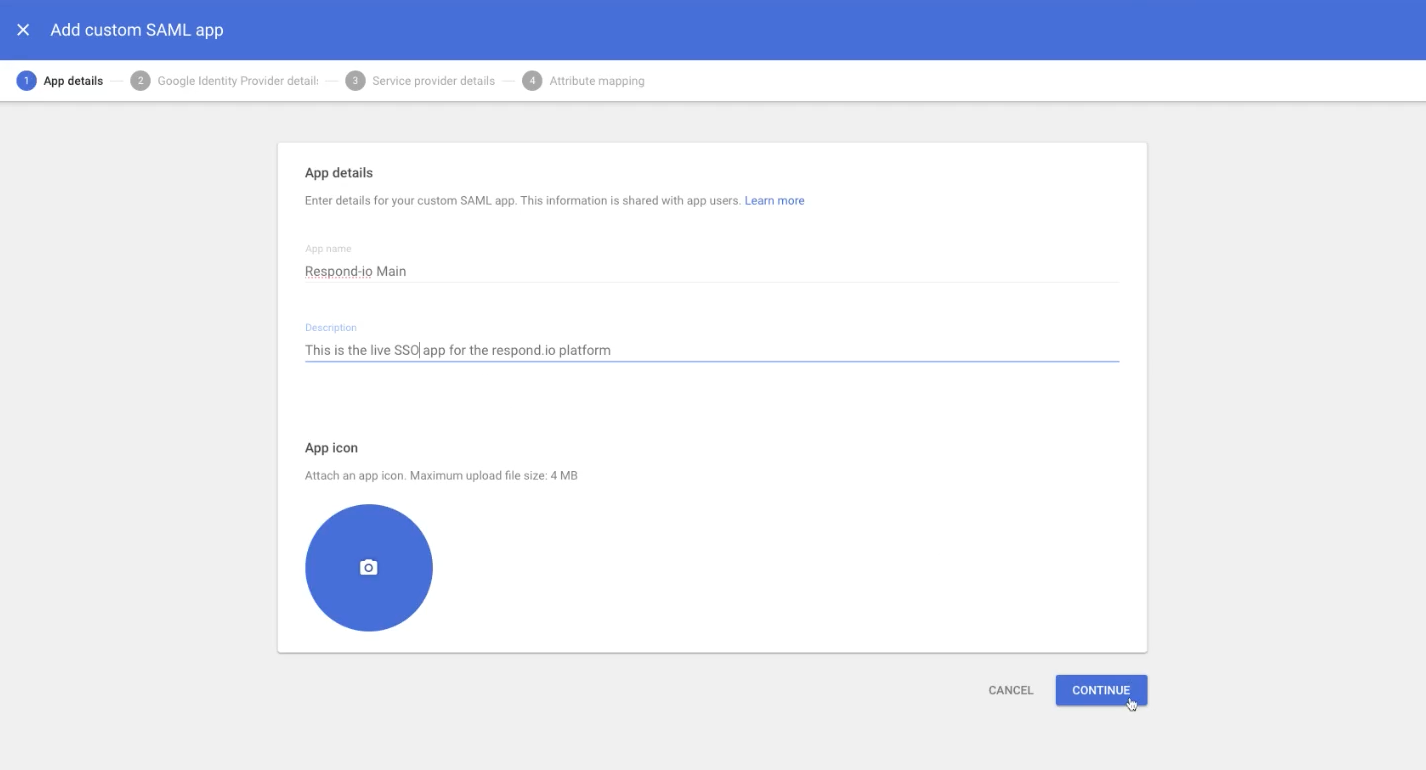

الخطوة 4: أدخل اسم ووصف التطبيق وانقر فوق CONTINUE

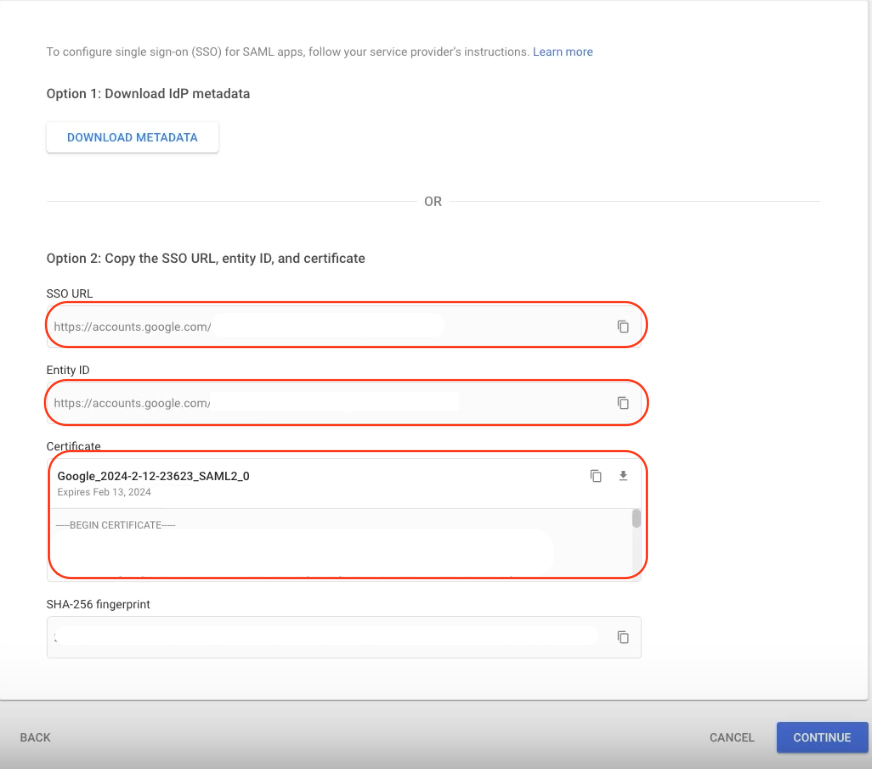

الخطوة 5: نسخ SSO URL، ID الكيان وتحميل الشهادة

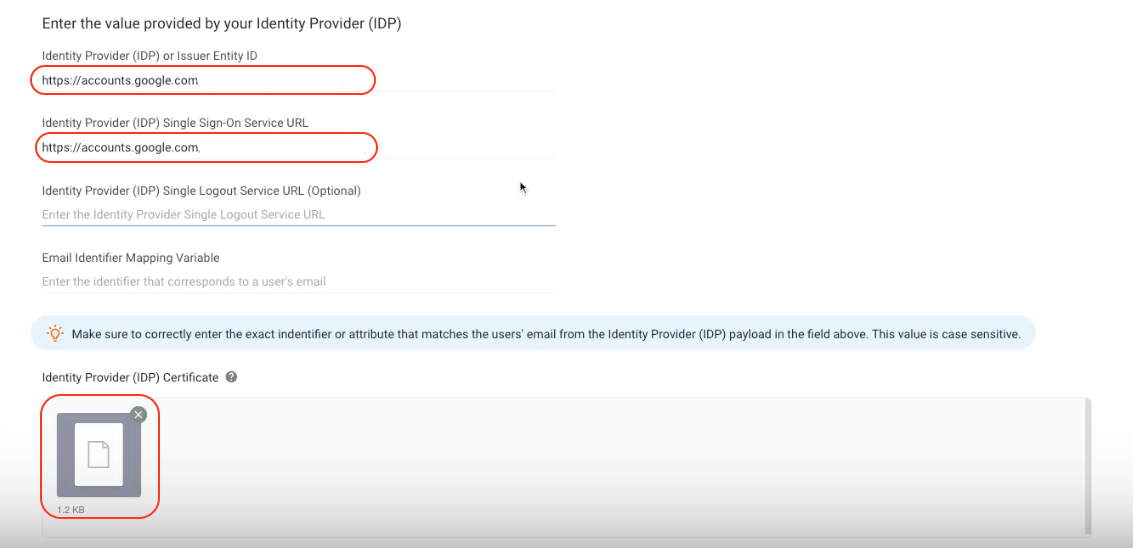

الخطوة 6: في مساحة العمل الخاصة بك:

لصق SSO URL إلى حقل هوية مقدم (IDP) تسجيل الدخول أحادي على خدمة URL

لصق ID الكيان إلى حقل مقدم الهوية (IDP) أو معرف الكيان

تحميل شهادة إلى حقل مقدم شهادة الهوية (IDP)

الخطوة 7: في مساحة العمل الخاصة بك، قم بنسخ Assertion Services و كيانا أو مصدر المعرف

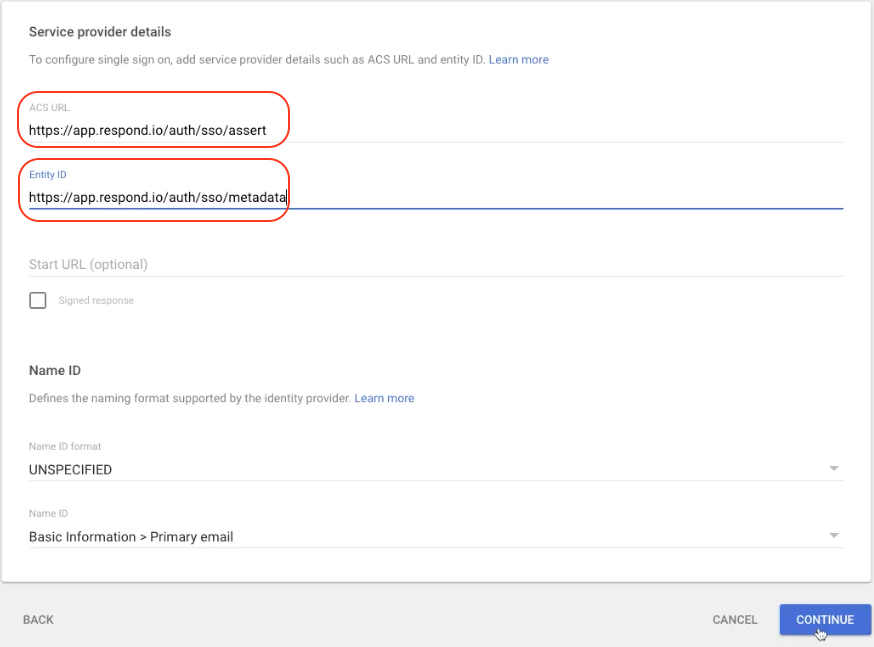

الخطوة 8: في لوحة تحكم Google:

لصق عنوان URL Assertion Services في حقل ACS URL

لصق معرف الكيان أو المصدر في حقل معرف الكيان

ثم انقر فوق متابعة

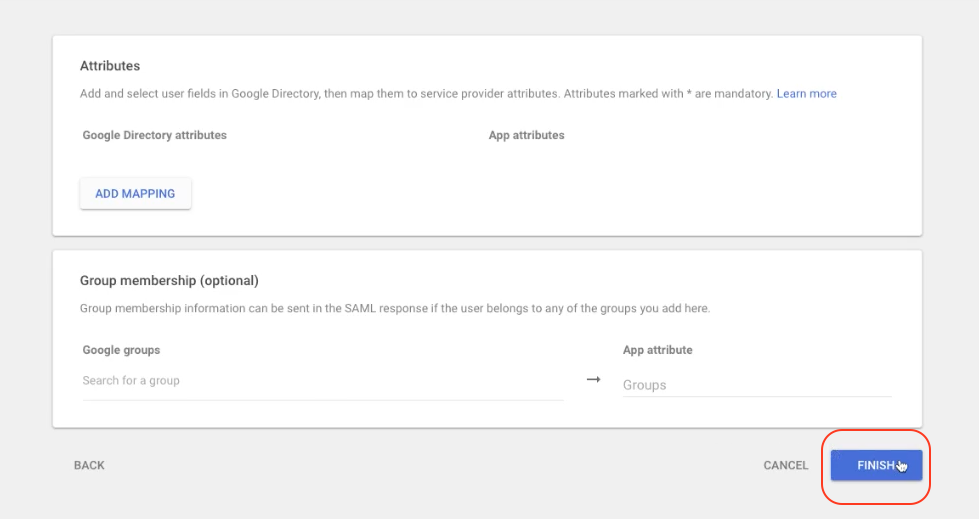

الخطوة 9: انقر FINISH

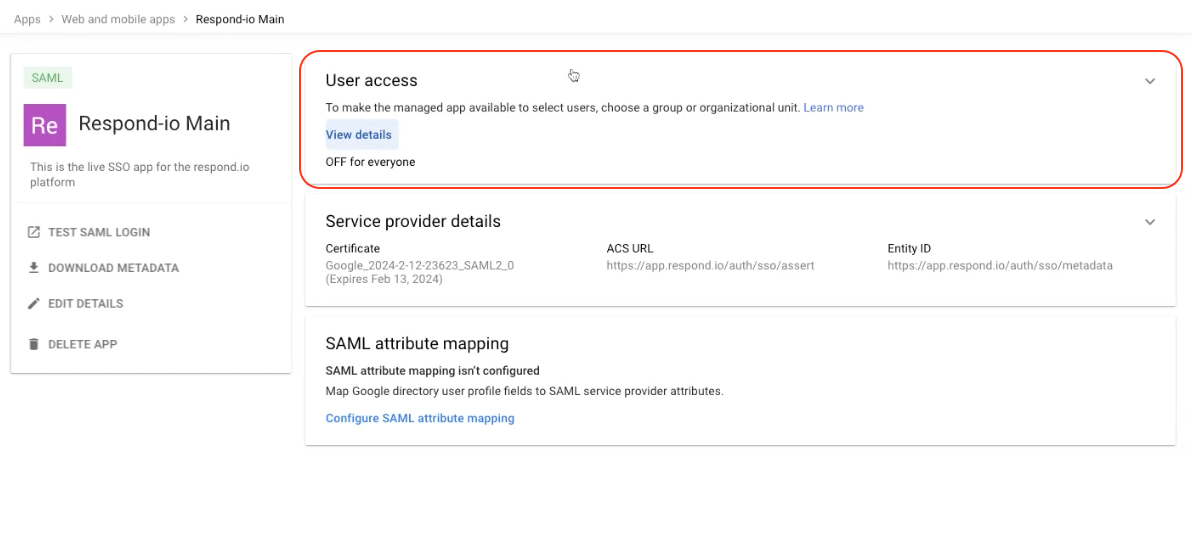

الخطوة 10: في مشرف جوجل، انقر فوق وصول المستخدم

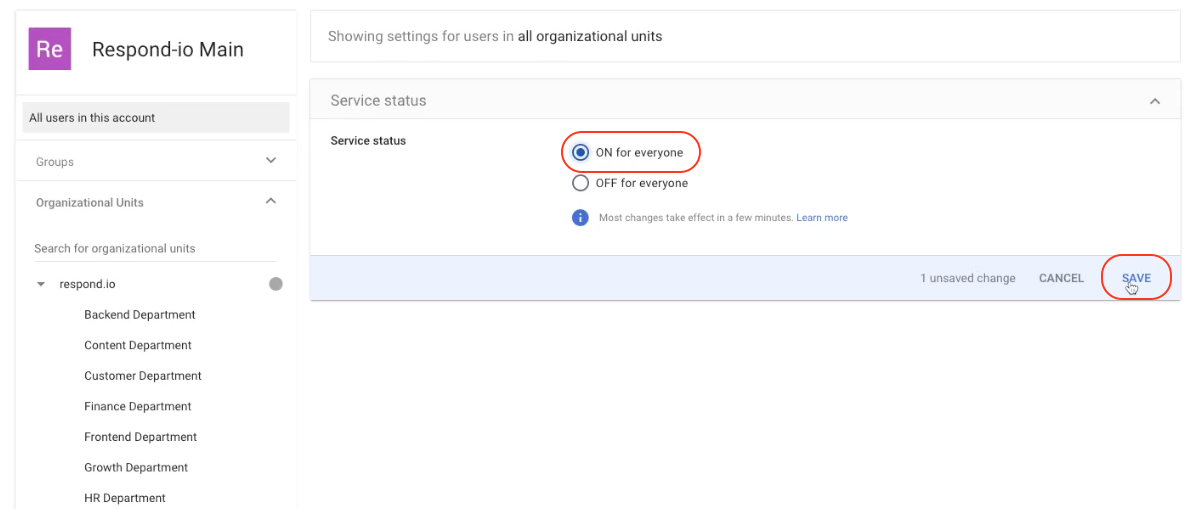

الخطوة 11: حدد حالة الخدمة على الجميع وانقر فوق SAVE

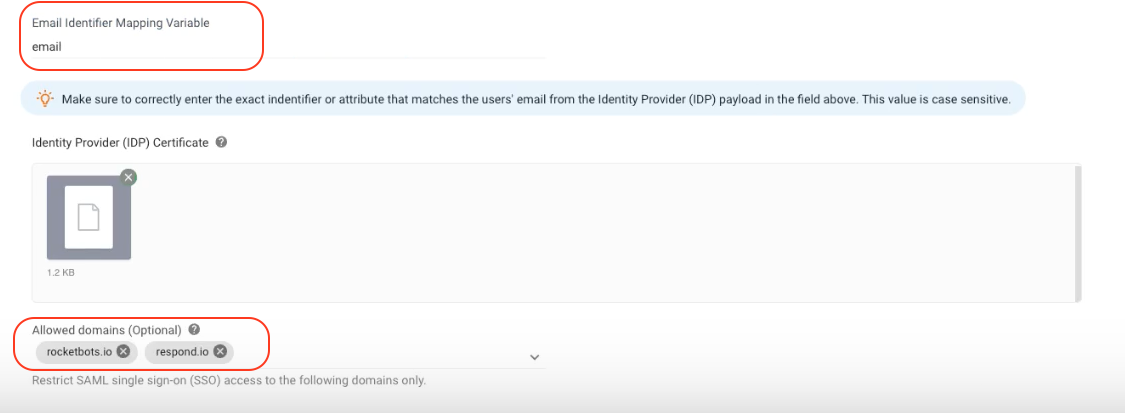

الخطوة 12: في مساحة العمل الخاصة بك، أدخل المجالات المسموح بها وأدخل "البريد الإلكتروني" في حقل متغير تعيين معرف البريد الإلكتروني

الخطوة 13: انقر التحقق لإكمال

المقالات ذات الصلة 👩💻